Especialistas de seguridad aseguran que el grupo de ciberdelincuentes de ransomware ALPHV, también conocido como BlackCat, ejecutó ataques apelando al uso de controladores de kernel a través del robo de claves de firmas legítimas, que deberían garantizar la confiabilidad de dichos controladores. Estos programas, funcionan como intermediarios entre el hardware de un sistema informático y el sistema operativo de Windows, lo cual son imprescindibles para el correcto funcionamiento de este último.

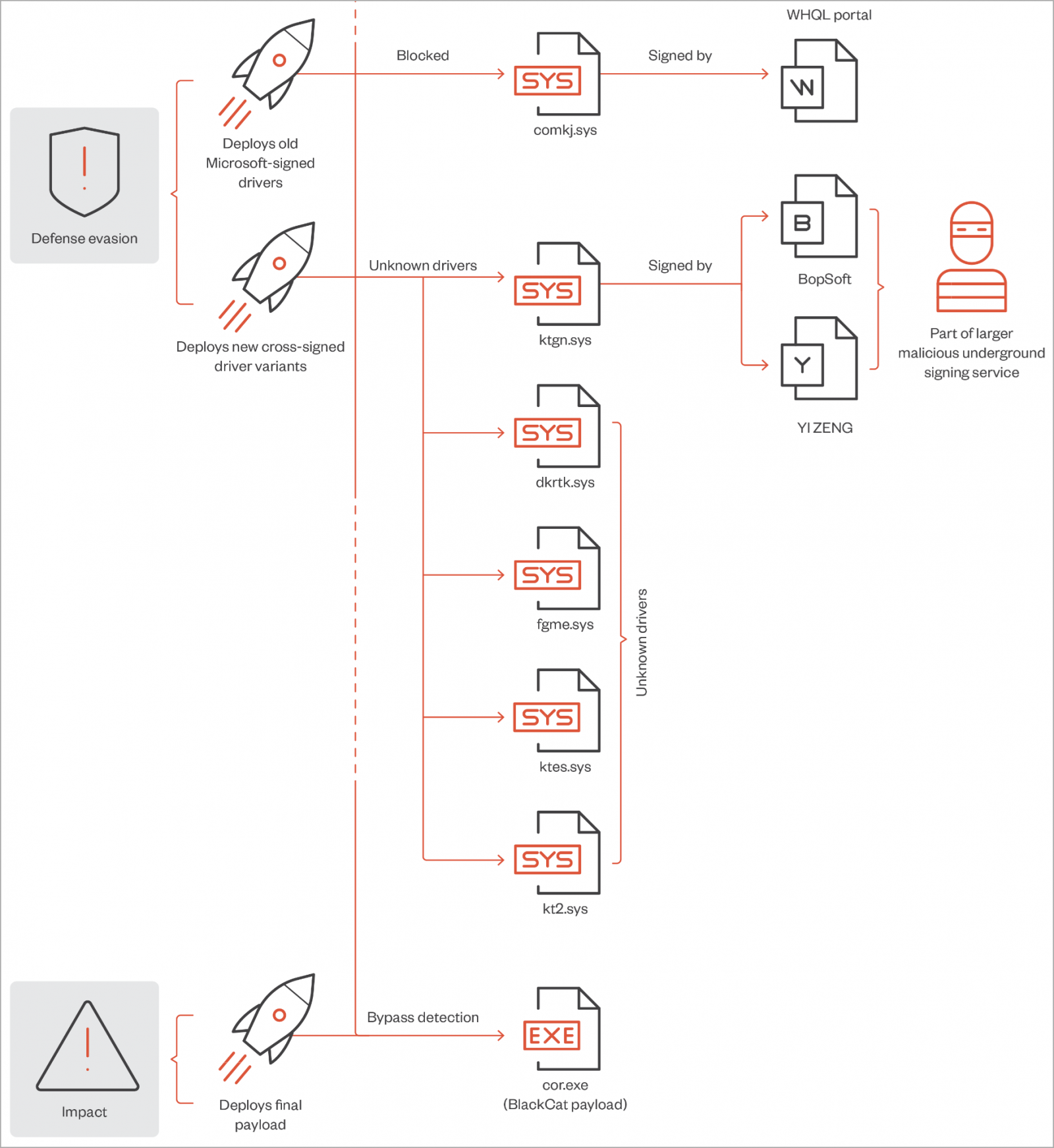

Según Trend Micro, los controladores son una versión mejorada del malware conocido como ‘POORTRY’, detectado a fines del año pasado tras el registro de numerosos ataques. Los actores del ransomware intentaron usar el controlador POORTRY firmado por Microsoft, pero sus tasas de detección fueron tan altas que los piratas informáticos implementaron una versión actualizada del controlador, firmado con un certificado robado o filtrado. Este controlador fue utilizado por los actores de amenazas pertenecientes al grupo UNC3944, también conocido como 0ktapus y Scattered Spider, para finalizar el software de seguridad que sirvió para evadir la detección.

Este nuevo controlador, utilizado por BlackCat, les ayuda a elevar sus privilegios en las máquinas comprometidas y luego detener los procesos relacionados con los agentes de seguridad, proporcionando así, un vínculo suelto entre la banda de ransomware y los grupos de piratería UNC3944/Scattered Spider.

El controlador malicioso del kernel de Windows

En los ataques de BlackCat registrados por Trend Micro, se descubrió que, el controlador firmado es ‘ktgn.sys’, ubicado en la carpeta %Temp% del sistema de archivos de la víctima, para luego ser cargado por un programa de modo de usuario llamado ‘tjr.exe’. Si bien, la firma digital de ktgn.sys ha sido revocada, el controlador aún se carga sin problemas en los sistemas Windows de 64 bits con políticas de firma aplicadas.

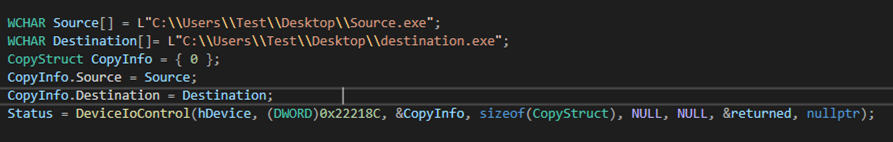

El informe expuesto por Trend Micro, aclara que el controlador malicioso posee una interfaz IOCTL, que permite que el cliente de modo de usuario tjr.exe, emita comandos que el controlador ejecutará con privilegios de kernel de Windows. En base a esto, se determinó que la interacción entre un usuario y el controlador, usa solo uno de los códigos expuestos de control de entrada y salida del dispositivo (IOCTL): Kill Process, que se usa para neutralizar los procesos del agente de seguridad instalados en el sistema.

Los analistas de Trend Micro observaron los siguientes comandos expuestos que se pueden emitir al controlador:

- Activar controlador

- Desactivar el controlador después de que el cliente en modo usuario termine su operación

- Elimina cualquier proceso en modo usuario

- Eliminar rutas de archivos específicas

- Forzar la eliminación de un archivo liberando sus identificadores y terminando los procesos en ejecución que lo utilizan

- Copiar archivos

- Forzar la copia de archivos usando un mecanismo similar a la eliminación forzada

- Registrar devoluciones de llamada de notificación de procesos/subprocesos

- Anular el registro de devoluciones de llamada de notificación de procesos/subprocesos

- Reinicie el sistema llamando a la API ‘HalReturnToFirmware’

Trend Micro informó que el controlador se encuentra actualmente en prueba de desarrollo. Lo que ratifica esta teoría es, que los dos comandos utilizados para las devoluciones de llamada de notificación de procesos/subprocesos, no funcionan.

Algunas de las medidas preventivas que recomiendan los especialistas son, que los administradores del sistema que utilicen los indicadores de compromiso compartidos por Trend Micro, agreguen los controladores maliciosos utilizados por los actores de ransomware a la lista de bloqueo de controladores de Windows (base de datos que refleja la incompatibilidad y/o inestabilidad de estos), como así también, bloquear la instalación de cualquier controlador que no tenga una firma digital válida mediante la habilitación de ‘Driver Signature Enforcement’, mecanismo de seguridad implementado en los sistemas operativos Windows para garantizar que los controladores instalados sean de proveedores confiables y no hayan sido modificados.

Fuente