Investigadores de la organización proveedora de soluciones Kroll, informaron haber descubierto recientes ataques basados en una metodología que, según los especialistas, se trataría del método utilizado por el grupo de ransomware Clop.

Según esta organización, los actores habrían estado buscando formas de explotar un zero-day, ahora parcheado, en la solución de transferencia de archivos administrados (MFT) MOVEit Transfer, plataforma que permite a las organizaciones intercambiar datos electrónicos de forma confiable y segura entre sistemas y personas, ampliamente utilizado por las grandes empresas. En principio, el ataque habría comenzado con la explotación de una vulnerabilidad de inyección SQL, provocando que las aplicaciones web de MOVEit orientadas a internet, se infectaran con un shell web llamado Lemurloot, que luego se usó para robar datos subyacentes de MOVEit Transfer.

Con esta información, los especialistas llevaron a cabo los análisis correspondientes, donde descubrieron que, entre el 27 y 28 de mayo, un ataque de explotación automatizada, derivó en la implementación del shell web human2.aspx. Dicho ataque, se centralizaba en la interacción entre dos componentes legítimos de MOVEit Transfer: moveitisapi/moveitisapi.dll y guestaccess.aspx».

En base a los registros de Microsoft Internet Information Services (IIS) de las empresas afectadas, los investigadores encontraron evidencias similares en múltiples entornos de clientes que datan de abril de 2022 y julio de 2021, lo que indica que los actores estuvieron probando acceso a las organizaciones a través de medios probablemente automatizados, con el fin de extraer información de MOVEit Transfer.

Desde que se detectaron los ataques, numerosas organizaciones se vieron afectadas por el incidente, como por ejemplo el proveedor de soluciones de recursos humanos y nómina del Reino Unido, Zellis, quien denunció haber sufrido una violación en los datos de dos de sus clientes (aerolínea de bandera irlandesa Aer Lingus y la aerolínea de bandera británica British Airways).

Si bien, El grupo de ransomware Clop se adjudicó los ataques, Microsoft Threat Intelligence lo confirmó, vinculándolo con el grupo de piratas informáticos Lace Tempest (también conocido como TA505 y FIN11).

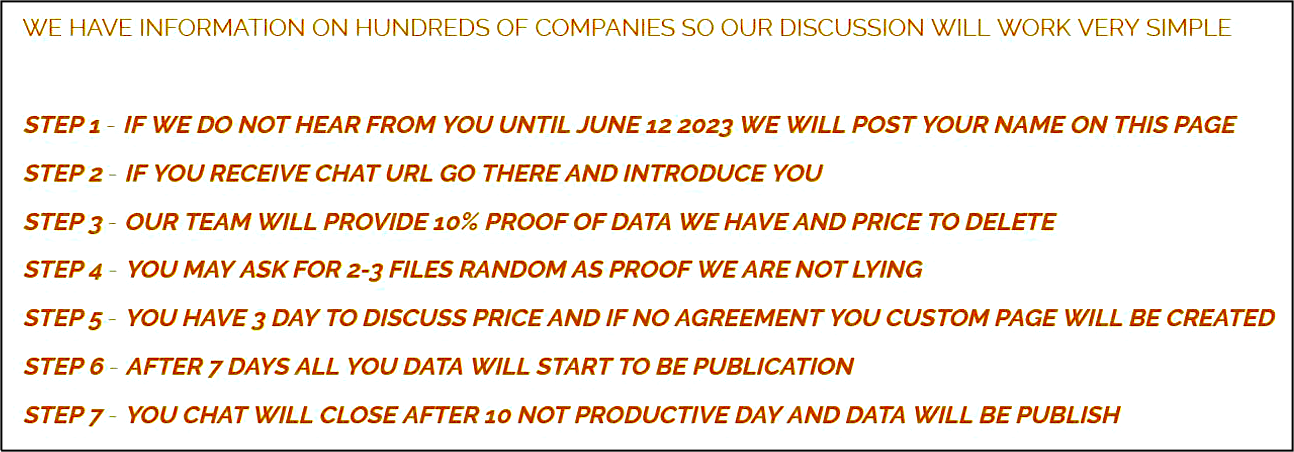

A raíz de esto, Clop amenazó a todas las organizaciones afectadas, incitándolos a comunicarse y negociar un rescate si no quieren que sus datos se filtren en línea, remarcando que, la fecha para negociar caducaría el 14 de junio.

Como consecuencia de la grave repercusión que tuvo este ataque, CISA y el FBI publicaron un aviso de seguridad cibernética (CSA) en respuesta a este incidente. En este aviso, CL0P Ransomware Gang Exploits MOVEit Vulnerability, recomiendan a los defensores de organizaciones, utilizar esta guía, que proporciona entre otras cosas, información sobre indicadores de compromiso (IOC) y tácticas, técnicas y procedimientos (TTP), información de relevancia que servirá para implementar las mitigaciones correspondientes y reducir los riesgos de compromiso.

No se sabe cuántas empresas en el mundo se vieron perjudicadas por este masivo ataque, sin embargo, un estudio arrojó la identificación de más de 2000 instancias de la herramienta expuestas a la internet pública, en su mayoría provenientes de EEUU y Reino Unido, pero se cree que el alcance pudo haber sido mucho mayor.

Fuente

https://therecord.media/clop-extortion-hundreds-organizations-moveit-vulnerability