Desde el inicio de las hostilidades entre Rusia y Ucrania hemos sido testigos de las terribles consecuencias que este enfrentamiento viene acumulando en el plano físico, particularmente en territorio ucraniano. Sin embargo y en paralelo, ambos bandos también se enfrentan en el ciberespacio, donde se han registrado numerosos casos de ataques de denegación de servicio distribuido (DDoS)contra infraestructuras críticas y tareas de espionaje.

La situación generada en el ciberespacio se está tornando cada vez más compleja gracias a la participación de numerosos actores como ciberdelincuentes y grupos de piratas informáticos patrocinados por alguno de los países contendientes y/o por terceros países que persiguen sus propios y turbios intereses en un ambiente de confrontación permanente. A ello debe además sumarse la intervención de una nueva generación de hacktivistas cuyo accionar, amparado en fines de orden político, en muchas oportunidades los aproxima a la delgada línea que los separa de los ciberdelincuentes.

Por otra parte, el mencionado conflicto ha «justificado» la libre disponibilidad online de un sin número de herramientas para perpetrar diferentes actividades que van del simple defacement, pasando por la generación indiscriminada de ataques de denegación de servicio (DDoS) a portales web gubernamentales y privados, llegando incluso a la distribución de malware destinado al robo de información, entre muchos otros.

En este ambiente, el riesgo cibernético está alcanzando preocupantes niveles de afectación a los sectores públicos y privados no sólo de los principales actores en conflicto sino también a nivel internacional, en especial en aquellos países que han manifestado o han llevado a cabo acciones en apoyo del gobierno ucraniano y ruso. Entre los grupos que operan de manera activa podemos mencionar a GhostSec, Kelvin Security e IT Army of Ukraine del lado ucraniano, mientras que otros prorrusos como Killnet, Zarya y Xaknet operan contra Ucrania.

Este es el caso de Suiza, un país europeo que se ubica en sexto lugar en el ranking global de PBI per cápita y en cuyo sistema financiero, uno de los más importantes del mundo y famoso por la privacidad otorgada a sus clientes, se gestiona una cuarta parte de los activos transfronterizos internacionales, también por supuesto los provenientes de los oligarcas rusos.

Otro elemento que distingue al país helvético es su «neutralidad eterna» ante conflictos que data de la Convención de Viena de 1815, a partir de la cual se le permitió no participar en conflictos y se le aseguró que no se librarían disputas en su territorio. Sin embargo, la presión ciudadana y de los principales partidos políticos, desatada tras la invasión a Ucrania, no sólo están exigiendo una redefinición de la neutralidad helvética sino que forzaron al gobierno suizo a sumarse a las sanciones que la Unión Europea impuso a Rusia.

Las acciones que describiremos y que se encuentran en desarrollo en Suiza, son un claro indicio de que ya no se puede dilatar por más tiempo la necesidad de definir y desarrollar normas y estrategias que respondan de manera específica e inequívoca a la panoplia de riesgos derivados del conflicto cibernético.

Ola de Ciberataques a Suiza

Mientras escribimos estas líneas varios sitios web gubernamentales en Suiza se encuentran sometidos a ataques DDoS, según informó la radio pública SRF de ese país. La primera alarma provino el lunes 12 de junio del Centro Nacional de Seguridad Cibernética de Suiza (NCSC), quien reconociera oficialmente el estado de inaccesibilidad en la que se encontraban estos sitios web y el de algunas empresas vinculadas al gobierno. En la misma jornada el responsable del Departamento Federal de Finanzas responsabilizó al Grupo Ransomware Noname057(16) por el incidente, hecho que también refrendó el NSCS.

El portal del gobierno suizo http://www.admin.ch permanece inaccesible.

NSCS – 12 junio 2023

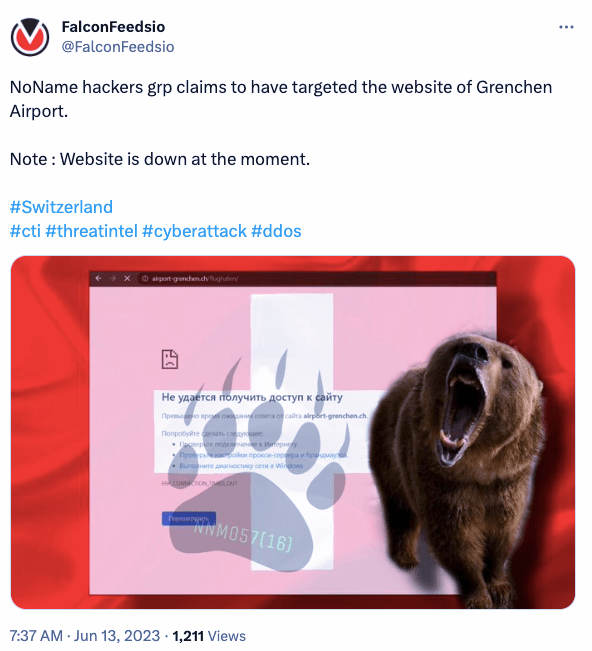

Entre las entidades afectadas se incluyen los portales de las Fuerzas Armadas y la Policía Federal, los Ferrocarriles Federales Suizos, que debieron suspender los servicios en línea durante algunas horas y los sitios web de diversos aeropuertos (Aeropuerto Internacional de Ginebra, Aeropuerto Regional de Berna, los Aeropuertos de St.Grenchen, Gallen-Altenrhein y Samedan).

También resultaron afectadas empresas de transporte aéreo:

– Zimex Aviation cuyas operaciones se extienden a África, Asia y Medio Oriente y en los últimos años ha tenido una participación activa en las tareas humanitarias bajo el mandato de Naciones Unidas.

– Heliswiss, empresa de transporte de cargas pesadas con helicópteros asociada a la empresa ucraniana AT MOTOP especializada en comercio exterior.

Diversas cuentas en Twitter informaron que el Grupo Ransomware Noname057(16) se adjudicó el 13 de junio en su cuenta de Telegram los ciberataques a infraestructuras críticas de Suiza, bajo la leyenda «Mientras las autoridades suizas continúen suministrando armas a los Nazis Ucranianos, seguiremos castigando los portales ruso fóbicos de ese país.»

Días atrás se informó de un ataque similar al Parlamento Suizo que no habría comprometido ningún sistema interno o puesto en riesgo los datos contenidos en ellos. Sin embargo, una semana después, el sitio parlament.ch continua inaccesible. Según FalconFeeds, Noname57(16) fue el responsable.

El ataque según Reuters coincidió con los preparativos de una presentación online del presidente ucraniano en el recinto helvético. En efecto, el 15 de junio Volodymyr Zelenskiy reclamó abiertamente al país helvético que permita a los países a los que ha vendido armas que las reexporten a Ucrania, dado que es la única forma de defenderse frente a los ataques de Rusia.

Quienes están atacando Suiza?

– Noname057- Es uno de los grupos que opera reclutando afiliados «voluntarios» a través de cinco canales de Telegram desde 2022, donde tienen en total de 30000 seguidores. En marzo de ese año publicaron su primer posteo y en julio su manifiesto, donde justifican sus acciones en defensa de la posición hostil que muchos países han adoptado contra Rusia.

Según SOCRadar, el principal método de ataque es DDoS, para lo cual emplean el botnet Bobik Readline Stealer, un troyano de acceso remoto.

El grupo posee también un canal privado en Telegram con la denominación DDosia Project donde difunden comunicaciones relacionadas con la herramienta DDosia que ellos mismos crearon para ejecutar ataques DDoS. La herramienta se encuentra en permanente actualización, hecho que puede demostrarse dado que es posible encontrar muestras de ella (hash “1dfc6f6c35e76239a35bfaf0b5a9ec65f8f50522”), pero no se activa a menos que los interesados se unan al Canal de Telegram.

Desde enero 2023 han intensificado su campaña de reclutamiento, tanto en éste como en sus canales públicos, en la cual, según las investigaciones de SOCRadar, los adherentes al «Proyecto Voluntario» son recompensados con criptomonedas. La recompensa recibida depende en gran medida del éxito de los ataques y el número de afectados. Para los primeros tres ataques efectivos se establece una recompensa que va de los 20.000 a los 80.000 rublos.

La mayoría de sus víctimas son países europeos, habiéndose registrado ataques, por orden de afectación, en Suecia, Estonia, Polonia, Latvia, Lituania, Italia, Alemania, Austria, Dinamarca, Eslovaquia, Reino Unido y República Checa. Fuera de Europa, su principal víctima es Ucrania que acumula más del 40 % de la actividad del grupo. Entre los sectores afectados pueden mencionarse la Administración Pública, Transporte, Finanzas y Seguros, Seguridad Nacional, telecomunicaciones y correos.

No sólo Ataques DDoS y no sólo NONAME57(16)

La situación que enfrenta la Administración Pública de Suiza como así también algunas empresas no es nueva y tampoco se limita a la modalidad DDoS.

A principios de junio, según Watson, el grupo ransomware BlackBasta comprometió la empresa francesa TAG AVIATION que opera desde el Aeropuerto Internacional de Ginebra, Suiza. Los ciberdelincuentes extrajeron más de 1,5 TB de correos corporativos y más de 5 TB de datos personales. El botín obtenido incluyó información concerniente a los clientes de la empresa (pasaportes, fotos, datos e historial de pago, etc) y a los empleados de la empresa (empleador, salario, contratos, beneficios, seguros, etc).

BlackBasta saltó a la fama en 2022 como operador de servicios de ransomware (RaaS) y desde entonces se los vinculó a múltiples ataques. Ese año, sólo entre abril y septiembre, se infiltraron en más de 90 organizaciones en diferentes países. Caracterizado por el empleo de tácticas de doble extorsión, utiliza herramientas como el troyano Qakbot, además de aprovechar las vulnerabilidades PrintNightmare, ZeroLogon y NoPac para la obtención y escalamiento de privilegios.

Se ha especulado que los desarrolladores de las herramientas de evasión utilizadas por BlackBasta podrían estar relacionados con el APT FIN7 atribuido a Rusia. También se lo ha relacionado al Grupo CONTI en base al desarrollo de malware, los sitios de filtración y las comunicaciones utilizadas para la negociación, el pago y la recuperación de datos.

Apenas unos días antes el novel Grupo Ransomware Darkrace también desembarcaba en Suiza. En esta oportunidad la víctima del robo de datos fue la Asociación de Fomento Vaud Promotion, una agencia no gubernamental de promoción de los principales actores económicos y emprendedores locales. El cantón de Vaud ocupa la mayor parte de Suiza Occidental y es sede de importantes empresas como Nestlé, Logitech y Phillip Morris.

El grupo Darkrace es relativamente nuevo en el negocio delictivo del ransomware. Este sería su primera actividad registrada en Suiza, resultando en el robo de 161 GB de archivos. Como prueba, han publicado las primeras capturas de pantalla en la Dark Web que muestran documentos de asociación y financieros, así como datos de empleados y copias de tarjetas de identificación.

El ransomware Darkrace, con muchas similitudes con el ransomware LockBit , está dirigido a a sistemas operativos Windows. Su modus operandi incluye la exclusión de archivos específicos del cifrado, detención de servicios y generación de una nota de rescate. Estas acciones buscan asegurar el éxito del ataque y dificultar la detección y recuperación de los archivos cifrados.

A fines de mayo 2023, un ataque ransomware contra la empresa de Tecnologías de la Información (IT) con sede en la ciudad de Berna conmocionó a la Administración Pública. Y no es para menos, ya que Xplain concentra la provisión de servicios a reparticiones gubernamentales federales (incluida la defensa y la seguridad) y de varios de los cantones que conforman la Confederación Helvética, además del transporte de trenes. En esta oportunidad los ciberdelincuentes habrían aprovechado una vulnerabilidad de los servidores de la empresa que alojaban varias aplicaciones de las oficinas de gobierno para proceder al robo de información. Una semana más tarde el grupo ransomware filtró 907 GB de datos financieros entre otros. Entre los afectados más relevantes por el ciberataque a Xplain se encontraba el Ejército, la Policía Federal y el Servicio de Aduanas.

Recientemente el gobierno suizo reconoció que varios organismos públicos pudieron haber perdido datos por este ciberataque y que los mismos estaban siendo ofrecidos a la venta en foros de la Dark Web. La empresa Xplain por su parte había informado que no almacena datos de sus clientes pero el NSCS no parece opinar lo mismo:

Según la información disponible hasta el momento, el ataque ransomware a la empresa Xplain pudo haber impactado a la Administración Federal con pérdida de datos operacionales que fueron luego publicados en la Darknet.»

Comunicado NSCS

Este ataque fue reivindicado el mismo 23 de mayo por el Grupo Ransomware Play. Según el análisis efectuado por Trend Micro, hasta ese momento este grupo tenía como área de interés a América Latina, siendo Brasil el principal afectado. Sin embargo sus TTPs (Tácticas, Técnicas y Procedimientos) son muy similares a las de HIVE identificado como grupo ruso que ofrece ransomware como servicio,como el empleo de AdFind, una herramienta para levantar información de Active Directory. Este mismo grupo ya había robado datos de las empresas de medios suizas CH Media y NZZ y los filtró a principios de mayo.

El Ciberfuego No se ha Extinguido

Cuando nos aprestábamos a publicar el presente artículo, nuevos incidentes salieron a la luz en Suiza. Ello parece indicar que no se prevé un cese de las actividades ilícitas de los diferentes grupos de ciberdelincuentes rusos en el corto plazo.

En horas del mediodía del 15 de junio, la plataforma de inteligencia de ciberamenazas FalconFeeds informaba en su cuenta de Twitter que el Grupo Noname57(16) atacaba el Portal del Centro Financiero de Ginebra y el Sitio Web de una importante entidad bancaria en Suiza.

El caso de Suiza no es ni será el único. Por ello, como señala este antiguo refrán:

Cuando las barbas de tu vecino veas pelar, pon las tuyas a remojar.»