Luego de varias semanas de incertidumbres, como consecuencia del ataque informático sufrido el pasado 26 de mayo en el Ejército de Chile, donde los medios locales confirmaron la participación, acusación y posterior arresto de un cabo de la fuerza, el grupo Rhysida filtró 360.000 documentos robados a la institución castrense. Según los ciberdelincuentes, dicha cantidad correspondería solo al 30% del total robado.

En base a las fuentes del MalwareHunterTeam, quienes detectaron al grupo por primera vez el 17 de mayo del 2023, aclaran que, la pandilla Rhysida se describe a sí misma como un «equipo de ciberseguridad» cuyo objetivo, es el de ayudar a las víctimas a proteger sus redes, sin embargo, hasta la fecha, el grupo ya ha agregado 8 víctimas a su sitio de fuga de datos en la web oscura y ha publicado los archivos robados de cinco de ellas.

Metodología de Ataque

Según los especialistas, los actores de amenazas operan mediante ataques de phishing, violando las redes de los objetivos lanzando cargas útiles a través de sistemas comprometidos, después de implementar Cobalt Strike o marcos de comando y control (C2).

Lo concreto hasta ahora es que, el malware usa el algoritmo ChaCha20, que todavía se encuentra en desarrollo, ya que faltan características que la mayoría de las otras cepas de ransomware vienen por defecto, como, por ejemplo, la eliminación de VSS (vector scada system) plataforma de monitoreo, automatización, control y gestión de múltiples tecnologías en materia de seguridad.

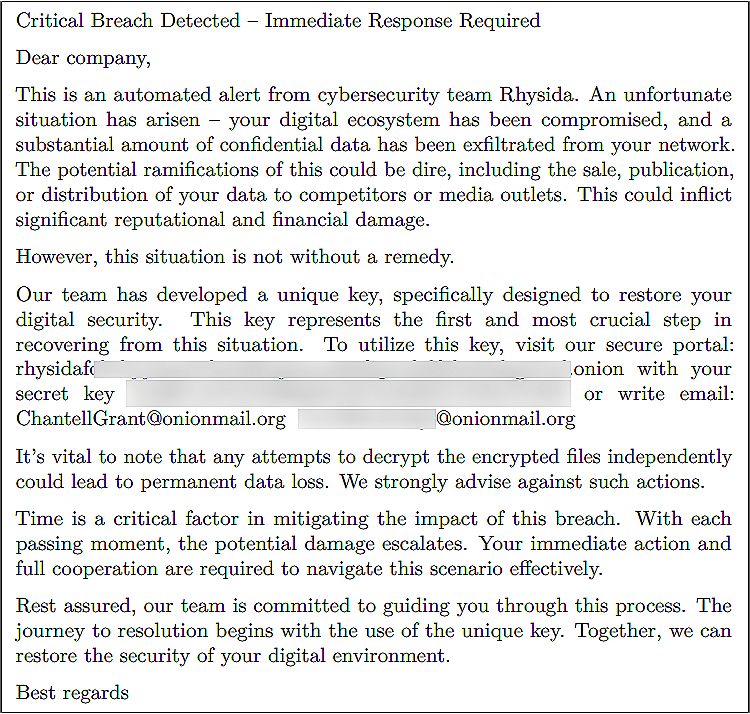

El proceso continúa redirigiendo a las victimas al portal de filtraciones Tor del grupo, donde se les pide que ingresen el identificador único en las notas de rescate para acceder a las instrucciones de pago. Basado en esto, el grupo amenaza a las víctimas con la distribución pública de los datos extraídos, alineándolos con los grupos de extorsión múltiple que existen hoy en día.

Fuente: