Una nueva herramienta de seguridad cibernética fue lanzada en los últimos días. Esta herramienta, llamada ‘Snappy’ llegó al mercado para ayudar a detectar puntos de acceso WiFi falsos o no autorizados que son usados para robar datos de sus víctimas. Esta , Según Tom Neaves, investigador de seguridad de Trustwave, esta metodología de falsificar la dirección MAC y el SSID legítimos de una red abierta, es trivial para los actores de amenazas, quienes utilizan este método para crear puntos de acceso falsos en centros comerciales, locales de reunión como cafeterías, restaurantes, entre otros, simular los puntos de acceso reales de dichos lugares y engañar a los usuarios para capturar y analizar los datos transferidos mediante ataques de intermediario. Al lograr su cometido, cuando las víctimas vuelvan a visitar los lugares mencionados anteriormente, sus dispositivos intentarán volver a conectarse de manera automática al punto de acceso guardado (el malicioso), sin que sus propietarios puedan percatarse de esta acción.

Snappy al rescate

Esta herramienta, desarrollada por Neaves, aborda este riesgo común, ayudando a detectar si el punto de acceso que se está usando es el mismo que se usó la última vez o las veces anteriores, además de detectar si es un posible dispositivo falso o no autorizado.

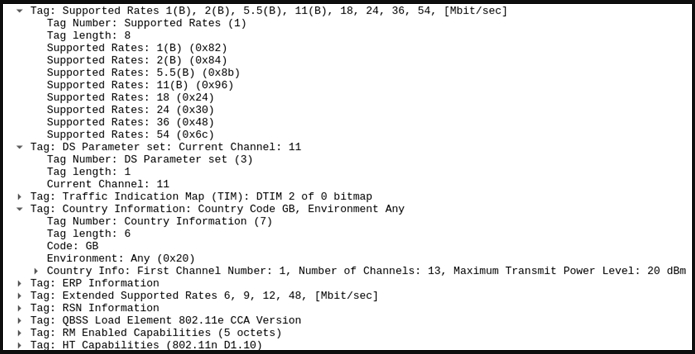

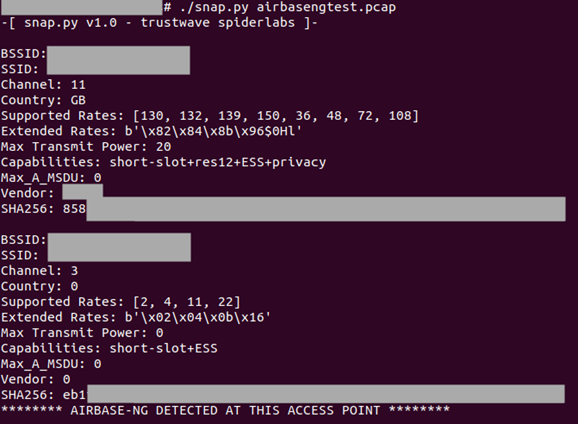

Esta funcionalidad se incorporó a un script de Python llamado Snappy que se publicó en el repositorio GitHub de Trustwave y se puso a disposición de forma gratuita. Permite generar hashes SHA256 de puntos de acceso inalámbricos únicos e irreversibles, lo que garantiza la integridad de la red, además, también puede detectar puntos de acceso creados por Airbase-ng, una herramienta que los atacantes utilizan para crear puntos de acceso falsos y capturar paquetes de usuarios conectados o incluso inyectar datos en su tráfico de red.

Para poder ejecutar secuencias de comandos en computadoras portátiles es preciso tener Python instalado, sin embargo, para administrar la herramienta en dispositivos móviles deberán usar aplicaciones como Pydroid, QPython o Termux. En el caso de los usuarios iOS, deberán tener Pythonista, Carnets o Juno. Según la organización Trustwave, no descartan la posibilidad de mejorar las prestaciones de la herramienta, con el fin de hacerla más útil, llegar a una audiencia más amplia y lograr un alcance global en pos de mejorar y mitigar este tipo de ataques.

Fuente