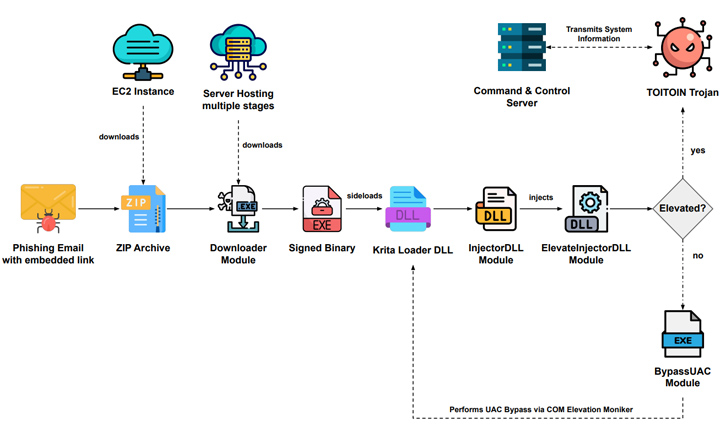

Investigadores de seguridad publicaron la semana pasada, un informe relacionado a un nueva campaña sofisticada en la que se emplea un troyano bancario basado en Windows llamado TOITOIN. Este nuevo malware, caracterizado por inyectar código dañino, eludir el control de cuentas de usuarios atraves de COM Elevation Moniker y evadir la detección de Sandboxes a través de técnicas inteligentes como reinicios del sistema y verificaciones de procesos principales, tiene una secuencia de ataque muy bien diseñada, la cual parte con un correo electrónico de pishing que contiene un enlace incrustado en un archivo ZIP con una factura como señuelo, para que las victimas abran el archivo y activen de esa manera la infección, que servirá para comunicarse con un servidor remoto y así, utilizar cargas útiles que se usarán en la siguiente etapa.

Luego de dicha infección, se generará un script por lotes que reiniciará el sistema después de una espera de 10 segundos, con el objetivo de evadir la detección de Sandbox.

Entre las cargas útiles obtenidas se incluye «icepdfeditor.exe», un binario válido firmado por ZOHO Corporation Private Limited, que, cuando se ejecuta, descarga una DLL no autorizada («ffmpeg.dll») con el nombre en código Krita Loader.

Mediante esta técnica, el malware manipula los archivos del sistema y ejecuta comandos con privilegios elevados. Posterior a esto, TOITOIN realiza diferentes acciones, entre las que se destacan, recopilación de información del sistema, datos de navegadores web como Google Chrome, Microsoft Edge, Mozilla Firefox y Opera. Además, verifica la presencia de Topaz Online Fraud Detection (OFD), un módulo antifraude integrado en las plataformas bancarias en la región de LATAM.

Hasta el momento, se desconoce el alcance que tuvo este malware, sin embargo, como una forma de mantener alertas tanto a entidades bancarias como a sus usuarios, se recomienda ser sumamente cautelosos en la recepción de correos electrónicos de dudosa procedencia, sobre todo los que contienen en sus adjuntos, archivos de todo tipo.

Fuente

https://thehackernews.com/2023/07/new-toitoin-banking-trojan-targeting.html