Una nueva campaña de malware ‘Nitrogen’ ha tomado protagonismo en las últimas semanas por infectar a usuarios desprevenidos mediante el uso de anuncios de búsqueda en Google y Bing, en la que inyectaban cargas útiles de Cobalt Strike y ransomware a través de software falsos que simulaban ser software conocidos como, AnyDesk, Cisco AnyConnect VPN, TreeSize Free y WinSCP. Esta metodología, según Sophos News, permitía a los ciberdelincuentes obtener acceso inicial a las redes corporativas para robar datos, realizar ciberespionaje e implementar el ransomware BlackCat/ALPHV.

La empresa de ciberseguridad eSentire, fue el primero en documentar la campaña a fines de junio, mientras que Trend Micro, analizó la actividad posterior al compromiso de los anuncios de WinSCP, los cuales, condujeron a las infecciones de ransomware BlackCat/ALPHV a principios de mes. Cabe aclarar que, ese informe se centró en la etapa posterior a la infección y carecía de IoC (indicadores de compromiso) ya que solo se basaba en un incidente.

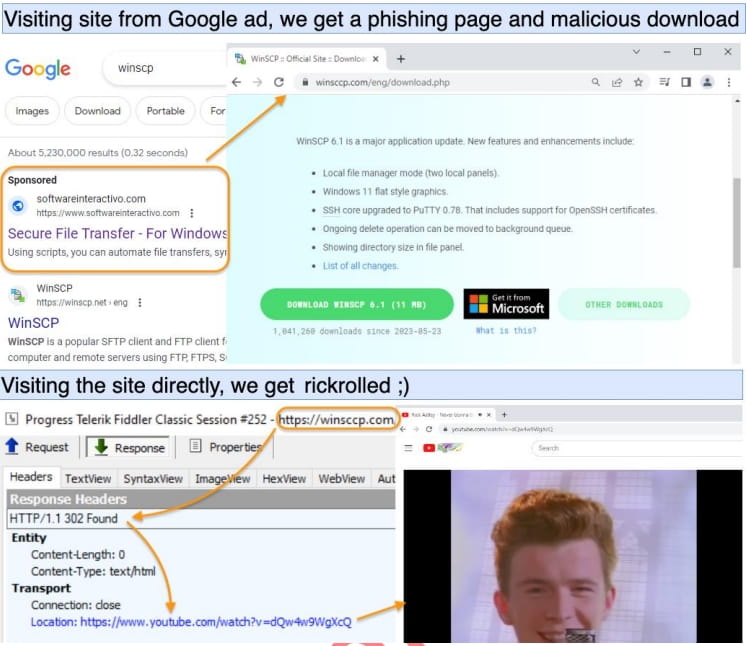

Según se supo, sobre cómo opera esta nueva campaña, la misma comienza cuando la víctima ingresa en un enlace que el motor de búsqueda proporciona sobre el software buscado, accediendo a páginas de alojamiento de WordPress comprometidas que imitan sitios web legítimos, como se mencionó anteriormente. Consecutivo a esto, las víctimas de regiones geográficas específicas son redirigidos a sitios de phishing, mientras que, los accesos directos a las URL maliciosas, desencadenan una redirección a videos de YouTube.

Fuente: Sophos

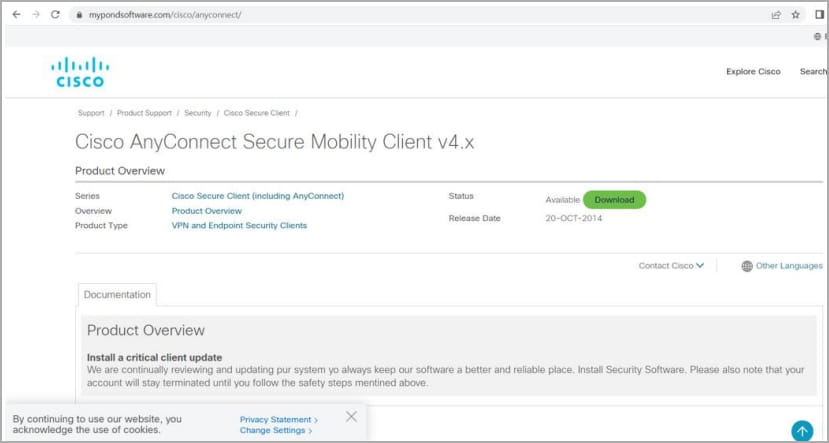

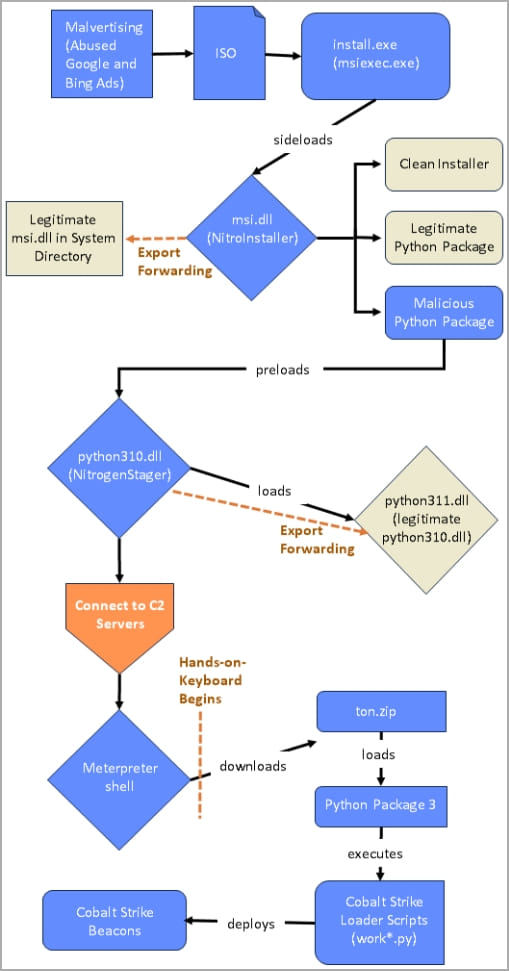

Una vez dentro de estos sitios falsos, la víctima descarga instaladores ISO troyanizados («install.exe»), que contienen y descargan un archivo DLL malicioso («msi.dll»), que sirve para el acceso inicial. Dicho archivo, es llamado internamente «NitrogenInstaller», el cual, realiza la instalación de la aplicación prometida (para evitar sospechas), junto a un paquete Python malicioso.

Fuente: Sophos

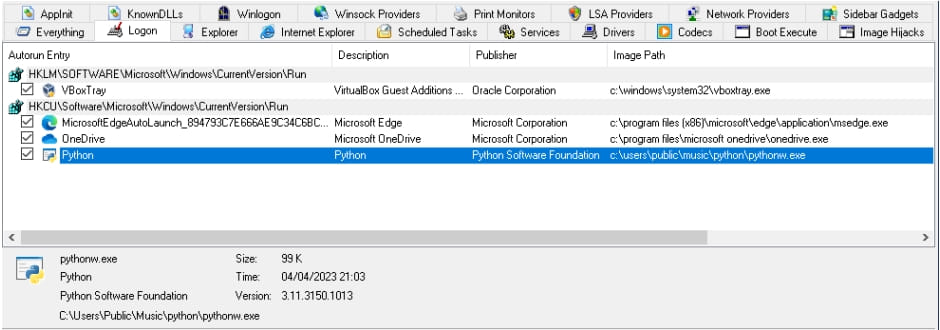

NitrogenInstaller, también crea una clave de ejecución de registro para la persistencia llamada «Python», apuntando a un binario malicioso («pythonw.exe»), que se ejecuta cada cinco minutos.

Fuente: Sophos

El componente de Python ejecuta «NitrogenStager» («python.311.dll»), que es el responsable de establecer comunicación con el C2 del actor de amenazas y lanzar un shell Meterpreter y Cobalt Strike Beacons en el sistema de la víctima.

Fuente: Sophos

Pese a que, pudieron evitar con éxito la mayoría de los ataques, los especialistas no han podido determinar el objetivo específico de los actores de amenazas, sin embargo, aseguran que la cadena de infección apunta a preparar los sistemas comprometidos para el despliegue del ransomware.

No es la primera vez que las pandillas utilizan esta metodología para obtener acceso inicial a las redes corporativas, ya que, existen precedentes sobre este tipo de operaciones en el pasado, llevadas a cabo por los Grupos de Ransomware Royal y Clop.

En virtud de esto, se recomienda a los usuarios evitar ingresar en sitios «promocionados» por los motores de búsqueda al momento de buscar software, solo utilice sitios oficiales del desarrollador, como así también, evitar cualquier descarga de archivos ISO, debido a que, es una forma poco común para distribuir software legítimo.

Fuente