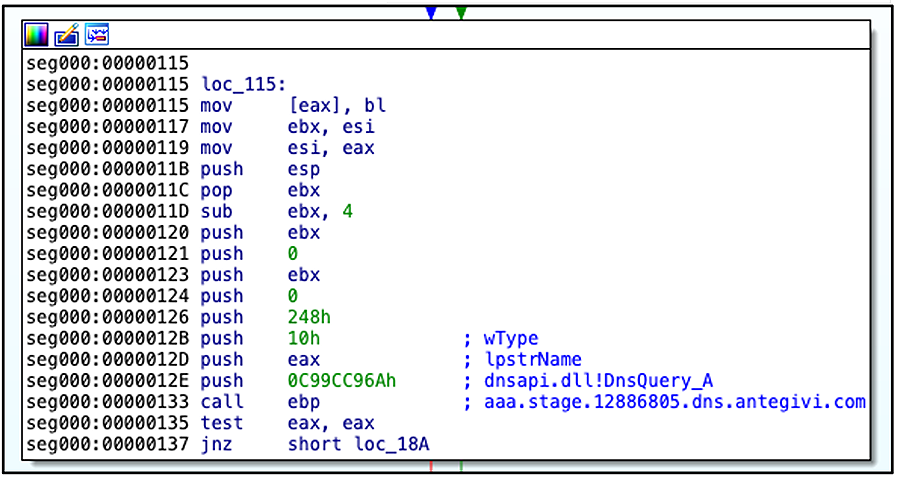

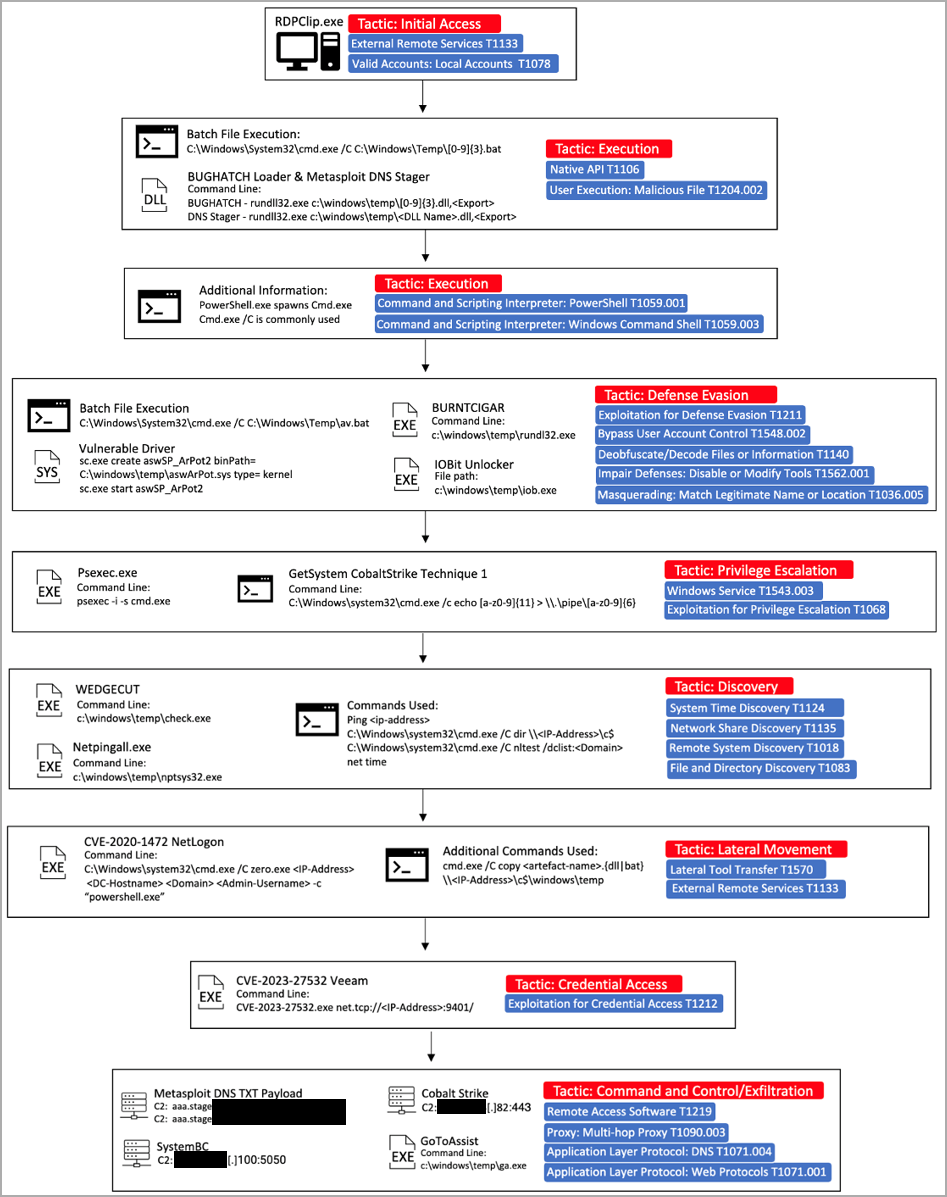

El equipo de Investigación e Inteligencia de Amenazas (BlackBerry), informó que La pandilla de ransomware Cuba, atacó a empresas de TI Latinoamericanas y a organizaciones con infraestructuras críticas en Estados Unidos, utilizando una sofisticada combinación de herramientas que aprovecharon una vulnerabilidad denominada CVE-2023-27532, que servía para robar credenciales de archivos de configuración. Al parecer, el vector de acceso inicial es, específicamente, las credenciales de administrador comprometidas a través de RDP. Consecutivo, ‘BugHatch’ (descargador personalizado característico de Cuba), establece comunicación con el servidor C2 y descarga archivos DLL, mediante el cual, logra un apoyo inicial en el entorno de destino, con la ayuda de un controlador DNS de Metasploit que descifra y ejecuta el código shell directamente en la memoria.

La falla particular afecta a los productos Veeam Backup & Replication (VBR), y según se supo, ha estado disponible para ello, un exploit desde marzo de 2023. Existen también, datos que vinculan a FIN7 con varias operaciones de ransomware explotando activamente CVE-2023-27532.

En base a las investigaciones realizadas, se descubrió que Cuba utilizaba una técnica muy difundida en los últimos tiempos, llamada BYOVD (Bring Your Own Vulnerable Driver) que, desactivaba las herramientas de protección de terminales, junto a la herramienta ‘BurntCigar’, utilizada para finalizar los procesos de Kernel asociados con los productos de seguridad.

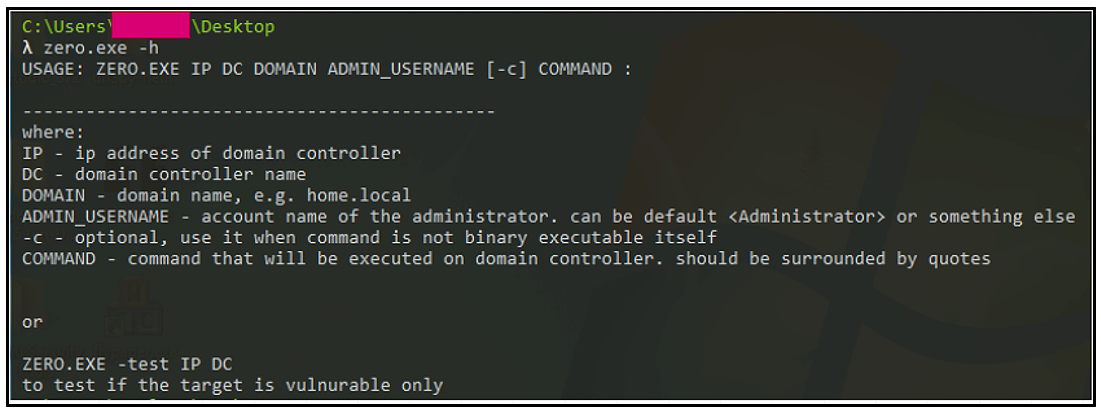

Además de la falla de Veeam, recientemente conocida, Cuba también explotó CVE-2020-1472 («Zerologon»), una vulnerabilidad en el protocolo NetLogon de Microsoft, que les otorgaba una escalada de privilegios contra los controladores de dominio AD.

En la fase posterior a la explotación, se observó a Cuba utilizando balizas Cobalt Strike y varios «lolbins».

El ransomware Cuba continúa siendo una amenaza activa luego de varios años de existencia, debido a que, según BlackBerry, el grupo probablemente sea de origen ruso, hipótesis basada en la exclusión que tienen las computadoras que utilizan el teclado ruso o, las páginas rusas 404 en partes de su infraestructura, entre otras, por tal motivo, se recomienda la instalación de actualizaciones de seguridad de Veeam, mas aún, cuando los exploits PoC (Prueba de Concepto) se encuentran disponibles públicamente.

Fuente