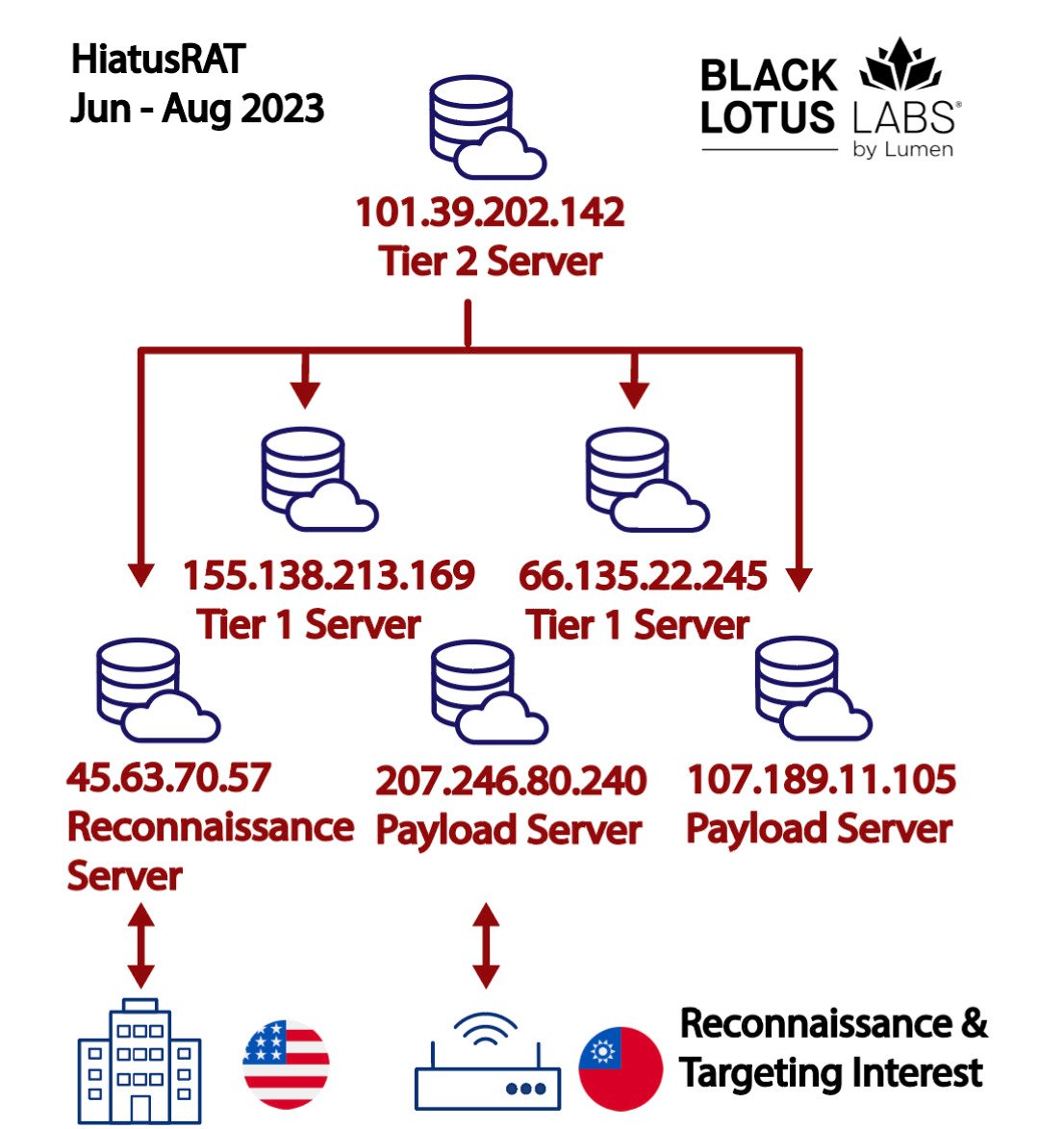

Investigadores de seguridad de Black Lotus Labs de Lumen, informaron sobre una nueva campaña del malware HiatusRAT, que atacó a un servidor perteneciente al Departamento de Defensa de EEUU y a organizaciones con sede en Taiwán.

Según lo informado por los especialistas, dicho ataque se llevó a cabo con fines de reconocimiento, lo que supone un cambio significativo de táctica, tomando en cuenta que, anteriormente, habían dirigido sus ataques a empresas latinoamericanas y de origen europea, focalizando sus esfuerzos en comprometer enrutadores VPN DrayTek Vigor de clase empresarial utilizados por las medianas empresas, para conectarse de forma remota a redes corporativas. Se cree que, los atacantes podrían estar buscando recursos disponibles públicamente relacionados con contratos militares actuales y futuros, como así también, organizaciones involucradas en la base Industrial de Defensa (DIB).

Hasta donde se supo, dicha campaña sigue a una serie de ataques anteriores en los que, más de cien organizaciones de América y Europa, se infectaron con este malware, cuyo ataque comienza con la instalación de cargas útiles en los dispositivos infectados, para convertir los sistemas comprometidos en proxies SOCKS5, estableciendo una red de proxy encubierta para la comunicación con el servidor de comando y control.

Desde Lumen, concluyen que la metodología se alinea con intereses chinos, atraves de una evaluación anual de amenazas de ODNI en 2023, remarcando que, las organizaciones victimas, han sido blancos recientes vinculados con ataques respaldados por dicho país, incluidos Volt Typhoon y Storm-0558, por tal motivo, se recomienda a las contratistas de defensa, ser sumamente cautelosos y controlar sus dispositivos de red, con el objetivo de detectar y mitigar esta amenaza.

Fuente