Un reciente conjunto de paquetes maliciosos de Python ha logrado infiltrarse en el repositorio Python Package Index (PyPI) con la intención de robar información confidencial de sistemas de desarrollo. Estos paquetes, se presentan como herramientas de ofuscación aparentemente inofensivas, pero en realidad, contienen un malware denominado BlazeStealer.

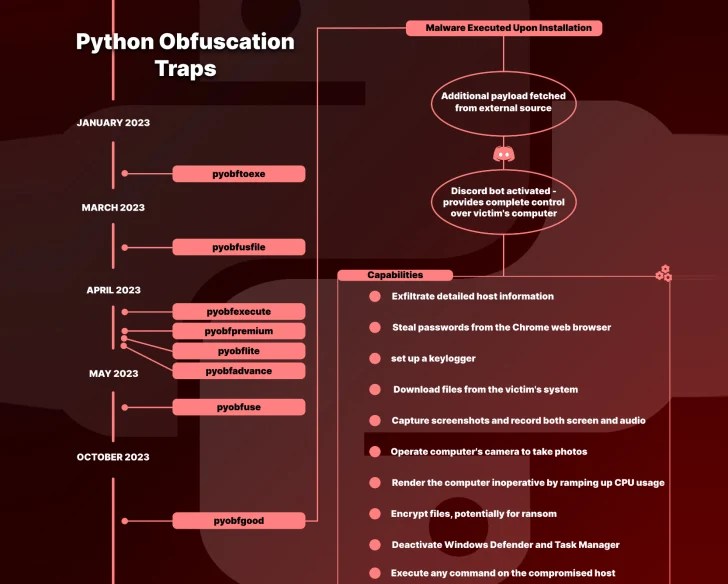

Esta campaña, inició en enero de 2023, involucrando un total de ocho paquetes con nombres como Pyobftoexe, Pyobfusfile, Pyobfexecute, Pyobfpremium, Pyobflite, Pyobfadvance, Pyobfuse y pyobfgood (publicado en octubre).

Estos módulos incluyen archivos setup.py e init.py diseñados para recuperar un script de Python alojado en transfer[.]sh, el cual, se ejecuta inmediatamente después de la instalación.

El malware BlazeStealer una vez activado, recupera un script malicioso adicional desde una fuente externa, permitiendo la operación de un bot de Discord, que proporciona a los atacantes un control total sobre la computadora objetivo, para recopilar diversos datos, como contraseñas de navegadores web, ejecución de comandos arbitrarios, cifrado de archivos, capturas de pantalla y, la desactivación de Microsoft Defender en el host infectado.

La mayoría de las descargas asociadas con los paquetes fraudulentos tienen origen en: España, Estados Unidos, Irlanda, China, Croacia, Rusia, Hong Kong y Francia.

Phylum descubrió una colección de módulos NPM con temática criptográfica (puma-com, erc20-testenv, blockledger, cryptotransact y chainflow) con capacidades para entregar sigilosamente un malware de próxima etapa. En los últimos años, los repositorios de código abierto se volvieron muy lucrativos para los ciberdelincuentes, utilizándolos ampliamente como una metodología efectiva para distribuir malware entre sus víctimas.

Fuente

https://thehackernews.com/2023/11/beware-developers-blazestealer-malware.html