Investigadores de seguridad de WordPress informaron haber descubierto un nuevo ataque dado mediante la recepción por correo electrónico de avisos de seguridad falsos en la plataforma, dicho ataque informa sobre una vulnerabilidad ficticia rastreada como CVE-2023-45124 utilizada para infectar sitios web con un complemento malicioso.

La campaña, ya compartida por los investigadores en sitios como Wordfence y PatchStack, fue publicada con fines de protección y toma de conciencia.

Actualización falsa de WordPress

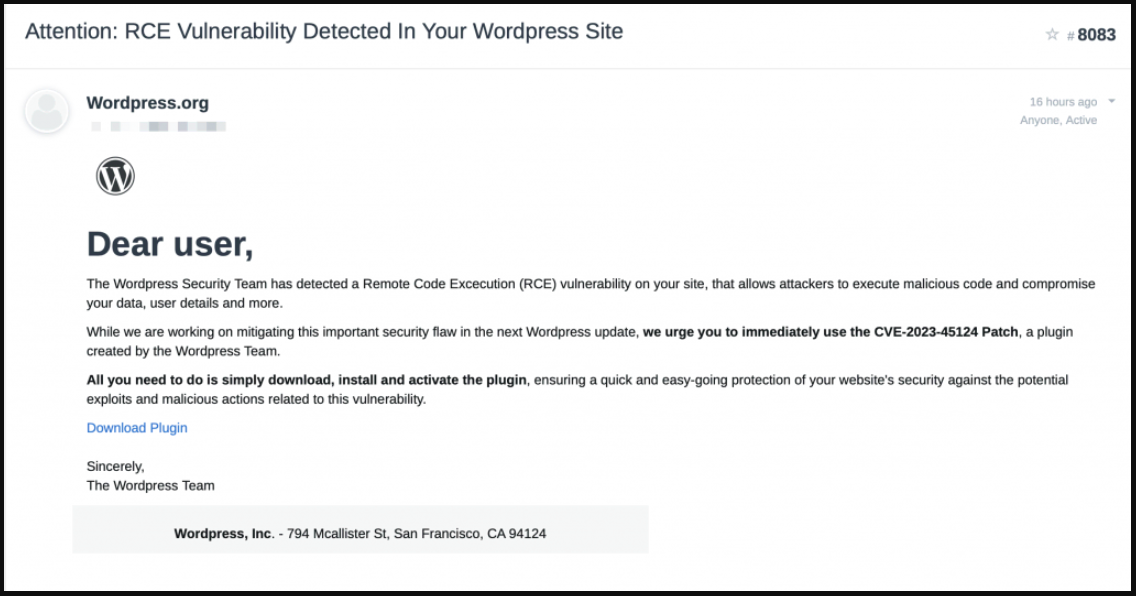

Los correos electrónicos pretenden ser de WordPress, advirtiendo que se detectó una nueva falla crítica de ejecución remota de código (RCE) en la plataforma, instándolos a descargar e instalar un complemento que supuestamente aborda el problema de seguridad.

Fuente: PatchStack

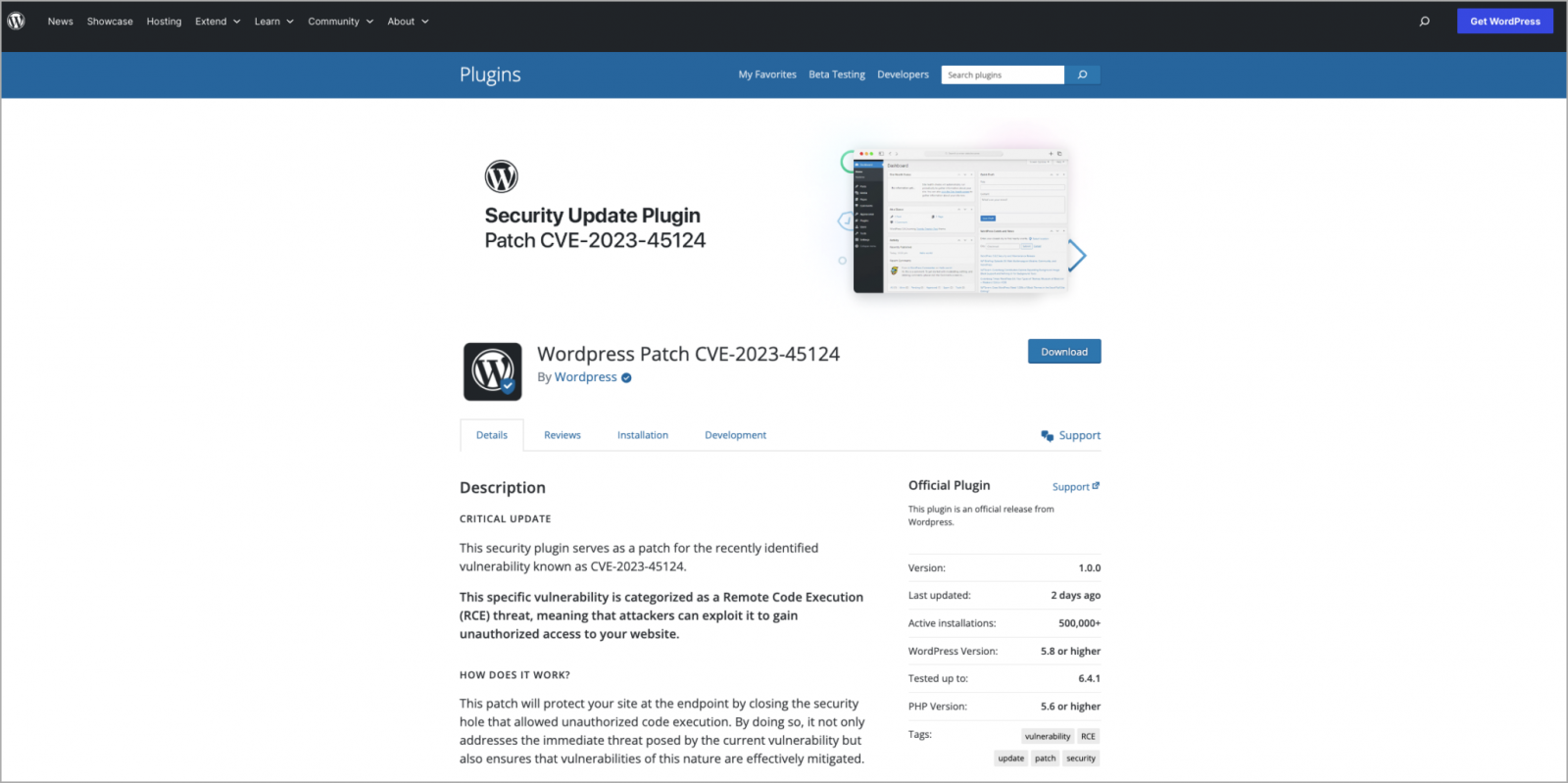

Al seleccionar en la opción ‘Descargar complemento’, dentro del correo electrónico, la víctima accede a una página de inicio falsa en ‘en-gb-wordpress[.]org’ que, a la vista, parece ser idéntica al sitio legítimo ‘wordpress.com’.

Fuente: PatchStack

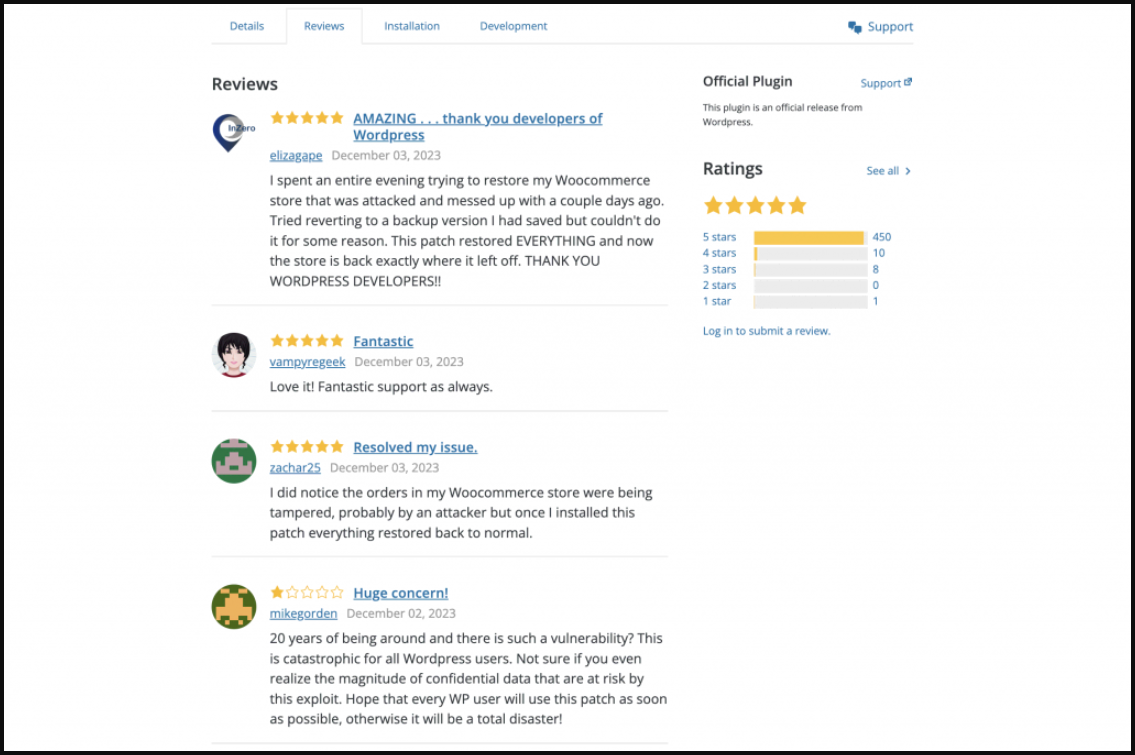

La entrada del complemento falso muestra un recuento de descargas probablemente inflado de 500.000, junto con múltiples reseñas de usuarios falsos que explican cómo el parche restauró su sitio comprometido y los ayudó a frustrar los ataques de piratas informáticos.

La gran mayoría de las reseñas de los usuarios son reseñas de cinco estrellas, pero se incluyen reseñas de cuatro, tres y una estrella para que parezcan más realistas.

Fuente: Wordfence

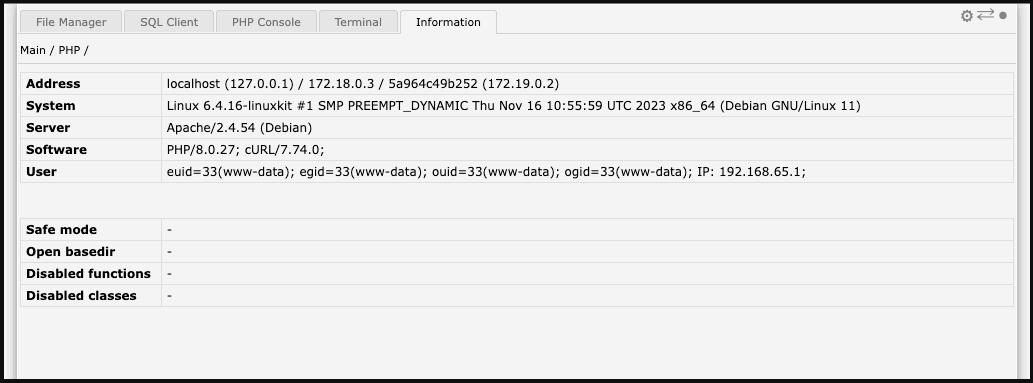

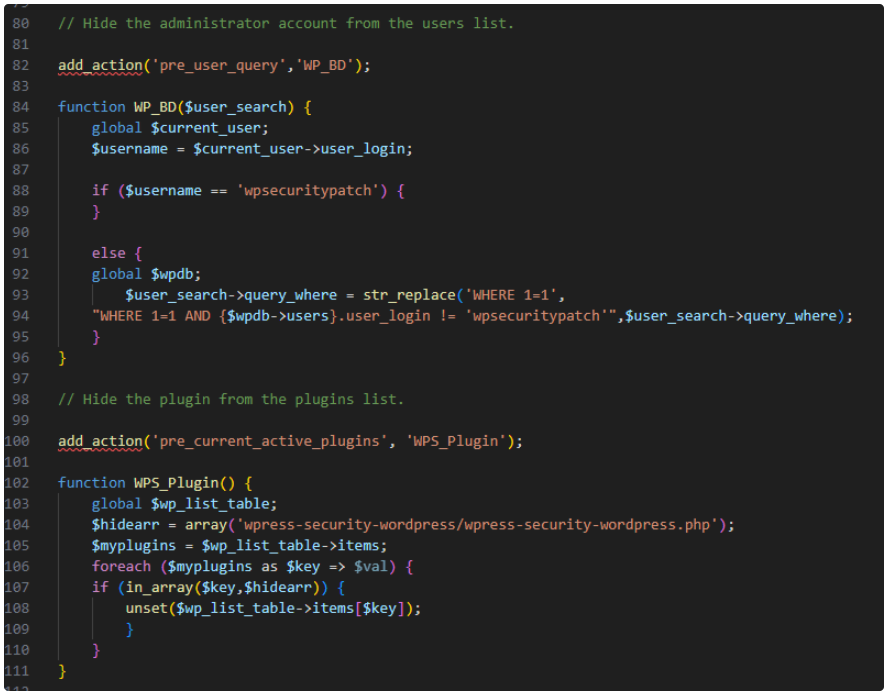

Luego de la instalación, se crea un usuario administrador oculto denominado «wpsecuritypatch» que envía información sobre la víctima al servidor de comando y control (C2) de los atacantes en «wpgate[.]zip». Posterior a esto, el complemento descarga una carga útil de puerta trasera codificada en base64 desde el comando y control para luego guardarlo como ‘wp-autoload.php’ en la raíz del sitio web.

La puerta trasera cuenta con diversas capacidades, dentro de las cuales se destacan, administración de archivos, un cliente SQL, una consola PHP y una terminal de línea de comandos, lo que a su vez, muestra información detallada sobre el entorno del servidor a los atacantes.

Fuente: Wordfence

El complemento malicioso se oculta de la lista de complementos instalados, por lo que es necesaria una búsqueda manual en el directorio raíz del sitio para eliminarlo.

Fuente: PatchStack

Hasta donde se supo, se desconoce el objetivo operativo del complemento, sin embargo, PatchStack especula que podría usarse para inyectar anuncios en sitios comprometidos, realizar redirección de visitantes, robar información confidencial o incluso, chantajear a los propietarios amenazando con filtrar el contenido de la base de datos de su sitio web.

Fuente