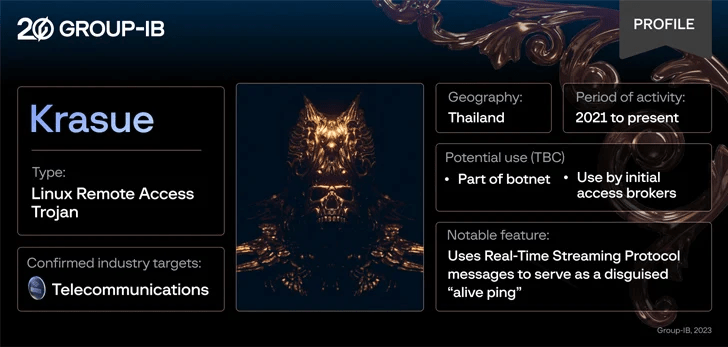

Investigadores de Group-IB, encontraron un troyano de acceso remoto llamado Krasue que se está orientando hacia los sistemas Linux utilizados por empresas de telecomunicaciones. La función principal de este malware es mantener el acceso al host, lo que podría indicar que se está desplegando a través de una Botnet.

Los investigadores sostienen que el troyano de acceso remoto podría ser desplegado en una fase posterior del ataque, con el propósito específico de mantener el acceso al sistema objetivo.

No se tiene certeza sobre el método de distribución del malware, aunque podría ser desplegado tras la explotación de una vulnerabilidad, a través de ataques de fuerza bruta a las credenciales, o incluso descargarse desde una fuente no confiable, como un paquete o binario que se hace pasar por un producto legítimo.

El alcance de Krasue parece estar focalizado en empresas de telecomunicaciones en Tailandia.

Durante su análisis, se descubrió que el binario de este troyano contiene siete variantes de un rootkit, las cuales son compatibles con múltiples versiones del kernel de Linux y se basan en tres rootkits LKM de código abierto, específicamente Diamorphine, Suterusu y Rooty.

Además, las siete variantes de este rootkit integrado comparten similitudes en sus capacidades para vincular llamadas al sistema y funciones, así como utilizan el mismo nombre falso de «VMware User Mode Helper».

Los rootkits a nivel de kernel son complicados de detectar y eliminar, ya que operan en el mismo nivel de seguridad que el sistema operativo, lo que los hace especialmente sigilosos.

Este rootkit específico es compatible con versiones antiguas del kernel de Linux (2.6x/3.10.x), lo que le permite pasar desapercibido, dado que los servidores con estas versiones suelen tener carencias en la detección y respuesta de puntos finales.

Krasue tiene una serie de capacidades, como ocultar o mostrar puertos, hacer que los procesos sean invisibles, otorgar privilegios de root y ejecutar el comando kill para cualquier ID de proceso. Además, tiene la capacidad de encubrir su actividad borrando archivos y directorios relacionados con el malware.

Al comunicarse con el servidor de comando y control (C2), este troyano puede aceptar los siguientes comandos: ‘ping’, ‘master’, ‘info’, ‘restart’, ‘respawn’, ‘god die’.

Se identificaron nueve direcciones IP C2 distintas en el malware, una de las cuales utiliza el puerto 554, comúnmente asociado con conexiones RTSP (Protocolo de Transmisión en Tiempo Real). Este protocolo es utilizado para facilitar el control y establecimiento de sesiones multimedia para transmisiones de video y audio, así como para la gestión de transmisiones de conferencias, entre otros usos.

El uso de RTSP para la comunicación del malware C2 no es común y puede considerarse una característica particular en el caso de Krasue.

Aunque no se conoce el origen exacto del troyano de acceso remoto Krasue, los investigadores encontraron similitudes en la parte del rootkit con otro malware de Linux llamado XorDdos. Esto sugiere la posibilidad de que ambas familias de malware tengan un operador en común, o incluso que el desarrollador de Krasue haya tenido acceso al código de XorDdos.

Fuente:

Krasue RAT malware hides on Linux servers using embedded rootkits | bleepingcomputer.com

New Stealthy ‘Krasue’ Linux Trojan Targeting Telecom Firms in Thailand | thehackernews.com

Curse of the Krasue: New Linux Remote Access Trojan targets Thailand | Group-IB Blog