JinxLoader, un recién descubierto cargador de malware basado en Go, está siendo utilizado por ciberdelincuentes para desplegar software malicioso avanzado, como Formbook y XLoader.

Las investigaciones de seguridad de Palo Alto Networks Unit 42 y Symantec han revelado cadenas de ataques en múltiples fases que conducen a la implementación de JinxLoader.

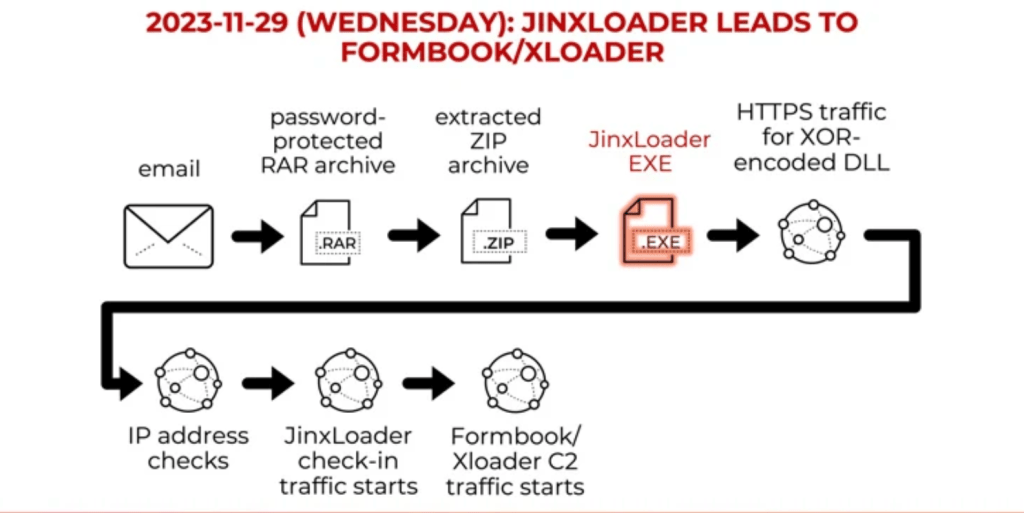

Estos ataques comienzan con correos electrónicos de phishing que se hacen pasar por la empresa Abu Dhabi National Oil Company (ADNOC), instando a los destinatarios a abrir archivos RAR protegidos con contraseña. Al abrirlos, liberan el archivo ejecutable JinxLoader, que actúa como punto de entrada para Formbook o XLoader.

Estos hallazgos se producen en medio de un incremento en las campañas de distribución de Rugmi, DarkGate y PikaBot, junto con la actividad de un grupo de ciberdelincuentes conocido como TA544 (también identificado como Narwal Spider). Este grupo utiliza nuevas variantes de malware, llamado IDAT Loader, para desplegar malware como Remcos RAT o SystemBC.

Además, los responsables de Medusa Stealer han lanzado una versión actualizada del malware (versión 2.2) en la dark web, ofreciendo mayor compatibilidad con billeteras de criptomonedas basadas en navegadores y una mejora en la capacidad para capturar números de tarjetas de crédito.

Fuente:

New JinxLoader Targeting Users with Formbook and XLoader Malware