El gigante tecnológico Microsoft ha lanzado un boletín de seguridad correspondiente al mes de febrero, abordando un total de 73 vulnerabilidades, de las cuales cinco se consideran críticas. Esta actualización de seguridad afecta a una variedad de productos y funciones de Microsoft, incluyendo Windows Defender, Microsoft Dynamics y Microsoft Office. La compañía ha proporcionado detalles adicionales sobre cada una de estas vulnerabilidades para ofrecer una comprensión más profunda a sus usuarios.

Entre las vulnerabilidades más destacadas se encuentran tres de tipo zero-day, identificadas como CVE-2024-21413, CVE-2024-21351 y CVE-2024-21412. Estas vulnerabilidades permiten a un atacante remoto ejecutar código arbitrario en el sistema de destino a través de la manipulación de archivos en Microsoft Outlook y archivos de acceso directo de Internet.

Además, el boletín también señala otras vulnerabilidades críticas, como CVE-2024-21380 en Microsoft Dynamics Business Central/NAV, CVE-2024-21410 en Microsoft Exchange Server, CVE-2024-20684 en Windows Hyper-V y CVE-2024-21357 en la multidifusión general pragmática (PGM) de Windows. Estas vulnerabilidades presentan riesgos significativos, como el acceso a información confidencial, la obtención de privilegios no autorizados e incluso la posibilidad de realizar ataques de denegación de servicio (DoS) en los sistemas afectados.

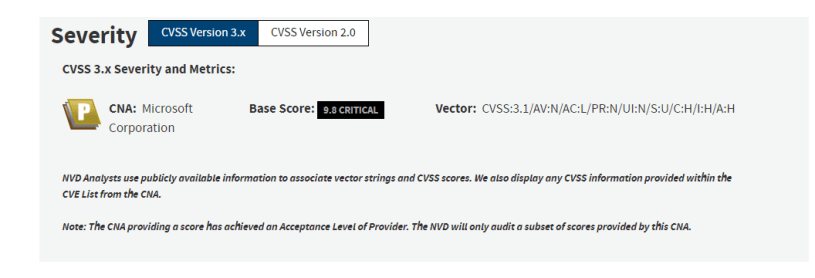

Microsoft ha calificado todas estas vulnerabilidades como de severidad crítica, aunque aún no se ha asignado una puntuación específica en la escala CVSSv3. Hasta el momento, no se han reportado actividades maliciosas relacionadas con estas vulnerabilidades, ni se conocen exploits o pruebas de concepto publicados.

Para abordar estas vulnerabilidades, Microsoft ha lanzado la última actualización de seguridad y continuará publicando parches en los próximos días. Se insta a los usuarios y administradores de sistemas a que instalen estas actualizaciones lo antes posible para mitigar posibles ataques externos y proteger la integridad de los sistemas informáticos.

La actualización de seguridad del martes de parches programada por Microsoft para febrero incluye correcciones para dos vulnerabilidades de seguridad de día cero bajo ataque activo, además de otras 71 fallas en una amplia gama de sus productos. Esta acción refleja el compromiso de Microsoft con la protección y seguridad de sus usuarios en un entorno digital cada vez más complejo y desafiante.

En total, cinco de las vulnerabilidades para las cuales Microsoft publicó un parche en febrero fueron calificadas como críticas, 66 como importantes y dos como moderadas. La diversidad y gravedad de estas vulnerabilidades subrayan la importancia de mantenerse al día con las actualizaciones de seguridad proporcionadas por Microsoft para garantizar la protección de los sistemas y datos sensibles.

La actualización incluye parches para una amplia gama de productos de Microsoft, desde Microsoft Office y Windows hasta Microsoft Exchange Server, el navegador Edge basado en Chromium, Azure Active Directory, Microsoft Defender para Endpoint y Skype empresarial. Tenable, una empresa de ciberseguridad, identificó 30 de las 73 vulnerabilidades como vulnerabilidades de ejecución remota de código (RCE), lo que destaca la diversidad de amenazas abordadas en esta actualización.

A continuación, se ofrece un análisis técnico detallado de algunas de las vulnerabilidades más destacadas en esta actualización:

- CVE-2024-21413, CVE-2024-21351 y CVE-2024-21412: Estas tres vulnerabilidades de tipo zero-day permiten a un atacante remoto ejecutar código arbitrario en el sistema de destino a través de la manipulación de archivos en Microsoft Outlook y archivos de acceso directo de Internet. La explotación exitosa de estas vulnerabilidades podría conducir a compromisos significativos de la seguridad y la integridad del sistema.

- CVE-2024-21380: Esta vulnerabilidad en Microsoft Dynamics Business Central/NAV presenta riesgos significativos, incluido el acceso a información confidencial y la obtención de privilegios no autorizados. La explotación de esta vulnerabilidad podría permitir a un atacante comprometer la seguridad de los sistemas afectados y poner en peligro la integridad de los datos.

- CVE-2024-21410: Esta vulnerabilidad en Microsoft Exchange Server es especialmente preocupante debido a su potencial para revelar el hash versión 2 de Net-New Technology LAN Manager (NTLM) de un usuario objetivo. La explotación exitosa de esta vulnerabilidad podría permitir a un atacante autenticarse en un servidor Exchange afectado y obtener acceso no autorizado a información confidencial.

- CVE-2024-20684: Esta vulnerabilidad en Windows Hyper-V presenta riesgos significativos de seguridad, incluida la posibilidad de ataques de denegación de servicio (DoS) en los sistemas afectados. La explotación exitosa de esta vulnerabilidad podría conducir a interrupciones en la disponibilidad del sistema y afectar negativamente la continuidad del negocio.

- CVE-2024-21357: Esta vulnerabilidad en la multidifusión general pragmática (PGM) de Windows también presenta riesgos significativos, incluida la posibilidad de acceso no autorizado a sistemas afectados. La explotación exitosa de esta vulnerabilidad podría permitir a un atacante comprometer la integridad y la confidencialidad de los datos almacenados en estos sistemas.

En medio de estas actualizaciones, surge la preocupación sobre la explotación de vulnerabilidades por parte de actores de amenazas, como Water Hydra, también conocido como Dark Casino. Este grupo está aprovechando activamente una de las vulnerabilidades de día cero, CVE-2024-21412, en una campaña maliciosa dirigida a organizaciones del sector financiero. La explotación exitosa de esta vulnerabilidad podría permitir el acceso inicial a sistemas financieros y la implantación de troyanos de acceso remoto.

La importancia de estas actualizaciones de seguridad se destaca aún más con la revelación de otros dos días cero, incluido uno que afecta a Defender SmartScreen. CVE-2024-21351 permite a un atacante eludir las protecciones de SmartScreen e inyectar código para potencialmente obtener capacidades de ejecución remota de código. Este tipo de vulnerabilidades subraya la necesidad continua de vigilancia y acción proactiva por parte de los usuarios y administradores de sistemas para protegerse contra las amenazas en evolución del ciberespacio.

Las actualizaciones de seguridad proporcionadas por Microsoft son esenciales para mantener la integridad y seguridad de los sistemas informáticos en un entorno digital en constante cambio y amenazas cada vez más sofisticadas. Se insta a todos los usuarios y administradores de sistemas a que apliquen estas actualizaciones de manera oportuna y prioricen la seguridad cibernética como una parte fundamental de sus operaciones diarias.