El grupo de amenazas Roaming Mantis está difundiendo una conocida familia de malware para Android llamada «MoqHao» (previamente se había dirigido a países de Asia). Aunque el método de distribución sigue siendo el mismo, las nuevas variantes están utilizando una técnica altamente peligrosa.

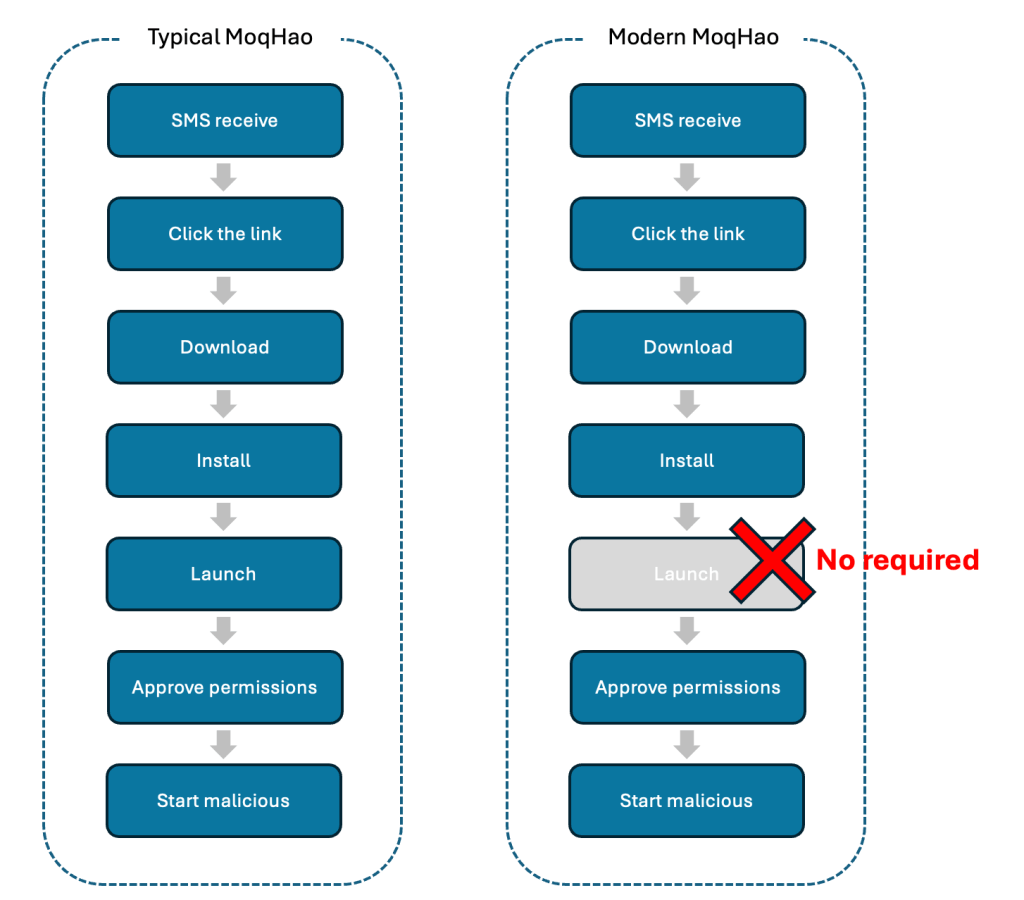

Tradicionalmente, el malware requería la interacción del usuario para instalar y ejecutar la aplicación. Sin embargo, la nueva variante de este malware no necesita ninguna interacción del usuario para ejecutarse.

En su proceso de distribución, los perpetradores envían mensajes SMS de phishing a los usuarios, incluyendo un enlace acortado que conduce a la descarga de la aplicación maliciosa en el dispositivo cuando el usuario hace clic en él.

Esta versión presenta diversos comportamientos distintos en comparación con las variantes previas del mismo malware, ya que se activa automáticamente después de su instalación sin requerir interacción por parte del usuario.

La seguridad en Android examina cada aplicación instalada y el valor específico que esta utiliza, el cual debe ser único. Los actores de amenazas están aprovechando esta característica para activar automáticamente la aplicación sin necesidad de intervención por parte del usuario.

Emplean tácticas de ingeniería social para establecer esta aplicación maliciosa como la aplicación predeterminada para los mensajes de texto. Esta nueva versión establece conexión con un servidor C2 (Comando y Control) mediante WebSocket.

Además, ha sido equipado con una variedad de comandos adicionales, que incluyen la verificación del estado de la tarjeta SIM, el envío de mensajes SMS a otros contactos y servidores C2, así como la configuración de modos de sonido, vibración y silencio, entre otros propósitos.

Fuente:

MoqHao Android Malware Evolves with Auto-Execution Capability