Los riesgos y amenazas relacionados con IoT (del inglés, Internet Of Things) están creciendo de manera alarmante.

Introducción

Mientras el paradigma continúa siendo adoptado por diferentes industrias, cada vez más se escucha hablar de frases compuestas como Internet de las Cosas Médicas (IoMT), Internet de los Cuerpos (Internet of Bodies, IoB) o cuerpo conectado, e inclusive de forma más general, de Internet de todo (IdT). Así lo descridía Evans (2013): “El verdadero valor del Internet de todo (IdT) reside en las conexiones entre las personas, los datos y las cosas, no sólo en la gran cantidad de cosas que están conectadas”

Como parte de las “tecnologías habilitadoras” de la Transformación Digital, el IoT también está asociado con la utilización de muchas otras, p.ej. Big Data, Inteligencia Artificial (IA), Cadena de Bloques (Blockchain), Realidad Aumentada, Realidad Virtual, Computación en la nube (Cloud Computing), Impresión 3D, Robótica, Computación Cuántica, etc., lo cual perfila un ecosistema heterogéneo, complejo e interdependiente.

De alguna manera, el IoT se introdujo en nuestra vida diaria bajo el discurso de jugador “prometedor” en el ámbito de las “nuevas tecnologías” (o tecnologías emergentes), a costa de satisfacer la integración de gran cantidad de sistemas de diversa naturaleza y el crecimiento desmedido de dispositivos conectados a Internet, arrastrando -en muchos casos- la inseguridad por defecto, hasta hoy.

Repaso sobre IoT ¿Qué es Internet de las Cosas o IoT?

El término fue propuesto por Kevin Ashtong en 1999 para describir el fenómeno de interconexión digital entre los objetos del mundo físico e Internet (AEPD, 2021).

En esencia, “Internet” comprende una red de comunicaciones (Red de redes), y en este ámbito en particular, el término cosa significa “…un objeto del mundo físico (cosas físicas) o del mundo de información (cosas virtuales) capaz de ser identificado e integrado en las redes de comunicaciones” (ITU, 2012).

Sentado lo anterior, IoT es definido como “Infraestructura mundial al servicio de la sociedad de las información que propicia la prestación de servicios avanzados mediante la interconexión (física y virtual) de las cosas gracias al interfuncionamiento de tecnologías de la información y la comunicación (existentes y en evolución)” (ITU, 2012).

Algunos antecedentes

- 1874. Basándose en enlaces de radio de onda corta, se consiguió conectar una estación meteorológica en la cima del Mont Blanc con un laboratorio en París.

- 1982. Estudiantes de informática de la Universidad Carnegie Mellon utilizan sensores y una conexión a un servidor para monitorear una máquina expendedora de bebidas en otra parte de su edificio, para que puedan saber si hay bebida fría disponible in tener que caminar hasta ella, creando así «la primera máquina expendedora de bebidas conectada a una red de computadoras”

- 1990. Romkey, pionero del software, presenta una tostadora que se puede encender y apagar a través de Internet en la conferencia INTEROP.

- 1999. El término «Internet of Things (IoT)» es acuñado por Kevin Ashton del MIT.

- 2008/2009. En un artículo de 2011, la empresa Cisco identifica el punto de inflexión en el que más «cosas u objetos» que personas estaban conectadas a Internet, en algún momento entre los años 2008 y 2009.

- 2003/2010. Países como Corea, Japón, y el Reino Unido lanzan estrategias de nivel nacional para desarrollar la industria y el mercado del IoT.

- 2019. La firma de análisis IDC estima que habrá 41,600 millones de dispositivos IoT conectados (incluyendo máquinas, sensores y cámaras) o «cosas», generando 79.4 Zettabytes (ZB) de datos en 2025.

Panorama del Malware IoT

El 2023 dejó muchas pistas sobre el aumento de las amenazas ligadas al IoT, por tanto es necesario poner de manifiesto esta realidad muchas veces dejada de lado, pero cada vez más “palpable”

La actividad maliciosa de las botnets de IoT aumentó considerablemente y el número de dispositivos IoT involucrados en ataques distribuidos de denegación de servicio (DDoS) impulsados por botnets aumentó de alrededor de 200.000 a 1 millón de dispositivos, según lo reportado por Nokia Threat Intelligence (junio, 2023).

TechTarget (junio, 2023), citando una investigación de Forrester, señaló que los dispositivos IoT fueron el objetivo más reportado para los ataques externos (fueron atacados más que los dispositivos móviles o las computadoras).

Por su parte, Kaspersky (octubre, 2023) detectó un rápido crecimiento de las amenazas contra dispositivos IoT, revelando “una próspera economía sumergida en la darknet” centrada en servicios relacionados con IoT, con los ataques de DDoS en la cúspide, además de aportar los siguientes datos:

- Identificaron más de 700 anuncios de servicios de ataques DDoS en varios foros de la dark web durante los seis primeros meses de 2023 (63,5 dólares al día y los 1.350 al mes).

- La darknet también ofrece exploits para vulnerabilidades de tipo zero-day (día cero) en dispositivos IoT, además de malware contra objetos conectados.

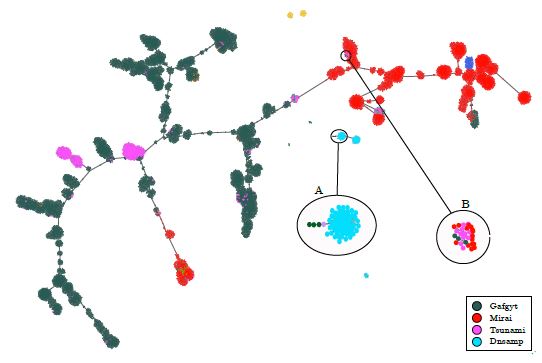

- Dentro del malware existe una gran variedad de familias, muchas de las cuales se crearon a partir de Mirai botnet descubierta en 2016.

- Se detectó fuerte competencia entre los ciberdelincuentes, lo cual ha impulsado el desarrollo de funciones diseñadas específicamente para desactivar el malware del resto de atacantes.

El método principal para infectar dispositivos IoT son los ataques de fuerza bruta para robar contraseñas débiles, seguido de la explotación de vulnerabilidades de los servicios de red.

(Kaspersky)

- Los ataques (97,91% de los intentos de fuerza bruta de contraseñas fueron contra Telnet y solo el 2,09% se dirigieron contra SSH) fueron recibidos principalmente por China, India y Estados Unidos. Pakistán, Rusia y China fueron las regiones más activas en lo que a ataques se refiere.

Con respecto a los tipos de malware IoT, puntualizó y describió los siguientes:

- DDoS Botnets: estos programas maliciosos toman el control de los dispositivos IoT lanzando ataques a un amplio rango de servicios.

- Ransomware: se enfoca en dispositivos IoT, en particular en aquellos que contienen datos de usuario como cajas NAS. El ransomware cifra archivos y exige un rescate por su liberación.

- Mineros: a pesar de su limitado poder de procesamiento, algunos ciberdelincuentes tratan de vulnerar dispositivos IoT para minar criptomonedas.

- DNS Changers: son troyanos que alteran las direcciones DNS de los routers WiFi, redireccionando a los usuarios a sitios maliciosos.

- Proxy Bots: los dispositivos IoT infectados se emplean como servidores proxy para redirigir el tráfico malicioso, lo que dificulta su seguimiento y la mitigación de los ataques.

Paralelamente, también se descubrió un aumento del 400% en los ataques de malware IoT y se subrayó que la actividad de las botnets sigue dominando el espacio de los ataques de malware, y las familias de malware Mirai y Gafgyt representan el 66% de las cargas útiles de los ataques. En este contexto, Argentina aparece entre los países que atraen a los autores de malware, según un informe de ThreatLabz (octubre, 2023).

.

En el ámbito europeo, por ejemplo, de acuerdo con datos de ENISA (2023) los ataques DDoS se basan cada vez más en dispositivos IoT y se están moviendo hacia las redes móviles y el IoT.

El 46% de los dispositivos IoT con vulnerabilidades conocidas (redes de clientes), no se puede parchear, y el 25 % de los dispositivos OT utilizan sistemas sin soporte.

(Microsoft, 2023)

Recientemente, según NETSCOUT (enero, 2024) se registró un crecimiento sin precedentes de botnets maliciosas realizando escaneos de reconocimiento de internet a nivel global, enfocadas a puertos clave. Estos puertos incluyen: 80, 443, 3389, 5060, 6881, 8000, 8080, 8081, 808, 8888. También hay indicios de posibles exploits de servidores de correo electrónico en el horizonte, evidenciados por un aumento en el escaneo de los puertos 636, 993 y 6002.

Como se puede advertir, las botnets se están consolidando como una de las amenazas predominantes entre los malware IoT. Según ESET (2012), las botnets empezaron a conocerse y utilizarse en 2003. Demeter, Preuss y Shmelev (2019), plantean que desde 2008 los ciberdelincuentes han estado creando malware para atacar dispositivos IoT, como enrutadores y otros tipos de equipos de red.

Evolución de las Botnets

| Gusano de Morris (1988) | Primer gusano de reproducción masiva. Infectó y colapsó el 10% de ARPANET, Internet de ese entonces, incluyendo la NASA y el MIT. |

| Sub7 y Pretty Park (1999) | Un troyano y un gusano respectivamente. Introdujeron el concepto de máquina víctima que se conectaba aun canal IRC para recibir los comandos maliciosos. |

| Gtbot (2000) | Se basó en el cliente mIRC, lo cual significaba que podría ejecutar scripts personalizados en respuesta a eventos IRC a través de sockets TCP/UDP (idóneo para ataques DoS). |

| SDBot y AgoBot (2002) | SDBot estaba escrito en C++. Su creador puso a disposición el código fuente. AgoBot introdujo el concepto de ataque modular y escalonado, ya que las cargas útiles (payloads) se entregaban secuencialmente. |

| SpyBot y RBot (2003) | Evolución de SDBot. Introduce funcionalidades importantes como el keylogging, data minig, SPIM. RBot introduce el proxy de socks, incluyó funcionalidades de DDoS y herramientas de robo de información. RBot también fue el primero en utilizar algoritmos de compresión y encriptación para tratar de evadir su detección. |

| SINIT (2003) | Primera botnet “peer-to-peer” |

| PolyBot (2003) | Evolución de AgoBot. Introduce el polimorfismo para tratar de evadir su detección cambiando de aspecto. |

| RuStock (2006) | Botnet de Spam. |

| Zeus (2007) | Herramienta de robo de información. |

| Storm (2007) | Ingeniería Social. Protocolos Kadmelia, IRC, HTTP. Utilizaba P2P (Peer-to-Peer). |

| Conficker (2008) | Microsoft Windows. 190 países. |

| Hydra (2008) | Marco de botnet de código abierto y enrutadores infectados. Tenía capacidades de ataques de denegación de servicio (DoS) y de propagación. |

| Aydra (2012) | Se propaga mediante la búsqueda de puertos telnet abiertos a los que se puede acceder con credenciales predeterminadas. |

| Bashlite (2014) | También llamada Lizkebab, Torlus y gafgyt (DDoS). |

| LuaBot y Remaiten (2016) | LuaBot (primera variante de malware escrita en LUA). Además de agregar dispositivos a una botnet, también realizó ataques DDoS. Era capaz de eludir las protecciones de firewall DDoS de ciertos proveedores. Remaiten (o aka KTM-RM) combinó las características DDoS de Tsunami y una versión mejorada de las capacidades de escaneo de BASHLITE. |

| Mirai (2016) | Como en otros casos, sus creadores pusieron a disposición el código fuente. Dentro del malware existe una gran variedad de familias, muchas de las cuales se crearon a partir de Mirai. Ataques DDoS masivos (IoT). |

| VPNFilter (2018) | Plataforma modular de varias etapas con capacidades versátiles para respaldar tanto la recopilación de inteligencia como las operaciones de ciberataques destructivos. Persiste a través de un reinicio, lo que lo diferencia de la mayoría de los programas maliciosos que se dirigen a dispositivos de IoT. Se estima que el número de dispositivos infectados es de al menos 500.000 en al menos 54 países. APT28 |

Actualmente, vivimos inmersos en un mundo rodeado de una lista interminable de dispositivos “inteligentes” susceptibles de ser atacados o «hackeables» (Taxonomía de malware IoT), desde múltiples y variados aparatos de uso doméstico, teléfonos inteligentes, televisores, juguetes para niños, wearables, juguetes sexuales, hasta casas inteligentes y ciberdispositivos utilizados en fábricas inteligentes y ciudades inteligentes.

En todo este contexto, el crecimiento exponencial de los dispositivos conectados a internet y el volumen de datos digitales creados de forma diaria a nivel mundial están abriendo paso al incremento de una superficie de exposición a ciberataques insostenible.

Asimismo, es probable que los grupos de mayor sofisticación empiecen a realizar compromisos de routers y dispositivos IoT, proporcionándoles una capa adicional entre el dispositivo infectado y la infraestructura dedicada al C2 (CCN-CERT, 2023), y que los agentes de Amenazas Persistentes Avanzadas (APTs) introduzcan nuevas formas de aprovechar vulnerabilidades en los dispositivos móviles, wearables, e inteligentes, utilizándolos para crear botnets y perfeccionar los métodos de ataque a las cadenas de suministro (Equipo de Análisis e Investigación Global de Kaspersky).

Conclusión. Los riesgos y amenazas relacionados con IoT están creciendo de forma sostenida y alarmante. Las botnets se están consolidando como una de las amenazas predominantes entre los malware IoT, con capacidades para ser utilizadas con múltiples propósitos, desde ataques DoS, DDoS, fraude en línea, ataques sigilosos, distribución de malware, spam, espionaje (Actores especializados p.ej. APT28), etc.

Las infraestructuras maliciosas son utilizadas en muchas actividades en el contexto de los mercados e-crime como soporte para otras actividades ilícitas, según las necesidades de diversos grupos de cibercriminales, y por supuesto, se proyectan los efectos dañinos a toda la sociedad.

Este panorama requiere respuestas urgentes y debe ser abordado desde una perspectiva proactiva y coordinada por toda la cadena de actores interesados, además de evaluar los sistemas y entornos para tener una real consciencia situacional y corregir las falencias más urgentes de forma integral en el corto plazo, sobre la base de las mejores prácticas de seguridad desde el diseño.

Referencias:

AEPD (2021, 11 de enero). IoT (II): Del Internet de las Cosas al Internet de los Cuerpos. Recuperado de https://www.aepd.es/prensa-y-comunicacion/blog/iot-ii-del-iot-al-iob

Barroso D. (2007). Botnets – The Silent Threat. Recuperado de https://www.enisa.europa.eu/publications/archive/botnets-2013-the-silent-threat

Basco A.I., Beliz G., Coatz D., Garnero P. (2018). Industria 4.0: fabricando el futuro. BID.

Calvo Ortega G. (2018). Botnets: La amenaza fantasma. Recuperado de https://openaccess.uoc.edu/bitstream/10609/72529/6/gcalvooTFM0118memoria.pdf

CCN-CERT IA (2023). Ciberamenazas y Tendencias. Edición 2023.

Conrad C. (2024, 12 de enero). Unprecedented Growth in Malicious Botnets Observed by NETSCOUT. Recuperado de https://www.netscout.com/blog/asert/unprecedented-growth-malicious-botnets-observed

Demeter D., Preuss M., Shmelev Y. (2019, 15 de octubre). IoT: a malware story. Securelist by Kaspersky. Recuperado de https://securelist.com/iot-a-malware-story/94451/

ENISA (2023). Threat Landscape 2023.

ESET (2012). Cronología de virus informáticos.

Evans D. (2013, 13 de enero). Internet de todo: lo que importa son las conexiones. CISCO. Recuperado de https://gblogs.cisco.com/la/internet-de-todo-lo-importa-son-las-conexiones/

Gandhi V. (2023, 24 de octubre). 2023 ThreatLabz Report Indicates 400% Growth in IoT Malware Attacks. Zscaler Blog. Recuperado de https://www.zscaler.com/blogs/security-research/2023-threatlabz-report-indicates-400-growth-iot-malware-attacks

Kaspersky. (2023, 6 de octubre). IoT, alerta máxima: las amenazas crecen exponencialmente. Recuperado de https://www.kaspersky.es/about/press-releases/2023_iot-alerta-maxima-las-amenazas-crecen-exponencialmente

Learte J. (2018, 16 de julio). Introducción al IoT, Internet of Things. Hiberus Blog. Recuperado https://www.hiberus.com/crecemos-contigo/introduccion-al-iot-internet-of-things/

McFarlane D. Industrial Internet of Things Applying IoT in the Industrial Context. EPSC. Recuperado de https://www.ifm.eng.cam.ac.uk/uploads/DIAL/industrial-internet-of-things-report.pdf

Mena Roa M. (2021, 22 de octubre). El Big Bang del Big Data. Statista. Recuperado de https://es.statista.com/grafico/26031/volumen-estimado-de-datos-digitales-creados-o-replicados-en-todo-el-mundo/

Microsoft Digital Defense Report 2023.

NOKIA (2023, 7 de junio). Nokia Threat Intelligence Report finds malicious IoT botnet activity has sharply increased. Recuperado de https://www.nokia.com/about-us/news/releases/2023/06/07/nokia-threat-intelligence-report-finds-malicious-iot-botnet-activity-has-sharply-increased/

Pérez Colón R., Navajas S. Terry E. (2019). IOT EN ALC 2019: Tomando el pulso al Internet de las Cosas en América Latina y el Caribe. BID.

Pratt M.K, Lulka J. (2023, 27 de junio). Top 12 IoT security threats and risks to prioritize by TechTarget. Recuperado de https://www.techtarget.com/iotagenda/tip/5-IoT-security-threats-to-prioritize

Recomendación UIT-T Y.2060