La sofisticación de las amenazas cibernéticas se intensifica día tras día, los ataques de «compromiso de correo electrónico empresarial» (BEC en ingles) representan una de las formas más insidiosas de engaño. Sin embargo, el campo de juego ha evolucionado aún más, y ahora los cibercriminales han adoptado una táctica alarmante: la suplantación de agencias gubernamentales legítimas de los Estados Unidos.

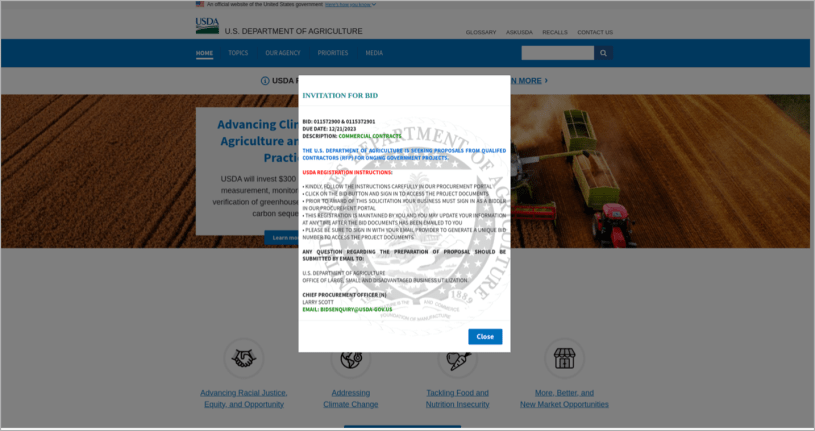

TA4903, un grupo de ciberdelincuentes especializados en BEC, ha desplegado una serie de ataques diseñados meticulosamente para imitar organismos gubernamentales estadounidenses. Desde su irrupción en el escenario cibernético en 2019, las actividades de TA4903 han experimentado un crecimiento exponencial, particularmente a partir de mediados de 2023. Estos intrépidos atacantes han dirigido sus esfuerzos hacia entidades como el Departamento de transporte, el Departamento de agricultura y la Administración de pequeñas empresas, entre otros.

Estrategias ingeniosas:

La astucia de TA4903 se manifiesta en sus tácticas multifacéticas:

- Suplantación de correo electrónico: Los cibercriminales recrean direcciones de correo electrónico que imitan a las agencias gubernamentales, atrayendo a destinatarios desprevenidos hacia sus trampas digitales.

- Archivos adjuntos maliciosos: Dentro de archivos aparentemente inofensivos, como PDFs, se ocultan enlaces de phishing que conducen a sitios web fraudulentos diseñados para recopilar información confidencial.

- Trucos con códigos QR: Para agregar otra capa de engaño, TA4903 incorpora códigos QR en documentos adjuntos, lo que redirige a las víctimas hacia portales falsos de agencias gubernamentales.

- Cuentas comprometidas: Los delincuentes aprovechan cuentas de correo electrónico comprometidas para ampliar sus esquemas, explotando la confianza asociada con organizaciones respetadas para manipular a las víctimas y obtener información sensible.

Refuerzo de las defensas:

Ante esta amenaza creciente, es crucial fortalecer las defensas de ciberseguridad:

- Ejercer precaución: Se debe tratar con escepticismo los correos electrónicos no solicitados de agencias gubernamentales, examinándolos en busca de inconsistencias o elementos sospechosos.

- Verificar autenticidad del remitente: No debe dejarse engañar por el nombre del remitente; se debe inspeccionar cuidadosamente las direcciones de correo electrónico en busca de anomalías que puedan revelar la verdadera identidad del remitente.

- Ejercer restricción: Es fundamental abstenerse de hacer clic en enlaces o descargar archivos adjuntos de fuentes desconocidas, optando en su lugar por verificar de manera independiente la legitimidad de la comunicación.

- Educar y capacitar: Es esencial equipar a los empleados, especialmente aquellos que manejan asuntos financieros, con el conocimiento y las herramientas para reconocer y frustrar estafas BEC.

- Implementar soluciones robustas: Se deben implementar soluciones completas de filtrado de correo electrónico y seguridad, capaces de identificar y neutralizar intentos de phishing antes de que violen las defensas organizacionales.

Impacto en el mundo real:

Más allá de las consecuencias financieras inmediatas, los ataques BEC tienen ramificaciones significativas que afectan a las organizaciones y a sus clientes. Desde la pérdida de reputación hasta la erosión de la confianza del cliente, las secuelas pueden ser profundas y duraderas. Esto subraya la urgencia para que las organizaciones fortalezcan sus defensas y cultiven una cultura de vigilancia contra las amenazas cibernéticas en constante evolución.

La suplantación de agencias gubernamentales en ataques BEC representa una nueva y peligrosa dimensión en el panorama de la ciberseguridad. Solo a través de la educación, la conciencia y la implementación de medidas de seguridad proactivas, podemos defendernos contra estas tácticas de engaño digital y salvaguardar la integridad de nuestras organizaciones y datos.