El panorama de la ciberseguridad está en constante cambio, ya que los agentes de amenaza encuentran nuevas formas de comprometer sistemas y robar información sensible. Para defenderse eficazmente contra estos ataques, es crucial comprender los diferentes tipos de ataques cibernéticos, cómo se llevan a cabo y las diversas técnicas utilizadas.

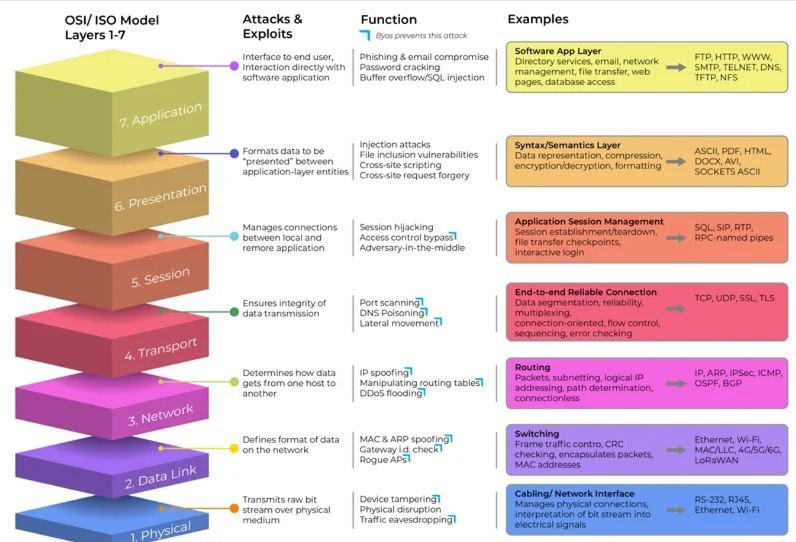

Este artículo analiza las diferentes amenazas de seguridad en redes desglosadas a lo largo de las siete capas del modelo OSI, los métodos utilizados para llevarlas a cabo y algunas mejores prácticas para la prevención y mitigación.

Contenidos

- Las siete capas del modelo ISO/OSI

- Tipos de ataques cibernéticos en cada capa OSI

- Capa 1 – Física

- Capa 2 – Enlace de datos

- Capa 3 – Red

- Capa 4 – Transporte

- Capa 5 – Sesión

- Capa 6 – Presentación

- Capa 7 – Aplicación

Las siete capas del modelo ISO/OSI

El modelo OSI (Open Systems Interconnection) es un marco conceptual utilizado para comprender las diferentes funciones de un sistema de red. El OSI fue desarrollado por la Organización Internacional de Normalización (ISO) con la esperanza de aumentar la interoperabilidad entre diferentes proveedores y establecer estándares más claros para la comunicación en redes. Aunque el OSI no se utiliza para construir redes (el TCP/IP es el protocolo más reconocido y ampliamente utilizado para la comunicación en redes), proporciona un marco útil para clasificar diferentes tipos de ataques cibernéticos.

La mayoría de los ciberdelincuentes apuntarán a una red en una de las siete capas del OSI, y organizar las amenazas a lo largo de los diferentes niveles puede facilitar la reflexión sobre estrategias de prevención, detección y remediación.

Tipos de ataques cibernéticos en cada capa OSI

Capa 1 – Física

Muchos métodos se utilizan para avanzar en la cadena de ataques. Los actores malintencionados han sido conocidos por tomar posiciones temporales o unirse a un equipo de limpieza para ingresar a una instalación. Las salas de conferencias, áreas públicas e incluso las áreas de estacionamiento donde hay una señal Wi-Fi disponible son otros lugares donde un ciberdelincuente que se hace pasar por personal legítimo puede acceder a las instalaciones.

- Manipulación de dispositivos y cables: Un actor malintencionado puede cortar cables físicamente, desconectar dispositivos o conectar dispositivos de skimming a un cable de red para robar información sensible.

- Escucha de tráfico: Acceso al tráfico a través de Wi-Fi explotando WPA2 u otras vulnerabilidades para adquirir contraseñas, o conectándose a un puerto Ethernet en su red.

Limitar el acceso a sus salas de servidores y puertos Ethernet en áreas públicas, y minimizar la «fuga de señal Wi-Fi» son lugares obvios para comenzar. Si esta capa se ve comprometida, las protecciones a nivel de dispositivo pueden prevenir la explotación que proviene de la red de intrusos con acceso físico a la red.

Capa 2 – Enlace de datos

Los ataques en la Capa 2 generalmente implican que un atacante falsifique credenciales válidas o intente imitar una solicitud legítima para escuchar su tráfico de red. La buena noticia es que la mayoría de estos son prevenibles con características de seguridad básicas.

- Suplantación de MAC: Agregar un conmutador en línea que enruta datos a la dirección MAC incorrecta o cambiar la dirección MAC de un dispositivo para robar su identidad de red.

- Suplantación ARP: El Protocolo de Resolución de Direcciones abre la comunicación a otros dispositivos en una red sin solicitar autenticación de una fuente no verificada.

- VLAN hopping: Con acceso a una VLAN, un intruso puede cambiar (imitando un conmutador de trunking) o etiquetar doblemente (conectándose a un puerto 802.1Q) a otras VLANs, saltando entre redes para adquirir nuevos objetivos.

- Suplantación DHCP: Configurar un dispositivo atacante como el servidor DNS o puerta de enlace principal para responder a solicitudes DHCP, que luego intercepta el tráfico de red.

- Puntos de acceso rogue: Un punto de acceso se agrega a una red sin el permiso del propietario de la red y se usa para interceptar datos.

Capa 3 – Red

La única forma de prevenir ataques DDoS es ocultar el dispositivo para que no sea detectable por actores malintencionados y evitar que el tráfico anormal ingrese a su red instalando analizadores de paquetes que puedan analizar los paquetes entrantes y compararlos con una línea base.

- Suplantación de IP: Modifica direcciones IP para ocultar la identidad o hacerse pasar por un dispositivo autorizado.

- Manipulación de tablas de enrutamiento: Cambia las tablas de enrutamiento para redirigir los paquetes a un servidor o servicio malicioso.

- Redirección ICMP: Similar a la manipulación de tablas de rutas, se envía un mensaje fuera de banda a un dispositivo informándole de una mejor ruta a través de una red. Esa ruta lleva al host a conectarse a la máquina del atacante.

- Inundación TCP/UDP (DDoS): Inunda puertos en el servidor host con paquetes UDP.

- Inundación SYN (DDoS): Se inicia una conexión sin finalizarla. Debido a que el servidor tiene que «esperar» a que se procesen las conexiones a medias, se sobrecarga y no puede responder al tráfico legítimo.

- Ataque Smurf (DDoS): Inunda una red con paquetes ICMP haciendo solicitudes con una dirección IP falsificada.

Capa 4 – Transporte

Prevenir el movimiento lateral es una de las formas más eficientes y rentables de asegurar toda su red. Si un dispositivo se ve afectado por ransomware, puede restaurarse fácilmente, y el rescate en un solo dispositivo no rompe el banco. Pero si ese ransomware se propaga por toda su red, el esfuerzo y costo de restaurar todos sus dispositivos pueden volverse insuperables rápidamente.

- Movimiento lateral: Un atacante usa escaneo de red, descubrimiento y explotación de vulnerabilidades para identificar otros dispositivos en su red, moviéndose de dispositivo a dispositivo y así eventualmente obteniendo acceso a toda su red.

- Escaneo de puertos TCP/UDP: El escaneo de puertos descubre vulnerabilidades enviando paquetes a puertos específicos y luego analizando las respuestas del dispositivo.

- Envenenamiento DNS: Se inserta información corrupta en un servidor DNS, que luego responde a consultas dirigiendo a los usuarios a un destino malicioso.

- Inundación TCP/UDP (DDoS): Abarca la Capa 3 y la Capa 4 en los puertos del host objetivo usando paquetes IP con datagramas UDP para abrumar el dispositivo.

Capa 5 – Sesión

Un aspecto clave para proteger esta capa son las plataformas de Gestión de Identidad y Acceso (IAM).

- Secuestro de sesión: Una sesión de internet es monitoreada, por ejemplo, un atacante observando un inicio de sesión en una cuenta bancaria, o alguna otra aplicación que contenga información sensible.

- Elusión de control de acceso: Un atacante obtiene acceso a una sesión existente y puede usar esos privilegios en otra sesión o desde otra computadora.

- Ataque de adversario en el medio: Diversos tipos de ataques cibernéticos implican interceptar comunicaciones.

Capa 6 – Presentación

Establecer protocolos adecuados de validación de entrada es una forma de prevenir ataques en la capa de presentación. De hecho, la forma más fácil de evitar estos ataques es asegurarse de que sus aplicaciones estén codificadas correctamente desde el principio, ya que la mayoría de los ataques en la Capa 6 son el resultado de aplicaciones mal escritas y vulnerables.

- Rompimiento de cifrado: El rompimiento de cifrado elude el cifrado para acceder a información protegida.

- Ataques de inyección: Se agrega código en un programa o una consulta para robar datos o ejecutar comandos en una aplicación.

- Vulnerabilidades de inclusión de archivos: Aplicaciones mal codificadas permiten archivos subidos en un servidor o entrada de datos no seguros.

- Scripting entre sitios (XSS): Un ataque de inyección en el que un script malicioso se introduce en un sitio web seguro.

- Falsificación de solicitudes entre sitios (CSRF): Un usuario de una aplicación web es engañado para realizar acciones como transferir fondos o conceder credenciales a un actor malicioso.

Capa 7 – Aplicación

Las protecciones de navegador y correo electrónico son comunes tanto para la seguridad del consumidor como para la empresarial. Los firewalls de aplicaciones web (WAF), las soluciones de seguridad de API y otras protecciones de aplicaciones son una mezcla complicada de tecnologías.

- Phishing: Un ataque de ingeniería social en el que se envía un correo electrónico falso solicitando ayuda o información urgentemente.

- Rompimiento de contraseñas: Un ciberdelincuente puede usar una herramienta de rompimiento de contraseñas o un ataque de fuerza bruta

La mayoría de los ataques cibernéticos descritos tienen el potencial de movimiento lateral: solo se necesita un punto final no asegurado en su infraestructura de red para que el resto de sus sistemas caigan en manos de un ciberdelincuente. Construir la prevención en las capas inferiores de su red (1-5) a menudo detendrá a los adversarios de explotar las capas 6-7 (aunque, por supuesto, proteger estas capas lo mejor posible también es importante). El costo de un ataque, intrusión, violación o explotación que nunca ocurre es cero, no requiere personal y no sufre pérdida de reputación.

La clave es que prevenir el acceso inicial a los activos y limitar el “radio de explosión” de una intrusión va muy lejos en frustrar a un adversario que está sondeando en busca de debilidades en sus defensas.

Fuente: Pablo Bobadilla, analista de ciberseguridad.