La dependencia tecnológica se ha convertido en un factor global cada vez más crítico y el panorama de amenazas refleja un constante aumento en la sofisticación y automatización de los ataques, con actores de amenazas que tienden cada vez más a consolidar un alto nivel de profesionalización y estructuras cibercriminales [1] que se van adaptando a nuevas realidades en un ecosistema funcional (e-crime), donde sus objetivos y motivaciones convergen en extremos que van desde el lucro y el robo de datos, una gran escala de grises, hasta el espionaje a nivel global.

Las Infraestructuras Críticas (en adelante, IC) se han convertido en el blanco favorito para aquellos actores maliciosos que conocen su importancia estratégica para los Estados-Nación y su población, puesto que, un incidente cibernético que atente contra una IC puede tener consecuencias directas sobre los habitantes y la seguridad nacional. Es decir, esta problemática trasciende el ámbito “nacional” o “regional”, pues los actores de amenazas, muchas veces con patrocinio estatal, poseen la capacidad técnica y los recursos suficientes para desplegarse a nivel global.

En cuanto al origen de la denominación [2], se puede encontrar en la USA Patriot Act of 2001, la cual define las IC como: “Sistemas y activos, ya sea físicos o virtuales, tan vital para los Estados Unidos que su incapacidad o destrucción provocaría un impacto sobre la seguridad, la economía nacional, la salud pública o la seguridad nacional, o cualquier combinación de las anteriores”

En el ámbito local, han sido definidas como “…aquellas que resultan indispensables para el adecuado funcionamiento de los servicios esenciales de la sociedad, la salud, la seguridad, la defensa, el bienestar social, la economía y el funcionamiento efectivo del Estado, cuya destrucción o perturbación, total o parcial, los afecte y/o impacte significativamente…”, y los sectores identificados son: Energía, Tecnologías de Información y Comunicaciones, Transportes, Hídrico, Salud, Alimentación, Finanzas, Nuclear, Químico, Espacio y Estado (Resolución Nº 1523/2019 – Secretaría de Gobierno de Modernización).

Como se puede advertir, existe una interdependencia entre los sectores que puede potenciar y multiplicar los impactos (impactos en cascada), p.ej., lo que sucede alrededor del sector hídrico, según lo observado por la Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA, por sus siglas en inglés): “…El sector de los sistemas de agua y aguas residuales es vulnerable a una variedad de ataques, incluida la contaminación con agentes mortales; agresiones físicas, como la liberación de sustancias químicas gaseosas tóxicas; y ciberataques. El resultado de cualquier tipo de ataque podría ser un gran número de enfermedades o víctimas y/o una denegación de servicio que también afectaría a la salud pública y la vitalidad económica. El sector también es vulnerable a los desastres naturales. Los servicios críticos, como la extinción de incendios y la atención médica (hospitales), y otros sectores dependientes e interdependientes, como la energía, la alimentación y la agricultura, y los sistemas de transporte, sufrirían impactos negativos por una denegación de servicio”

Dentro de este contexto, es oportuno recordar que la protección de las IC es tan antigua como la humanidad, como dijera Antonio Villalón Huerta (2013): “Los egipcios protegían sus infraestructuras críticas (los depósitos de granos) con gatos, para que no se comieran el grano los ratones…”

Actores de Amenazas

Los ciberadversarios que pueden atacar las IC y generar un incidente cibernético son variados y sus motivaciones pueden ser militares, espionaje, geopolíticas, religiosas, sabotaje, la venganza, terrorismo, entre otras. A continuación, se detallan algunos de los actores que pueden tener incidencia directa e inmediata:

- Grupos de Amenaza Persistente Avanzada (APT) -Estados-Nación: Según la situación geopolítica y bajo diversas motivaciones, los Estados patrocinan o financian grupos APT para alcanzar sus objetivos.

Según la definición clásica del Comité de Sistemas de Seguridad Nacional de EE.UU (CNSS, 2022), un APT es un “…ataque dirigido con niveles sofisticados de pericia y recursos que le permiten a los atacantes por medio del uso de múltiples vectores de ataque (malware, vulnerabilidades, Ingeniería Social, entre otras), generar oportunidades para alcanzar sus objetivos, que habitualmente son establecer y extender su posicionamiento dentro de la infraestructura de tecnología de la información de organizaciones con el objetivo de filtrar información hacia el exterior continuamente o minar o impedir aspectos importantes de una misión, un programa o una organización, o ubicarse en una posición que le permita hacerlo en el futuro. Además, la amenaza persistente avanzada persigue sus objetivos repetidamente durante un lapso extenso de tiempo, adaptándose a las medidas de defensa del atacado, y con la determinación de mantener el nivel de interacción necesario para ejecutar sus objetivos”

Desde mi perspectiva, la definición anterior debe ampliarse con los siguientes conceptos clave:

Amenaza Compleja (Complex Threat): Dos o más ataques separados dirigidos contra el mismo objetivo general (es) o específico/s (CNSS, 2022).

Amenaza Combinada (Blended Threat): Un peligro que se origina en un dominio y tiene el potencial de afectar a otro dominio, por ejemplo, un ataque de CS que afecta a la seguridad de los sistemas físicos (CNSS, 2022).

Ataque combinado (Blended Attack): Un tipo de ataque que combina varios métodos de ataque contra una o más vulnerabilidades (CNSS, 2022).

- Amenaza interna (Insider): Alguna persona que conoce a fondo la empresa porque trabajó o trabaja actualmente para ella y, debido a su estado actual con respecto a la empresa, esta persona de alguna manera busca venganza (INCIBE).

- Hacktivistas: El hacktivismo es descrito como el acceso intencional a sistemas, sitios web o datos sin autorización o habiendo excedido el acceso autorizado; o la interferencia intencional con el funcionamiento o la accesibilidad de sistemas, sitios web y datos sin autorización o habiendo excedido el acceso autorizado, con el fin de efectuar un cambio social o político (UNODC).

- Terroristas – Ciberterroristas: Una definición estrecha considera el ciberterrorismo como un delito dependiente de la cibernética perpetrado con objetivos políticos para provocar miedo, intimidar o coaccionar a un Gobierno o población objetivo y causar o amenazar con causar daño (p. ej., sabotaje) (UNODC).

- Cibercriminales: Persiguen el lucro o beneficio económico y utilizan los medios tecnológicos para acceder a sistemas sin autorización en detrimento de la seguridad de las IC.

Vectores de Ataque

Pueden utilizar múltiples vectores de ataque (malware, vulnerabilidades, ingeniería social, entre otras), para generar oportunidades para alcanzar sus objetivos:

- Spearphishing: Ataques de phishing dirigido para targets específicos con adjuntos o links maliciosos, con el objetivo de comprometer las IC.

- Ataques de abrevadero (o “Watering hole”): Se enfocan en compañías, con altos niveles de seguridad, en las que los usuarios visitan asiduamente sitios web de confianza relacionados con el contenido de la organización. Estos sitios web, han sido previamente estudiados e infectados por los atacantes. Una vez el empleado de la compañía objetivo visite el sitio web infectado, como suele hacer a menudo, infectará su equipo con malware que permitirá a los atacantes tomar el control del equipo del empleado y poder así espiar y robar información de la compañía (INCIBE).

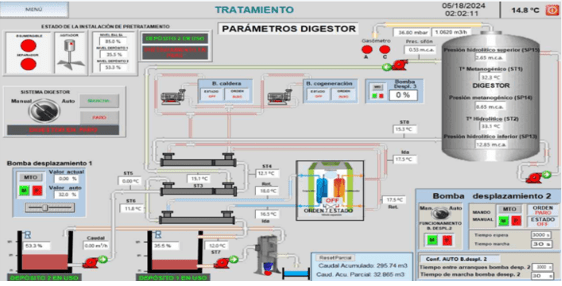

- Denegación Distribuida de Servicio (DDoS): La complejidad y la convergencia de sistemas de distinta naturaleza (IT – OT), la introducción desmesurada de dispositivos de Internet de las Cosas (IoT), el aumento exponencial de la producción de datos y el consiguiente aumento de la superficie de ataque, hacen que la opción de resentir y denegar las actividades de las IC se encuentre bajo el radar de los actores maliciosos.

- Ataque a la cadena de suministros: Se trata de un incidente en el que un adversario explota vulnerabilidades en la red de suministro de productos o servicios del objetivo previsto (CNSS, 2022)

Grupos, Campañas y Software asociados con ataques a IC

- Stuxnet

- Night Dragon

- Duqu

- Dragonfly

- Volt Typhoon

- TEMP.Veles

- Sandworm Team

- Triton Safety Instrumented System Attack

- Operation Dust Storm

- 2015 Ukraine Electric Power Attack

- 2016 Ukraine Electric Power Attack

- 2022 Ukraine Electric Power Attack

- 2022 Incontroller/Pipedream-CHERNOVITE

- Windshift

- CyberAv3ngers

- Fuxnet-BlackJack

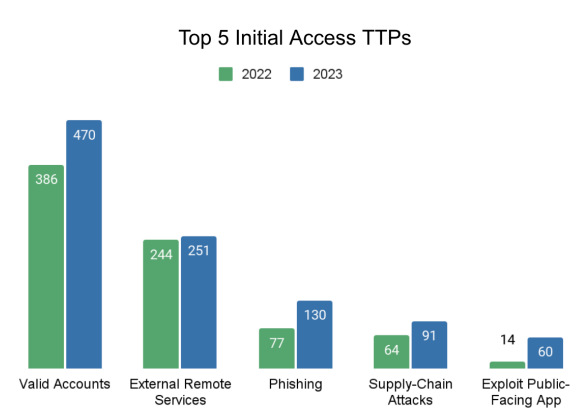

Del análisis preliminar, surgen los siguientes patrones:

- Varios adversarios comparten la técnica de utilizar cuentas válidas en varias etapas de los ataques, es decir, pueden obtener y abusar de las credenciales de las cuentas existentes como medio para obtener acceso inicial, persistencia, escalada de privilegios o evasión de defensa.

- Otro buen número aprovecha los servicios remotos externos para acceder inicialmente y/o persistir dentro de una red.

- Sandworm Team y Volt Typhoon (Voltzite) se destacan por utilizar la técnica de living-off-the-land (LOTL) [3] (literalmente “vivir de la tierra”). Otros grupos que utilizan esta técnica y que han sido vinculados con ataques a IC son APT28 y APT29.

Ataques conocidos a IC. Línea de tiempo

1982. Oleoducto siberiano. Los atacantes consiguieron instalar un troyano en el sistema SCADA que controlaba el oleoducto siberiano y que provocó una enorme explosión en el mismo. Ataque orquestado por la CIA.

1985. Sistema de control de ferrocarriles de alta velocidad (Japón). Grupo terrorista denominado Middle Core Faction. Primero cortaron el suministro eléctrico y los cables de control informatizados del ferrocarril y luego interceptaron e interfirieron las radiocomunicaciones de la policía para ralentizar su respuesta.

1992. Chevron. Sabotaje de ex empleado al sistema de alertas.

1994. Salt River Project. Acceso a información y borrado de ficheros de los sistemas responsables de la monitorización y entrega de agua y electricidad.

1997. Aeropuerto Worcester. Sistema de control utilizado para las comunicaciones de tráfico aéreo.

1999. Gazprom. El atacante consiguió burlar los sistemas de seguridad con ayuda de alguien que trabajaba en la empresa y consiguió el control de los sistemas SCADA (centralita central encargada de manejar los flujos de gas). Para ello utilizó un troyano.

2000. Maroochy Water System. Sistema de control de aguas. Provocó un vertido de un millón de litros de aguas residuales en un río cercano.

2001. Planta de gas (EE. UU). Obra de uno de sus proveedores, que de cara a encubrir un error que habían provocado en uno de los ordenadores crearon esta “distracción” hackeando 3 sistemas de la empresa, provocando el corte de gas en hogares y empresas de un país europeo.

2002. PDVSA (Venezuela). El ataque bajó la producción de petróleo del país ese día de 3 millones de barriles a 370.000.

2006. Semáforos de los Ángeles. Dos ingenieros de tráfico hackearon los semáforos de la ciudad durante una protesta laboral.

2007. Ataque cibernético dirigido a Estonia. Principales IC afectadas: bancos, medios de prensa y organismos gubernamentales. IP de origen ruso y las instrucciones en ruso. Luego del incidente Estonia implementó una Unidad de Ciberdefensa formada por voluntarios (anónimos) y el Ministerio de Defensa entrena a los principales expertos en Tecnología Informática del país.

2008. Tranvías de Lodz (Polonia). Un estudiante polaco de 14 años hackeó el sistema de tranvías de la ciudad de Lodz, en Polonia. El resultado: 4 tranvías descarrilaron, causando heridas a 12 personas.

2010. Stuxnet. Malware.

2010. Night Dragon. Malware.

2011. Duqu/Flame/Gauss. Malware.

2011. Water utility company.

2012. Saudi Aramco – Shamoon. Malware.

Los atacantes borraron el contenido de todos los ordenadores al mismo tiempo que en la pantalla se mostraba una bandera estadounidense en llamas.

2012. RasGas (Qatar). Sufrió un ataque con el mismo malware utilizado en la petrolera saudí. Durante varios días tanto la red interna de la empresa como su página web estuvieron inoperativas.

2013. Havex. Malware.

2014. Planta metalúrgica alemana. A través de técnicas de ingeniería social los atacantes consiguieron acceder al ordenador de un empleado, y desde allí consiguieron acceso a la red interna del sistema de control. Como consecuencia de esto, al apagar uno de los altos hornos este no obedeció y se quedó encendido, lo que causó un daño masivo en las instalaciones.

2014. Blackenergy. Sandworm Team.

2015. Red eléctrica de Ucrania. Malware. Sandworm Team

2016. Red eléctrica de Ucrania. Malware. Industroyer/CrashOverride. Sandworm Team.

2016. Compañía de agua.

2017. Triton/Trisis. Malware.

2017. Notpetya. Ransomware. Explota una vulnerabilidad conocida como “EternalBlue” Sandworm Team.

2017. Dragonfly. Campaña.

2017. Sirenas de alerta de tormentas, desastres, (Dallas, Texas). Ocasionó que las líneas de emergencia colapsaran.

2017. Policía Metropolitana-Distrito de Columbia (MPDC). Actores criminales habían tomado el control de las cámaras de seguridad.

2017. Sistema Regional de Transito de Sacramento (EE. UU). Un ciberataque cuyo resultado final fue la pérdida de información de programas y datos necesarios para el despacho de autobuses y la planificación de rutas.

2017. Red hospitalaria de Londres. Ransomware. Afectó a hospitales, centros de salud y pacientes, entre otros. La red de ambulancias se vio perjudicada, el personal médico no pudo acceder a las historias clínicas de los pacientes y se puso en peligro la vida de los ciudadanos; se anularon miles de citas y se reubicaron pacientes de emergencia. Se estima que esto ha tenido un costo de £92 millones (US$130 millones).

2018. Ciudad de Atlanta (EE. UU). Colapsada y un gobierno que dimite por no invertir a tiempo en ciberseguridad. Afectó durante semanas a muchos servicios y programas de la ciudad, incluidos los estacionamientos y servicios judiciales. Los funcionarios de la ciudad se vieron obligados a completar formularios a mano en papel.

2015-2018. GreyEnergy. Malware. Sandworm Team

2019. Ciudad de Baltimore (Maryland, EE. UU). Ransomware. Bloqueó computadoras, sistemas y correos electrónicos, entre otros activos de la alcaldía.

2019. Compañía de suministro eléctrico (Johannesburgo, Sudáfrica). Ransomware.

2019. Provincia de San Luis (Argentina). Ransomware. Declaró la emergencia durante 90 días.

2020. Distrito de agua Camrosa del sur de California (EE. UU).

2020. Sistemas de agua (Israel). Catalogado como “el primero en utilizar la tecnología cibernética con el objetivo de causar daño a la vida, no a la informática o a los datos»

2021. Planta de tratamiento de agua en Oldsmar (Florida, EE. UU). Acceso remoto. Atacante desconocido.

2021. Red de metro de la ciudad de Nueva York (EE. UU). Ciberataque.

2021. Alcaldía de Santa Fe de Antioquia (Colombia). Ransomware.

2021. Servicio Público de Empleo Estatal (SEPE) – España. Ransomware.

2021. Sistema de agua de Pensilvania (EE. UU).

2021. Colonial Pipeline (Oleoducto, EE. UU). Ransomware Darkside. Acceso VPN. Falta de MFA

2021. Depto. de Policía de Washington, D.C. Los ciberatacantes extrajeron más de 250 GB de información muy sensible (ransomware).

2022. Sistema de energía eléctrica en Ucrania. Sandworm Team. GOGETTER, Neo-REGEORG, CaddyWiper [6] y técnicas LotL [7]

2022. Costa Rica. El Gobierno declaró la emergencia nacional debido a los ataques ransomware por parte del grupo Conti a múltiples organismos gubernamentales.

2022. Red KA-SAT del proveedor estadounidense de comunicaciones por satélite Viasat. Ciberataque que provocó interrupciones del servicio por satélite en Europa central y oriental.

2023. Depto. de Transporte (Washington, EE. UU).

2023. Puertos de Sídney, Melbourne, Brisbane y Fremantle (Australia).

2023. Infraestructura crítica de Dinamarca.

2023. Sector de sistemas de agua y aguas residuales (EE. UU). Explotación activa de los controladores lógicos programables (PLC) de Unitronics.

2024. Tratamiento de aguas o servicios de aguas residuales (Veolia). Ransomware.

2024. Southern Water (U.K). Ransomware.

Última actualización (25/12/2024):

2024. Transporte para Londres (TfL). Ransomware.

2024. Planta de Tratamiento de agua de Arkansas (EE.UU.). Ransomware (BlackSuit).

2024. Comisión Nacional de Energía Atómica (CNEA). Argentina. «Ransomware»

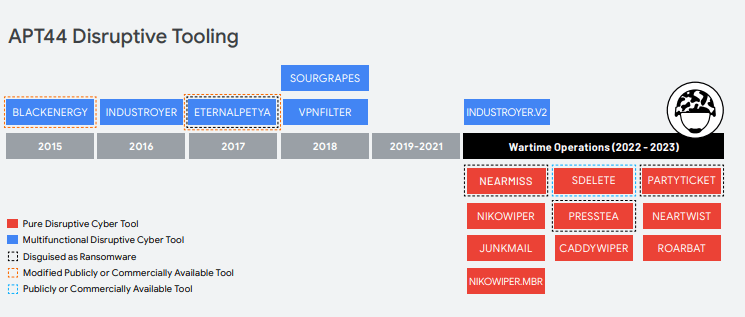

Análisis del grupo Sandworm Team

Sandworm Team [8] o simplemente Sandworm (Gusano de Arena), también conocido como Telebots, Voodoo Bear, Iron Viking, Electrum, BlackEnergy, Quedagh, Iridium y recientemente nombrado por Mandiant como APT44, es un grupo de amenazas destructivas patrocinado por la inteligencia Rusa (Departamento Central de Inteligencia de Rusia, GRU), que se cree que nació en 2004, está activo (bajo escrutinio público) desde 2009 y a partir de 2014 ha golpeado diversas infraestructuras críticas mediante operaciones cuidadosamente planificadas, dirigidas y complejas, a fin de provocar denegación de servicios esenciales; con el mayor impacto posible (Heffel, 2024).

Perfil de la amenaza

Es un actor de amenazas excepcionalmente dinámico que participa activamente en todo el espectro de espionaje cibernético, ataques y operaciones de influencia. Se ha observado al grupo mantener el acceso en las operaciones de espionaje en América del Norte, Europa, el Medio Oriente. Asia Oriental, Central y América Latina. Los patrones de actividad a lo largo del tiempo indican que se le ha encomendado una serie de prioridades estratégicas diferentes y es muy probable que se lo utilice como un instrumento flexible de poder capaz de servir tanto a los requisitos de inteligencia clásicos como emergentes.

Vectores de acceso inicial

- Utiliza diversos métodos que van desde vectores comunes como el phishing, la recolección de credenciales y explotación de vulnerabilidades conocidas a compromisos específicos de la cadena de suministro. El grupo comúnmente aprovecha vectores de acceso inicial no selectivos que proporcionan un amplio alcance a objetivos de interés.

- Logra con frecuencia el acceso inicial a través de la explotación de infraestructura de borde como enrutadores y dispositivos de red privada virtual (VPN).

- Subvertir las cadenas de suministro de software para el acceso inicial.

- Emplea métodos no convencionales para comprometer objetivos de interés (p.ej. software troyanizado) para lograr un acceso inicial oportunista.

- Utiliza técnicas LOTL para promover su acceso, establecer la persistencia, y exfiltrar información.

- Prioriza el código abierto o herramientas de origen criminal sobre el uso de sus propios implantes personalizados.

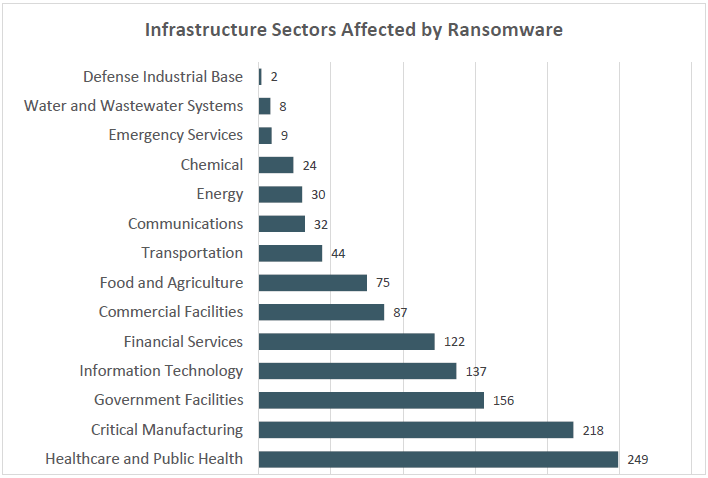

El Ransomware y las IC. Tendencia

Según lo reportado por el FBI, el ransomware afectó a 1193 organizaciones de infraestructuras críticas en 2023, y en los últimos años, ha emitido múltiples avisos, advirtiendo sobre ataques de ransomware contra infraestructuras críticas, incluidas las redes de atención médica y de primeros auxilios, los sistemas de agua y aguas residuales, el sector alimentario, agrícola y las instituciones educativas.

A raíz de los últimos acontecimientos, por ejemplo, el ataque perpetrado por RansomHub [9] al Matadero de Gijón (España), se observa que la amenaza amplifica los efectos para los sistemas de controles industriales y las IC, circunstancia que debe analizarse a la luz de los datos provistos, p.ej. por la firma Kaspersky para América Latina en 2023, en tanto encabeza las regiones por porcentaje de computadoras de sistemas de control industrial (ICS) en las que se bloquearon scripts y documentos maliciosos, así como páginas de phishing, lo que representa un alto riesgo de ataques dirigidos a segmentos de redes tecnológicas.

Asimismo, se pueden mencionar otras operaciones como las del ransomware Black Basta [10], cuyos afiliados, según CISA y el FBI, se han dirigido a más de 500 entidades de la industria privada y de infraestructura crítica, incluidas organizaciones de atención médica, en América del Norte, Europa y Australia.

Es importante remarcar, que desde 2014, los operadores de ransomware comenzaron a vender sus “productos” en foros en línea como Ransomware como servicio o RaaS (del inglés, Ransomware-as-a-Service), y que detrás de este tipo de organizaciones criminales existe una gran cantidad de habilitadores para ejecutar los ataques (Olguin, 2023).

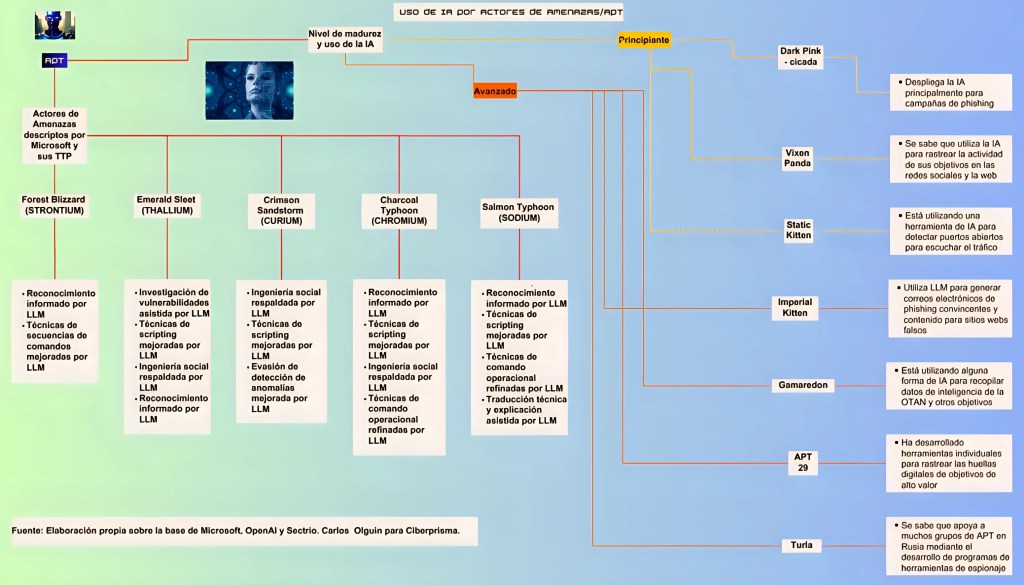

Grupos de APT y su relación con la Inteligencia Artificial (IA)

El lanzamiento de ChatGPT a fines de 2022 derivó -de cierta manera – en una especie de “democratización” del uso de herramientas de Inteligencia Artificial (IA) por parte de todo tipo de usuarios.

Paralelamente, los actores de amenazas comenzaron a utilizar este tipo de herramientas para cumplir sus objetivos y “potenciar” un sinfín de actividades maliciosas, incluidas las operaciones llevadas a cabo por las amenazas avanzadas. En este sentido, es interesante realizar una síntesis de los reportes más representativos publicados durante 2024, respecto del uso de la IA por parte de los actores de amenazas.

Según el Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC, enero de 2024), todos los tipos de actores de amenazas cibernéticas, estatales y no estatales, calificados y menos calificados, ya están utilizando IA, en diversos grados., p. ej., para apoyarse en el despliegue de diversas técnicas durante los ataques, para informar, reforzar y habilitar una variedad de tareas maliciosas [11].

Por su parte, Microsoft y OpenAI (febrero, 2024) han indicado -en ajustada síntesis- que “…aún no han observado técnicas de ataque o abuso habilitadas por IA en particular novedosas o únicas como resultado del uso de la IA por parte de los actores de amenazas”, y que, si bien los motivos y la complejidad de los diferentes actores de amenazas varían, tienen tareas comunes que realizar en el curso de la orientación y los ataques:

- Reconocimiento, como aprender sobre las industrias, ubicaciones y relaciones de las posibles víctimas;

- Ayuda con la codificación, incluida la mejora de cosas como scripts de software y desarrollo de malware;

- Asistencia para el aprendizaje y el uso de las lenguas nativas.

De acuerdo con un reciente reporte de Sectrio (2024), no todos los grupos trabajan actualmente con modelos, herramientas o marcos de IA, pues existen varios factores que impulsan la adopción de la IA entre los grupos de Amenaza Persistente y Avanzada (APT), entre los que se incluye: La escala de las operaciones, la naturaleza de los objetivos y los recursos disponibles.

Más recientemente, el Departamento de Seguridad Nacional de EE. UU (DHS), ha manifestado a través de su secretario que la IA puede presentar soluciones transformadoras para la infraestructura crítica de EE. UU., y también conlleva el riesgo de hacer que esos sistemas sean vulnerables de nuevas maneras a fallas críticas, ataques físicos y ataques cibernéticos.

Es importante poner de relieve la importancia de rastrear el uso malicioso de los LLM y crear contramedidas sobre la base del lenguaje común que proporcionan los marcos específicos como MITRE ATT&CK, MITRE ATLAS [12] y DISARM Frameworks [13].

Conclusión

En el presente artículo se abordaron dos ejes fundamentales y transversales como son la Ciberseguridad y las IC, cuya temática reviste plena actualidad e involucra a todos/as.

En el ámbito local, sería interesante relacionar los sectores identificados precedentemente con los Ciberincidentes relevantes en Argentina y las industrias más apuntadas por ataques de ransomware, y enfocar objetivos claros, pues se trata de un elemento clave para la seguridad del Estado y sus habitantes, que requiere el compromiso de todos los sectores involucrados.

Desde el punto de vista hemisférico, los países de América Latina, en concordancia con los objetivos promovidos por la Organización de las Naciones Unidas (ONU) y la Organización de los Estados Americanos (OEA) en materia de seguridad cibernética [14], deberían renovar los esfuerzos a nivel regional y promover acciones concretas en conjunto.

Notas

[1] Crime-as-a-Service: Servicios criminales. En un modelo de negocio simplificado, el conjunto de herramientas de un cibercriminal puede incluir software malicioso, infraestructura de soporte, datos personales y financieros robados y los medios para monetizar sus ganancias criminales (EUROPOL).

[2] Otra regulación de referencia es la “Homeland Security Presidential Directive 7: Critical Infrastructure Identification, Priorization, and Protection (2003)”.

En la Unión Europea, los esfuerzos normativos se han concentrado principalmente en las Directivas NIS I y NIS II.

[3] El término «vivir de la tierra» (LOL) fue acuñado por los investigadores de malware Christopher Campbell y Matt Greaber para explicar el uso de herramientas de sistema preinstaladas y confiables para propagar malware. Existen algunos tipos diferentes de técnicas LOL, incluidos LOLBins, que utilizan archivos binarios de Windows para ocultar actividades maliciosas; LOLLibs, que utilizan bibliotecas; y LOLScripts, que usan scripts.

[4] https://attack.mitre.org/software/S0038/

[5] https://attack.mitre.org/software/S0143/

[6] https://attack.mitre.org/software/S0693/

[8] https://attack.mitre.org/groups/G0034/

[9] https://socradar.io/dark-web-profile-ransomhub/

[10] https://socradar.io/dark-web-profile-black-basta-ransomware/

[11] https://attack.mitre.org/techniques/T1588/007/

[13] https://github.com/DISARMFoundation/DISARMframeworks/

[14] Resoluciones de la ONU Nº 55/63 (4 de diciembre de 2000), 56/121 (19 de diciembre de 2001), 57/239 (20 de diciembre de 2002) sobre la creación de una Cultura Mundial de Seguridad Cibernética para Sistemas y Redes de Información, y Resoluciones de la OEA AG/RES. 2004 (XXXIV-O/04) de fecha de 8 de junio de 2004, relativa a la “ADOPCIÓN DE UNA ESTRATEGIA INTERAMERICANA INTEGRAL PARA COMBATIR LAS AMENAZAS A LA SEGURIDAD CIBERNÉTICA”, de fecha 7 de marzo de 2012 sobre la “DECLARACIÓN FORTALECIMIENTO DE LA SEGURIDAD CIBERNÉTICA EN LAS AMÉRICAS” y la Resolución de fecha 20 de marzo de 2015 sobre la “DECLARACIÓN PROTECCIÓN DE INFRAESTRUCTURA CRÍTICA ANTE LAS AMENAZAS EMERGENTES”

Referencias

Antonio Villalón Huerta. COIICV. (2013, 25 de abril). Ciberseguridad y protección de Infraestructuras Críticas SI2013. Youtube: https://www.youtube.com/watch?v=6pZXeGlOV5c

CISA. Exploitation of Unitronics PLCs used in Water and Wastewater Systems. Disponible desde: https://www.cisa.gov/news-events/alerts/2023/11/28/exploitation-unitronics-plcs-used-water-and-wastewater-systems

CISA. Water and Wastewater Systems. Disponible desde:https://www.cisa.gov/topics/critical-infrastructure-security-and-resilience/critical-infrastructure-sectors/water-and-wastewater-sector

Committee on National Security Systems (CNSS) Glossary. 2022

CYBLE (2024, 23 de mayo). Ransomware Menace Amplifies for Vulnerable Industrial Control Systems: Heightened Threats to Critical Infrastructure. Disponible desde: https://cyble.com/blog/ransomware-menace-amplifies-for-vulnerable-industrial-control-systems-heightened-threats-to-critical-infrastructure/

DHS (2024, 29 de abril). DHS Publishes Guidelines and Report to Secure Critical Infrastructure and Weapons of Mass Destruction from AI-Related Threats. Disponible desde: https://www.dhs.gov/news/2024/04/29/dhs-publishes-guidelines-and-report-secure-critical-infrastructure-and-weapons-mass

DW (2023, 12 de noviembre). Australia investiga ciberataque que paraliza varios puertos. Disponible desde:https://www.dw.com/es/australia-investiga-un-ciberataque-que-paraliz%C3%B3-sus-principales-puertos/a-67379909

Gatlan S. (2024, 23 de enero). Water services giant Veolia North America hit by ransomware attack. BLEEPINGCOMPUTER. Disponible desde:https://www.bleepingcomputer.com/news/security/water-services-giant-veolia-north-america-hit-by-ransomware-attack/

Gatlan S. (2024, 11 de mayo). CISA: Black Basta ransomware breached over 500 orgs worldwide. BLEEPINGCOMPUTER. Disponible desde: https://www.bleepingcomputer.com/news/security/cisa-black-basta-ransomware-breached-over-500-orgs-worldwide/

Gatlan S. (2022, 17 de marzo). CISA, FBI warn US critical orgs of threats to SATCOM networks. BLEEPINGCOMPUTER. Disponible desde:https://www.bleepingcomputer.com/news/security/cisa-fbi-warn-us-critical-orgs-of-threats-to-satcom-networks/

Goodin D. (2011, 17 de noviembre). Water utility hackers destroy pump, expert says by The Register. Disponible desde:https://www.theregister.com/2011/11/17/water_utility_hacked/

Greig J. (2023, 10 de noviembre). Washington State Department of Transportation working to recover from cyberattack. The Record. Disponible desde:https://therecord.media/washington-state-department-of-transportation-recovering-from-cyberattack

Heffel W.E. (2024, 9 de marzo). Actividad Maliciosa del Grupo Sandworm contra Infraestructuras Críticas. Contexto, problemática, propuestas de prevención y protección. Disponible desde:https://ciberprisma.org/2024/03/09/actividad-maliciosa-del-grupo-sandworm-contra-infraestructuras-criticas-contexto-problematica-propuestas-de-prevencion-y-proteccion/

Holguín J.M., Moreno M., Merino B. (2013). Detección de APTs. CSIRT-CV. INTECO-CERT

INCIBE. Las claves de los últimos ataques en sistemas de control industrial. Disponible desde: https://www.incibe.es/incibe-cert/blog/las-claves-los-ultimos-ataques-sistemas-control-industrial

INCIBE. Insider, the two faces of the employee. Disponible desde: https://www.incibe.es/en/incibe-cert/blog/insider-two-faces-employee

INCIBE. Ataques ‘Watering hole’: en qué consisten y cómo protegerse. Disponible desde:https://www.incibe.es/empresas/blog/ataques-watering-hole-consisten-y-protegerse

INCIBE (2022, 8 de mayo). Costa Rica declara el estado de emergencia cibernética nacional. Disponible desde: https://www.incibe.es/incibe-cert/publicaciones/bitacora-de-seguridad/costa-rica-declara-el-estado-emergencia-cibernetica-nacional

INCIBE-CERT. (2020, 28 de mayo). Israel frustra un ataque contra sus sistemas de agua. Disponible desde: https://www.incibe.es/incibe-cert/publicaciones/bitacora-de-seguridad/israel-frustra-ataque-sus-sistemas-agua

Kaspersky (2024, 23 de mayo). El promedio de ciberataques a equipos OT en 2023 fue del 38.6%. Disponible desde:https://latam.kaspersky.com/about/press-releases/2024_el-promedio-de-ciberataques-a-equipos-ot-en-2023-fue-del-386

Lee R.M. (2017, 14 de diciembre). TRISIS: Analyzing Safety System Targeting Malware. Dragos. Disponible desde:https://www.dragos.com/resources/whitepaper/trisis-analyzing-safety-system-targeting-malware/

Mandiant (2024). APT44: Unearthing Sandworm. Disponible desde: https://services.google.com/fh/files/misc/apt44-unearthing-sandworm.pdf

Microsoft (2024, 14 de febrero). Mantenerse a la vanguardia de los actores de amenazas en la era de la IA. Disponible desde: https://news.microsoft.com/source/latam/noticias-de-microsoft/mantenerse-a-la-vanguardia-de-los-actores-de-amenazas-en-la-era-de-la-ia/

NCSC (2024, 24 de enero). The near-term impact of AI on the cyber threat. Disponible desde: https://www.ncsc.gov.uk/report/impact-of-ai-on-cyber-threat

Olguin C. (2023, 17 de noviembre). Ransomware: Evolución y tendencias. Ciberprisma. Disponible desde:https://ciberprisma.org/2023/11/17/ransomware-evolucion-y-tendencias/

Owaida A. (2021, 10 de febrero). Atacante intenta envenenar el suministro de agua de una ciudad de Florida. Welivesecurity. Disponible desde: https://www.welivesecurity.com/la-es/2021/02/10/atacante-intenta-envenenar-suministro-agua-ciudad-florida/

PandaSecurity. Infraestructuras Críticas. White Paper.

Resolución Nº 1523/2019 – SECRETARÍA DE GOBIERNO DE MODERNIZACIÓN. Disponible desde:https://www.argentina.gob.ar/normativa/nacional/resolución-1523-2019-328599/texto

Russian State-Sponsored and Criminal Cyber Threats to Critical Infrastructure. Disponible desde:https://www.cisa.gov/sites/default/files/publications/AA22-110A_Joint_CSA_Russian_State-Sponsored_and_Criminal_Cyber_Threats_to_Critical_Infrastructure_4_20_22_Final.pdf

Salinas M. (2019, 29 de julio). Ransomware provoca cortes de luz en una ciudad sudafricana. UAD. Disponible desde:https://unaaldia.hispasec.com/2019/07/ransomware-provoca-cortes-de-luz-en-una-ciudad-sudamericana.html

Sectrio. The Global OT & IoT Threat Landscape Assessment and Analysis Report 2024.

SEKTOR CERT. The attack against Danish, critical infrastructure. November 2023.

UNODC. Serie de Módulos Universitarios: Delitos Cibernéticos. Disponible desde: https://www.unodc.org/e4j/es/cybercrime/module-14/key-issues/cyberterrorism.html

USA Patriot Act of 2001. Disponible desde:https://www.congress.gov/107/plaws/publ56/PLAW-107publ56.htm

VEDERE LABS. FORESCAUT RESEARCH. Clearing the Fog of War A Critical Analysis of Recent Energy Sector Attacks in Denmark and Ukraine. Disponible desde: https://www.forescout.com/resources/clearing-the-fog-of-war/

.