Historia del Hacking

Orígenes del Hacking

El hacking, como lo conocemos hoy, tiene sus raíces en la era inicial de la computación, en un tiempo cuando las computadoras eran vastos dispositivos que ocupaban salas enteras y estaban lejos de ser accesibles para el público en general. En la década de 1960, los primeros hackers no eran criminales, sino curiosos individuos fascinados por la tecnología. Muchos de estos pioneros eran estudiantes y académicos de instituciones como el MIT, que exploraban los límites de las nuevas máquinas con el objetivo de mejorar su rendimiento y comprensión.

Uno de los primeros ejemplos de hacking es el «phone phreaking,» una práctica que surgió en los años 70 y que consistía en explotar las debilidades del sistema telefónico para hacer llamadas gratuitas. John Draper, también conocido como «Captain Crunch», fue uno de los precursores de esta actividad. Draper descubrió que un silbato que venía en las cajas de cereal Cap’n Crunch emitía un tono de 2600 Hz, que era el mismo que utilizaba AT&T para indicar que una línea estaba lista para recibir una llamada. Utilizando este silbato, Draper y otros phreakers podían engañar al sistema telefónico y realizar llamadas sin costo.

Los precursores del Hacking

El término «hacker» fue acuñado en el MIT en los años 60 y no tenía la connotación negativa que se asocia con él hoy en día. Los hackers originales eran programadores talentosos que querían optimizar los sistemas informáticos, empujando los límites de lo que era posible con el hardware y software disponible. Estos individuos compartían un espíritu de curiosidad y creatividad, explorando las profundidades de los sistemas operativos, principalmente con fines de aprendizaje y mejora.

El concepto de hackear sistemas comenzó a expandirse con la creación de ARPANET en 1969, el precursor de lo que hoy conocemos como Internet. A medida que más instituciones se conectaban a ARPANET, surgió un nuevo tipo de hacking, donde los estudiantes universitarios experimentaban con el acceso no autorizado a sistemas remotos, motivados por la curiosidad más que por malicia. Sin embargo, estas actividades comenzaban a preocupar a las autoridades, que empezaron a ver el potencial destructivo de estos actos.

Evolución del Hacking

El hacking evolucionó rápidamente durante los años 70 y 80, pasando del phone phreaking al hacking de sistemas informáticos más avanzados. Este período fue testigo de la transición del hacking telefónico a la manipulación de sistemas informáticos complejos, una evolución natural a medida que las computadoras personales comenzaron a proliferar. A principios de los 80, los hackers empezaron a ganar notoriedad en la cultura popular, especialmente con el estreno de la película «WarGames» en 1983, que dramatizó la capacidad de un joven hacker para acceder a sistemas militares y casi provocar una guerra nuclear.

Durante esta época, la figura del hacker empezó a ser vista con una mezcla de fascinación y temor. Mientras algunos veían a los hackers como genios incomprendidos, otros los consideraban una amenaza creciente para la seguridad pública. Uno de los casos más emblemáticos de este período es el de Kevin Mitnick, quien se convirtió en el hacker más buscado por el FBI. Mitnick fue acusado de múltiples delitos cibernéticos, incluyendo el acceso no autorizado a sistemas de telecomunicaciones y el robo de software de empresas tecnológicas.

Casos emblemáticos

Kevin Mitnick es uno de los nombres más famosos en la historia del hacking. A finales de los 80 y principios de los 90, Mitnick fue acusado de hackear algunas de las mayores corporaciones tecnológicas del mundo, incluyendo Nokia, Fujitsu, y Sun Microsystems. Su habilidad para infiltrarse en sistemas y evitar la detección hizo que el FBI lanzara una de las persecuciones más largas en la historia de la ciberseguridad. Finalmente, Mitnick fue capturado en 1995 y pasó cinco años en prisión. Su caso destaca tanto por la sofisticación de sus técnicas como por el debate que generó sobre la ética del hacking y la respuesta del gobierno a estas actividades.

Otro caso emblemático es el de Robert Tappan Morris, creador del primer gusano de Internet en 1988. El «Morris Worm» fue un experimento que salió mal, diseñado para medir el tamaño de Internet pero que terminó afectando aproximadamente a 6,000 computadoras, lo que representaba una porción significativa de Internet en ese momento. Morris fue procesado bajo la Ley de Fraude y Abuso Informático, convirtiéndose en el primer individuo condenado bajo esta ley. Este caso subrayó la necesidad de una legislación específica para abordar los crímenes informáticos.

El hacking moderno

Hacktivismo y Ciberguerra

El hacking ha evolucionado más allá de los ataques individuales o la simple curiosidad técnica. En la última década, ha emergido el «hacktivismo», donde los hackers utilizan sus habilidades para promover causas políticas o sociales. Anonymous es quizás el grupo más conocido de hacktivistas. Formado a principios de la década de 2000, Anonymous ha realizado ataques cibernéticos contra gobiernos, corporaciones y organizaciones religiosas que consideran opresivas o corruptas. Su lema, «Somos legión», refleja la naturaleza descentralizada y anónima del grupo, que se presenta como un defensor de la libertad de expresión y la justicia social.

Por otro lado, la ciberguerra se ha convertido en una preocupación creciente para los gobiernos de todo el mundo. Los estados nacionales han comenzado a desarrollar capacidades ofensivas y defensivas en el ciberespacio, llevando a cabo operaciones de espionaje, sabotaje, y ataques directos a infraestructuras críticas. Un ejemplo notable es el ataque de Stuxnet en 2010, un gusano informático desarrollado por Estados Unidos e Israel que fue utilizado para sabotear el programa nuclear de Irán. Este incidente marcó un antes y un después en la ciberseguridad, demostrando el potencial destructivo de las ciberarmas en conflictos geopolíticos.

Grupos de Hackers famosos

Además de Anonymous, otros grupos de hackers han ganado notoriedad en los últimos años. Lizard Squad, un grupo de hackers conocido por sus ataques a redes de videojuegos, alcanzó la fama en 2014 cuando derribaron las redes de PlayStation y Xbox Live durante las vacaciones de Navidad, afectando a millones de jugadores. Lizard Squad utilizó ataques DDoS (Distributed Denial of Service) para abrumar los servidores de estas redes, dejándolos inoperables durante varios días.

Otro grupo que merece mención es Fancy Bear, un grupo de hackers vinculado al gobierno ruso y conocido por sus operaciones de espionaje y desinformación. Fancy Bear ha sido implicado en el hackeo del Comité Nacional Demócrata de Estados Unidos durante las elecciones presidenciales de 2016, así como en múltiples ataques contra organizaciones deportivas internacionales y medios de comunicación. La sofisticación de sus ataques y su presunta afiliación estatal han hecho de Fancy Bear una de las amenazas cibernéticas más serias del mundo.

Conceptos básicos de la Seguridad Informática

Fundamentos de la Seguridad Informática

La seguridad informática se refiere a la protección de los sistemas de información contra el acceso, modificación, o destrucción no autorizados. En la era digital, casi todas las organizaciones y personas dependen de la tecnología para almacenar, procesar, y transmitir datos, lo que hace que la seguridad informática sea un componente crítico de la infraestructura moderna. La protección de la información no solo es crucial para mantener la privacidad individual, sino también para garantizar la integridad y disponibilidad de los datos, que son esenciales para la operación diaria de cualquier entidad.

Los objetivos principales de la seguridad informática se resumen en la Triada CIA: Confidencialidad, Integridad, y Disponibilidad. La confidencialidad asegura que la información solo esté disponible para quienes están autorizados a acceder a ella. La integridad garantiza que los datos no sean alterados sin autorización, manteniendo su exactitud y consistencia. La disponibilidad se refiere a la capacidad de acceder a la información y a los recursos cuando sea necesario. Estas tres propiedades son interdependientes y deben ser consideradas conjuntamente al diseñar cualquier sistema de seguridad.

Principios Básicos

Más allá de la Triada CIA, hay varios principios fundamentales que guían la práctica de la seguridad informática. Uno de ellos es el principio del menor privilegio, que establece que los usuarios solo deben tener acceso a la información y los recursos que necesitan para realizar sus tareas. Este principio limita la superficie de ataque y minimiza los riesgos en caso de que una cuenta sea comprometida.

Otro principio clave es la defensa en profundidad, que implica la implementación de múltiples capas de seguridad para proteger los datos y sistemas. Esto puede incluir firewalls, antivirus, sistemas de detección de intrusos, y cifrado, entre otros mecanismos. La idea es que si un atacante logra superar una capa de seguridad, las otras capas seguirán protegiendo los activos críticos.

Finalmente, la auditoría y el monitoreo son esenciales para la seguridad informática. Al registrar y analizar las actividades dentro de un sistema, se pueden identificar y responder rápidamente a comportamientos sospechosos antes de que se conviertan en incidentes de seguridad graves.

Elementos Clave de la Ciberseguridad

Direcciones IP y su Rol en la Seguridad

Una dirección IP es un identificador único que se asigna a cada dispositivo que se conecta a una red. Las direcciones IP permiten la comunicación entre dispositivos a través de Internet, pero también pueden ser explotadas por hackers para localizar y atacar sistemas vulnerables. Los hackers pueden utilizar herramientas como «port scanners» para identificar qué puertos están abiertos en un sistema objetivo y luego intentar explotar las vulnerabilidades asociadas con esos puertos.

El spoofing de IP es una técnica en la que un atacante envía paquetes de datos a una red usando una dirección IP falsificada, con la intención de engañar a los sistemas de seguridad y ganar acceso no autorizado. Este tipo de ataque puede ser utilizado para llevar a cabo ataques DDoS o para eludir controles de acceso.

Sniffing y Spoofing

El sniffing es una técnica utilizada por los hackers para interceptar y capturar datos que se transmiten a través de una red. Un hacker puede utilizar un «sniffer» de red para capturar contraseñas, nombres de usuario, y otros datos sensibles que se transmiten sin cifrar. Este tipo de ataque es especialmente peligroso en redes inalámbricas públicas, donde el tráfico no siempre está cifrado.

El spoofing, por otro lado, se refiere a la suplantación de identidad en una red. Los hackers pueden usar técnicas de spoofing para falsificar direcciones de correo electrónico, direcciones IP, o sitios web, engañando a las víctimas para que compartan información sensible o descarguen software malicioso. Por ejemplo, el phishing es una forma de spoofing en la que el atacante envía un correo electrónico que parece provenir de una fuente confiable, como un banco, para engañar a la víctima y que revele sus credenciales de acceso.

Herramientas de Seguridad comúnmente itilizadas

Firewalls y Antivirus

Los firewalls son dispositivos o software que controlan el tráfico de red entrante y saliente en función de un conjunto de reglas de seguridad predefinidas. Su objetivo es bloquear el acceso no autorizado mientras permiten el tráfico legítimo. Los firewalls pueden ser configurados para filtrar el tráfico basado en direcciones IP, puertos, y protocolos específicos. Hay firewalls de hardware, que se implementan en el perímetro de la red, y firewalls de software, que se instalan en dispositivos individuales.

El software antivirus, por otro lado, está diseñado para detectar y eliminar software malicioso, como virus, gusanos, y troyanos. Los programas antivirus utilizan bases de datos de firmas para identificar amenazas conocidas, pero también emplean técnicas heurísticas para detectar nuevos virus que aún no han sido catalogados.

Sistemas de Detección de Intrusos (IDS/IPS)

Los Sistemas de Detección de Intrusos (IDS) y los Sistemas de Prevención de Intrusos (IPS) son herramientas fundamentales en la ciberseguridad. Un IDS monitorea el tráfico de la red en busca de actividades sospechosas y genera alertas cuando se detectan posibles intrusiones. Un IPS, por otro lado, no solo detecta las intrusiones, sino que también actúa para prevenirlas, bloqueando el tráfico malicioso antes de que alcance su objetivo.

Estos sistemas pueden utilizar una variedad de técnicas para detectar intrusiones, incluyendo el análisis de firmas, la detección de anomalías, y la correlación de eventos. La detección basada en firmas compara el tráfico de red con un conjunto de patrones conocidos de ataque, mientras que la detección de anomalías identifica desviaciones respecto al comportamiento normal de la red, lo que puede indicar la presencia de un atacante.

Tipos de ataques informáticos

Malware

Definición y Clasificación

El término «malware» se refiere a cualquier software diseñado para dañar, explotar, o deshabilitar computadoras, sistemas informáticos, redes, dispositivos móviles, o incluso dispositivos del Internet de las Cosas (IoT). Los cibercriminales utilizan malware para robar información, espiar a las víctimas, o tomar el control de sistemas y dispositivos. El malware incluye una variedad de amenazas, como virus, gusanos, troyanos, ransomware, spyware, y adware.

Virus: Un virus es un tipo de malware que se adjunta a un archivo o programa legítimo y se replica a sí mismo para propagarse a otras computadoras. Al igual que un virus biológico, un virus informático necesita un «huésped» para sobrevivir y se activa cuando se ejecuta el archivo o programa infectado.

Gusanos: A diferencia de un virus, un gusano no necesita adjuntarse a un programa existente para propagarse. Los gusanos son programas autónomos que se replican a sí mismos y se propagan a través de redes informáticas, generalmente explotando vulnerabilidades de software. Un ejemplo famoso es el gusano «ILOVEYOU», que se propagó masivamente a través de correos electrónicos en el año 2000.

Troyanos: Un troyano se presenta como un software legítimo, pero en realidad tiene una función maliciosa. A menudo se utiliza para crear una «puerta trasera» en el sistema de la víctima, permitiendo al atacante acceso no autorizado. El término proviene de la historia del Caballo de Troya, ya que el malware se introduce en el sistema bajo una apariencia inocente.

Ransomware: El ransomware es un tipo de malware que cifra los archivos de la víctima y luego exige un rescate, generalmente en criptomonedas, para restaurar el acceso a los datos. Uno de los ataques de ransomware más notables fue el de «WannaCry» en 2017, que afectó a más de 200,000 computadoras en 150 países.

Spyware: El spyware es un software que recopila información sobre un usuario sin su conocimiento o consentimiento. Este tipo de malware puede registrar las pulsaciones de teclas (keylogging), capturar capturas de pantalla, y robar información confidencial como contraseñas y números de tarjetas de crédito.

Adware: El adware es un tipo de malware que muestra publicidad no deseada en la computadora de la víctima. Aunque a menudo se considera menos dañino que otros tipos de malware, el adware puede ralentizar el sistema y, en algunos casos, conducir a la instalación de software adicional no deseado.

Sugerencia de Imagen: Un diagrama que muestre los diferentes tipos de malware, con ejemplos visuales de cómo operan, como la propagación de un gusano a través de una red o la interfaz de una pantalla de rescate de ransomware.

Ataques de Ingeniería Social

Phishing

El phishing es uno de los métodos más comunes de ingeniería social, en el que los atacantes se hacen pasar por una entidad confiable, como un banco o una red social, para engañar a las víctimas y hacer que revelen información confidencial, como contraseñas o números de tarjetas de crédito. Los ataques de phishing suelen realizarse a través de correos electrónicos que parecen legítimos, pero que redirigen a las víctimas a sitios web falsos donde se les solicita que ingresen sus credenciales.

Existen varias variantes del phishing, como el spear phishing, que es un ataque más dirigido y personalizado. En lugar de enviar correos electrónicos masivos a múltiples usuarios, el spear phishing se enfoca en un individuo o grupo específico, utilizando información personal para hacer que el ataque sea más convincente.

Whaling es otra forma de phishing dirigida específicamente a individuos de alto perfil, como ejecutivos de empresas. Este tipo de ataque puede implicar correos electrónicos muy elaborados y convincentes, diseñados para engañar a los directivos para que divulguen información confidencial o realicen transferencias de dinero.

Pretexting

El pretexting es una técnica de ingeniería social en la que un atacante crea una historia convincente (o «pretexto») para manipular a la víctima y obtener acceso a información o sistemas. Este método suele implicar una preparación meticulosa, donde el atacante recopila información sobre la víctima para hacer que su historia sea más creíble. Por ejemplo, un atacante podría hacerse pasar por un técnico de soporte de una empresa, contactando a un empleado para que le proporcione sus credenciales bajo el pretexto de que necesitan resolver un problema técnico.

El pretexting se diferencia del phishing en que no necesariamente involucra correos electrónicos o enlaces a sitios web falsos. En cambio, el ataque puede llevarse a cabo a través de llamadas telefónicas, interacciones en persona, o incluso mensajes de texto.

Ataques a redes

DDoS (Distributed Denial of Service)

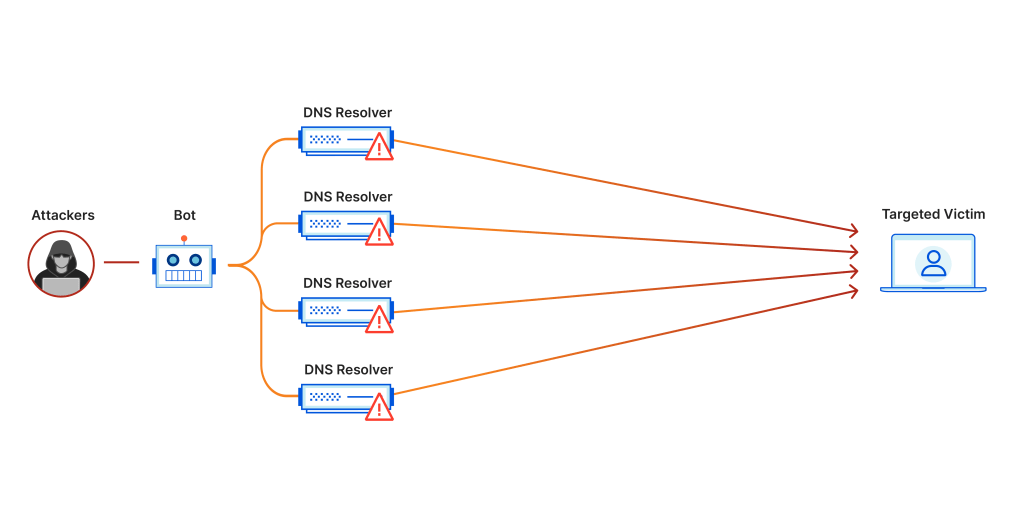

Un ataque de Denegación de Servicio Distribuido (DDoS) es una de las formas más efectivas y destructivas de atacar una red. Durante un ataque DDoS, múltiples sistemas, a menudo comprometidos por un atacante y convertidos en una «botnet», se coordinan para inundar un servidor o red con tráfico masivo, sobrecargando sus recursos y causando que se vuelva inoperable. Estos ataques pueden durar desde minutos hasta días y tienen el potencial de causar pérdidas financieras significativas, así como interrupciones en servicios críticos.

Un ejemplo infame de un ataque DDoS es el que sufrió GitHub en 2018, considerado uno de los mayores ataques DDoS en la historia, donde el tráfico alcanzó picos de 1.35 terabits por segundo. A pesar de la escala del ataque, GitHub logró mitigar el impacto utilizando sistemas avanzados de defensa en la nube.

Man-in-the-Middle (MitM)

El ataque Man-in-the-Middle (MitM) es un tipo de interceptación en la que el atacante se posiciona secretamente entre dos partes que se están comunicando entre sí, interceptando y posiblemente alterando la comunicación sin que las partes sean conscientes de la intrusión. Este tipo de ataque puede ser particularmente peligroso cuando se lleva a cabo en redes públicas, como en cafeterías o aeropuertos, donde las conexiones son menos seguras.

El MitM puede involucrar la interceptación de tráfico en tiempo real, lo que permite al atacante capturar datos sensibles como contraseñas, números de tarjetas de crédito, o información personal. Para realizar un MitM, los atacantes a menudo utilizan técnicas de spoofing para engañar a las víctimas y hacer que se conecten a la red controlada por el atacante.

Auditoría en el contexto de la Ciberseguridad

Definición y propósito de la auditoría en Ciberseguridad

La auditoría en ciberseguridad es un proceso crítico que implica la evaluación sistemática de las políticas, procedimientos, y controles de seguridad de una organización. El propósito principal de la auditoría es garantizar que estos mecanismos de seguridad no solo existan, sino que también sean efectivos en la protección de la información y los sistemas contra amenazas cibernéticas. Una auditoría rigurosa ayuda a identificar debilidades en los controles de seguridad, permite evaluar el cumplimiento con las normativas y estándares aplicables, y proporciona recomendaciones para mejorar la postura de seguridad de la organización.

En el contexto de la ciberseguridad, la auditoría no solo se enfoca en revisar la tecnología empleada, sino también en los procesos y el comportamiento humano. Esto incluye la evaluación de la capacitación de los empleados en prácticas de seguridad, la efectividad de las políticas de acceso y control, y la capacidad de respuesta ante incidentes de seguridad.

Tipos de auditorías en Ciberseguridad

Auditoría de Conformidad

Una auditoría de conformidad evalúa si una organización cumple con las leyes, regulaciones, y estándares de seguridad específicos. Estos estándares pueden variar según la industria, como ISO/IEC 27001, GDPR, o PCI-DSS. Este tipo de auditoría es fundamental para organizaciones que manejan datos sensibles o personales, como instituciones financieras, de salud, o de comercio electrónico.

Durante una auditoría de conformidad, los auditores revisan las políticas y procedimientos de la organización, verifican que se sigan las mejores prácticas y estándares de la industria, y evalúan la efectividad de los controles implementados. Si se detectan incumplimientos, se documentan y se recomienda a la organización tomar las medidas correctivas necesarias para cumplir con las normativas aplicables.

Auditoría Operativa

La auditoría operativa en ciberseguridad se enfoca en la eficiencia y efectividad de los procesos y controles implementados para proteger los activos informáticos. Este tipo de auditoría evalúa cómo las actividades diarias de la organización, como la gestión de accesos, la actualización de software, y la respuesta a incidentes, se alinean con los objetivos de seguridad y las mejores prácticas.

En una auditoría operativa, los auditores analizan la infraestructura de TI, revisan los procesos de gestión de riesgos, y evalúan las medidas de seguridad implementadas para proteger la red, los sistemas y los datos. También se revisa la capacidad de la organización para adaptarse a nuevos riesgos y amenazas, así como la efectividad de los equipos de ciberseguridad en la respuesta a incidentes.

Auditoría Forense

La auditoría forense se lleva a cabo después de un incidente de seguridad para determinar cómo ocurrió el ataque, qué daños causó, y cómo prevenir futuros incidentes similares. Este tipo de auditoría es particularmente crucial en el análisis post-incidente, ya que proporciona una visión detallada del ataque, incluyendo la identificación del vector de ataque, los sistemas comprometidos, y las vulnerabilidades explotadas.

Una auditoría forense implica la recopilación y el análisis de evidencias digitales, como logs de sistemas, registros de red, y datos de dispositivos afectados. Los auditores forenses trabajan para reconstruir el ataque, identificar al atacante si es posible, y determinar el alcance total del daño, tanto en términos de pérdida de datos como de impacto financie

Herramientas y técnicas utilizadas en la Auditoría de Ciberseguridad

Herramientas de Análisis de Vulnerabilidades

Las herramientas de análisis de vulnerabilidades son esenciales en una auditoría de ciberseguridad, ya que permiten a los auditores identificar y evaluar las debilidades en los sistemas de una organización. Estas herramientas escanean la red y los sistemas en busca de vulnerabilidades conocidas, como configuraciones incorrectas, software obsoleto, y parches de seguridad faltantes.

Herramientas como Nessus, OpenVAS, y Qualys son ampliamente utilizadas en auditorías de ciberseguridad. Estas herramientas generan informes detallados que clasifican las vulnerabilidades encontradas según su gravedad, lo que permite a la organización priorizar las acciones correctivas necesarias.

Pruebas de Penetración (Pen Testing)

Las pruebas de penetración, o «pen testing», son una técnica de auditoría que simula un ataque real contra los sistemas de una organización para evaluar su resistencia. Los auditores, actuando como atacantes, intentan explotar las vulnerabilidades identificadas para acceder a los sistemas y datos. Esta técnica proporciona una visión práctica de cómo un atacante podría comprometer la seguridad de la organización y permite a la organización ver las consecuencias reales de una brecha de seguridad.

Los pen tests pueden ser realizados de manera interna o por consultores externos y pueden enfocarse en diferentes áreas, como la red, las aplicaciones web, o los sistemas de control industrial. Los resultados de estas pruebas se utilizan para fortalecer los controles de seguridad y corregir las vulnerabilidades antes de que puedan ser explotadas por un atacante real.

Monitoreo y Análisis de Logs

El monitoreo y análisis de logs es otra técnica clave en la auditoría de ciberseguridad. Los logs de sistemas, aplicaciones, y dispositivos de red contienen información crucial sobre las actividades que ocurren dentro de la infraestructura de TI de una organización. Los auditores analizan estos logs para identificar patrones sospechosos, intentos de intrusión, y otras actividades inusuales que podrían indicar un compromiso de seguridad.

Herramientas como Splunk, ELK Stack (Elasticsearch, Logstash, Kibana), y SIEM (Security Information and Event Management) son comúnmente utilizadas para recopilar, analizar, y correlacionar logs de diferentes fuentes. Este análisis permite a los auditores detectar incidentes en tiempo real y evaluar la eficacia de los controles de seguridad existentes.

La Ciberseguridad y la Ciberdelincuencia

La evolución de la Ciberdelincuencia

Historia y Tendencias

La ciberdelincuencia ha evolucionado significativamente desde sus inicios en la década de 1980, cuando los primeros virus informáticos comenzaron a aparecer. Con el tiempo, los cibercriminales han adoptado métodos cada vez más sofisticados y organizados, pasando de ataques individuales a redes criminales internacionales que operan como empresas legítimas. Hoy en día, la ciberdelincuencia incluye una amplia gama de actividades ilegales, desde el robo de identidad y fraude financiero hasta el espionaje cibernético y el sabotaje de infraestructuras críticas.

Una tendencia notable en la evolución de la ciberdelincuencia es el crecimiento del ransomware como servicio (RaaS), donde los cibercriminales alquilan su software malicioso a otros delincuentes por una parte de las ganancias. Esto ha permitido que incluso aquellos sin conocimientos técnicos avanzados participen en actividades de ransomware, lo que ha llevado a un aumento en la frecuencia y la severidad de estos ataques.

Impacto en la Sociedad y la Economía

El impacto de la ciberdelincuencia en la sociedad y la economía global es enorme. Las organizaciones pierden miles de millones de dólares cada año debido a la ciberdelincuencia, a través de robo de propiedad intelectual, fraude financiero, y costos asociados a la recuperación de incidentes de seguridad. Además, la ciberdelincuencia tiene efectos significativos en la confianza del público en las instituciones digitales y en la adopción de nuevas tecnologías.

Los ataques a infraestructuras críticas, como redes eléctricas, sistemas de transporte, y servicios de salud, representan una amenaza creciente. Estos ataques pueden causar interrupciones a gran escala, poner en peligro vidas humanas, y desestabilizar economías enteras. La ciberseguridad se ha convertido en una prioridad de seguridad nacional para muchos países, que están invirtiendo en capacidades de defensa cibernética y colaborando en iniciativas internacionales para combatir la ciberdelincuencia.

Ética y legalidad en el Hacking

El hacking, entendido como el uso de habilidades técnicas para superar barreras de seguridad en sistemas informáticos, tiene profundas implicaciones éticas y legales. La línea que separa el hacking ético del hacking malicioso es a menudo difusa, lo que genera un campo de debate continuo sobre qué prácticas son aceptables y cuáles deben ser condenadas y sancionadas.

Comprendiendo el Hacking Ético

El hacking ético, también conocido como «penetration testing» o «pentesting», es el acto de explorar sistemas y redes con el objetivo de identificar vulnerabilidades antes de que puedan ser explotadas por hackers malintencionados. Los hackers éticos, a menudo llamados «white hats» o «sombreros blancos», trabajan bajo el consentimiento del propietario del sistema para mejorar la seguridad general.

Los principios que guían el hacking ético incluyen la legalidad, la autorización explícita, la confidencialidad, y la responsabilidad. Los hackers éticos deben operar dentro de los límites legales y éticos establecidos por el contrato con la organización para la que trabajan. Este tipo de hacking juega un papel crucial en la ciberseguridad moderna, ayudando a las organizaciones a fortalecer sus defensas antes de que un atacante pueda explotarlas.

Hacking malicioso: El Lado Oscuro

A diferencia del hacking ético, el hacking malicioso se realiza sin el consentimiento del propietario del sistema y con la intención de causar daño, obtener beneficios personales, o realizar actos de vandalismo digital. Los hackers maliciosos, conocidos como «black hats» o «sombreros negros», violan leyes de privacidad y seguridad, comprometen datos sensibles, y pueden causar daños significativos tanto a individuos como a organizaciones.

Las actividades de hacking malicioso incluyen, pero no se limitan a, la introducción de malware, el robo de información, el fraude financiero, el sabotaje, y la manipulación de sistemas críticos. Los ataques de hackers malintencionados pueden tener consecuencias devastadoras, desde pérdidas económicas sustanciales hasta el colapso de infraestructuras críticas.

Implicaciones legales del Hacking

La legalidad del hacking varía según la intención y el contexto. Mientras que el hacking ético se realiza bajo un marco legal claramente definido y con el consentimiento de la parte afectada, el hacking malicioso es ilegal en casi todas las jurisdicciones. Las leyes sobre cibercrimen son complejas y a menudo evolucionan para mantenerse al día con las nuevas técnicas y métodos utilizados por los cibercriminales.

Las implicaciones legales del hacking incluyen sanciones penales, multas significativas, y responsabilidad civil. Los marcos legales internacionales, como la Convención sobre Ciberdelincuencia del Consejo de Europa (conocida como el Convenio de Budapest), establecen normas para la cooperación internacional en la lucha contra los cibercrímenes y proporcionan directrices sobre cómo los países pueden legislar para proteger sus infraestructuras digitales.

Sin embargo, uno de los mayores desafíos en la aplicación de la ley contra el hacking malicioso es la naturaleza transnacional de la ciberdelincuencia. Los atacantes pueden operar desde cualquier parte del mundo, lo que dificulta la identificación, captura y enjuiciamiento de los responsables. Esto resalta la necesidad de una colaboración global en la aplicación de las leyes cibernéticas.

Consideraciones eticas en el Hacking

Además de las consideraciones legales, el hacking plantea serias cuestiones éticas. Los hackers, tanto éticos como maliciosos, deben enfrentar las implicaciones morales de sus acciones. Mientras que los hackers éticos trabajan para prevenir daños, deben hacerlo de manera que respeten la privacidad y los derechos de las personas involucradas. Cualquier brecha en la ética podría resultar en consecuencias legales y dañar la reputación profesional del hacker.

Por otro lado, los hackers maliciosos enfrentan dilemas éticos, incluso si estos dilemas no son parte de su consideración primaria. Sus acciones, aunque ilegales, a veces se justifican en su mente bajo el pretexto de desafíos intelectuales, protesta política, o simplemente por beneficio personal. Sin embargo, las consecuencias de sus acciones a menudo superan cualquier justificación que puedan tener.

El hacking ético, cuando se realiza correctamente, puede ayudar a construir un entorno digital más seguro. Sin embargo, debe ser guiado por un fuerte sentido de la ética y la responsabilidad social para evitar que los buenos propósitos se desvíen hacia actividades maliciosas.

Fuente: El Libro Negro del Hacker