Las infraestructuras de red se han convertido en el pilar sobre el cual se sustenta gran parte de nuestra vida diaria, desde la comunicación hasta la seguridad nacional. Sin embargo, esta creciente dependencia de las redes las convierte en objetivos atractivos para los ciberataques. Garantizar la seguridad de estas infraestructuras es esencial para proteger tanto la información sensible como la operatividad continua de sistemas críticos.

Este articulo se basa en el «Network Infrastructure Security Guide» desarrollado por la Agencia de Seguridad Nacional (NSA) de los Estados Unidos. La guía ofrece un conjunto robusto de mejores prácticas y recomendaciones técnicas para asegurar redes contra amenazas cibernéticas.

Fundamentos de la seguridad en la Infraestructura de red

La importancia de la seguridad en redes

Las redes son el sistema nervioso de cualquier organización moderna, conectando dispositivos, aplicaciones y usuarios. Una vulnerabilidad en la red puede tener consecuencias devastadoras, desde la pérdida de datos hasta el compromiso de sistemas críticos. Por esta razón, la seguridad en infraestructuras de red debe ser un pilar central en cualquier estrategia de ciberseguridad.

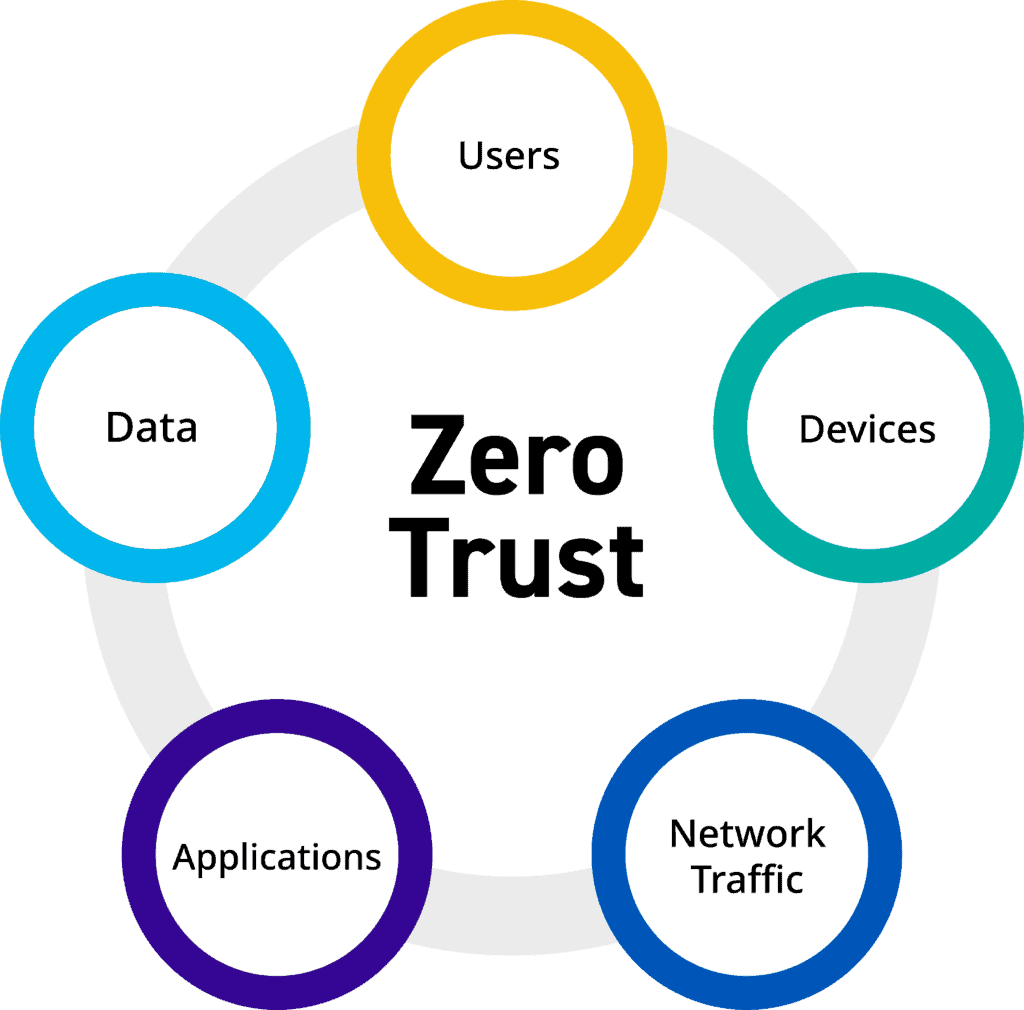

El modelo de seguridad Zero Trust

El modelo Zero Trust se ha convertido en un estándar para la seguridad de redes modernas. A diferencia de los enfoques tradicionales, Zero Trust parte de la premisa de que las amenazas pueden surgir tanto desde dentro como desde fuera de la red. Esto implica que cada solicitud de acceso debe ser verificada, sin importar su origen, y que las políticas de seguridad deben ser aplicadas de manera consistente en todo el entorno.

Diseño y arquitectura de redes seguras

Implementación de dispositivos de defensa perimetral e interna.

Un diseño de red seguro debe incluir múltiples capas de defensa, tanto en el perímetro como en el interior de la red. Esto implica la instalación de routers, firewalls y sistemas de detección de intrusos (IDS) que trabajen en conjunto para monitorear y restringir el tráfico, asegurando que solo las conexiones autorizadas tengan acceso a los recursos de la red.

Segmentación de la red

La segmentación de la red es una técnica clave para limitar el movimiento lateral de un atacante dentro de una red comprometida. Al agrupar sistemas similares en subredes o VLANs separadas, se pueden aplicar políticas de seguridad específicas para cada segmento, reduciendo así la superficie de ataque.

Mantenimiento de la seguridad

La seguridad en las infraestructuras de red no es un objetivo que se alcanza una vez y se olvida. Es un proceso continuo que requiere vigilancia constante y mantenimiento proactivo para garantizar que la red permanezca segura a medida que evolucionan las amenazas y cambian las condiciones operativas.

Verificación de la integridad del Software y la configuración

Una de las tácticas más comunes utilizadas por los adversarios es introducir software malicioso en dispositivos de red, ya sea mediante la modificación de archivos del sistema operativo, el código ejecutable en la memoria o el firmware que carga el sistema operativo. Estas modificaciones pueden comprometer la integridad de los datos, permitir la exfiltración de información sensible, y potencialmente causar denegaciones de servicio (DoS).

Recomendaciones Clave:

- Verificación de Hashes: Se recomienda verificar la integridad de los archivos del sistema operativo comparando el hash criptográfico del archivo con el hash original proporcionado por el proveedor. Esto debe hacerse tanto antes como después de cualquier actualización de software.

- Ejemplo de comando:

verify /sha512 <PATH:filename>Este comando genera un hash que se puede comparar con el publicado por el proveedor.- Control de cambios en la Configuración: Implementar un proceso de control de cambios para las configuraciones del dispositivo, documentando cada modificación con su propósito, justificación y autorización. Comparar periódicamente las configuraciones actuales con copias de seguridad recientes para detectar cambios no autorizados.

Gestión adecuada del sistema de archivos y del arranque

Mantener una estructura de archivos limpia y bien gestionada en los dispositivos de red es crucial para la seguridad. Archivos no utilizados o configuraciones obsoletas pueden ser explotados por adversarios para reinstalar versiones anteriores de software con vulnerabilidades conocidas.

Prácticas Recomendadas:

- Eliminación de Archivos Innecesarios: Regularmente, revisa y elimina archivos de sistema o configuraciones que ya no sean necesarias, especialmente aquellos que contienen versiones antiguas del sistema operativo o configuraciones desactualizadas.

- Ejemplo de comando:

delete <PATH:filename> - Gestión de configuraciones: Asegúrate de que todos los cambios permanentes en la configuración estén guardados para evitar inconsistencias si el dispositivo se reinicia inesperadamente.

- Ejemplo de comando:

copy running-config startup-config

Actualización continua del software y los sistemas operativos

Mantener el software y los sistemas operativos actualizados es una de las mejores defensas contra vulnerabilidades conocidas. Los dispositivos que ejecutan versiones antiguas de software son susceptibles a una variedad de vulnerabilidades públicas, que los adversarios pueden explotar para comprometer la red.

Pasos a Seguir:

- Actualización de Software: Implementa un proceso regular para adquirir y desplegar las últimas versiones estables de software desde el proveedor. Esto puede requerir también actualizaciones de hardware o la adquisición de contratos de soporte.

- Monitoreo de coporte del proveedor: Verifica frecuentemente si el hardware que utilizas sigue siendo soportado por el proveedor. Planifica con antelación la actualización o sustitución de dispositivos que estén alcanzando su fin de vida útil.

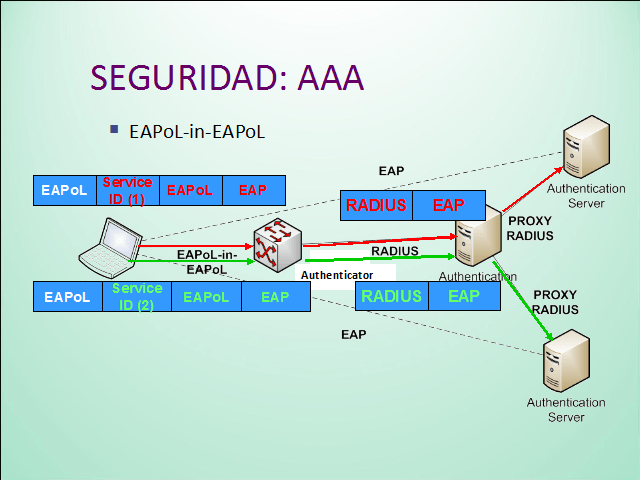

Autenticación, Autorización y Contabilidad (AAA)

La gestión efectiva del acceso administrativo a los dispositivos de red es fundamental para la seguridad de la infraestructura. La implementación de servidores AAA centralizados proporciona un mecanismo consolidado para gestionar el acceso administrativo y garantiza que los administradores tengan el nivel adecuado de privilegios para realizar sus tareas sin comprometer la seguridad del sistema.

Implementación deservidores centralizados

Configurar dispositivos de red para utilizar servidores AAA centralizados mejora la consistencia en el control de acceso y reduce los costos de administración al centralizar la gestión de las credenciales y los controles de acceso.

Configuración Sugerida:

- Redundancia: Implementa al menos dos servidores AAA para asegurar la disponibilidad y detección de actividades adversas. Los servidores deben autenticarse con claves precompartidas únicas y complejas para asegurar que solo dispositivos autorizados puedan utilizar los servicios AAA.

- Ejemplo de Comando:

aaa group server radius <GROUP_NAME>server-private <IP_ADDRESS_1> key <KEY_1>server-private <IP_ADDRESS_2> key <KEY_2>

Administración de cuentas locales y contraseñas

La administración segura de cuentas locales y contraseñas es vital para proteger los dispositivos de red. Las cuentas predeterminadas o mal gestionadas pueden ser un punto de entrada fácil para los adversarios, lo que podría comprometer toda la infraestructura. Esta seccion aborda las mejores prácticas para la creación, gestión y protección de cuentas y contraseñas en dispositivos de red.

Uso de nombres de usuario unicos y configuraciones de cuenta

Es común que los dispositivos de red vengan con cuentas administrativas predeterminadas que son de conocimiento público. Estas cuentas suelen otorgar acceso completo a los dispositivos, lo que las convierte en un objetivo prioritario para los atacantes.

Recomendaciones clave:

- Eliminación de configuraciones predeterminadas: Cambia las configuraciones predeterminadas antes de introducir cualquier dispositivo en la red. Asegúrate de que cada administrador tenga su cuenta única para asegurar la trazabilidad de las acciones realizadas en el dispositivo.

- Deshabilitación de cuentas compartidas: Las cuentas compartidas pueden dificultar la rendición de cuentas, ya que las acciones realizadas no pueden atribuirse a un usuario específico. Es preferible deshabilitar estas cuentas y utilizar cuentas individuales para cada administrador.

Cambio de contraseñas predeterminadas

Las contraseñas predeterminadas o inexistentes son un blanco fácil para ataques automatizados (botnets) que explotan estas vulnerabilidades para obtener acceso privilegiado a los dispositivos.

Prácticas recomendadas:

- Asignación de contraseñas unicas y complejas: Asigna contraseñas únicas y complejas para todos los niveles de acceso, tanto para el nivel de usuario como para el nivel privilegiado. Cambia las contraseñas predeterminadas antes de que los dispositivos se conecten a la red.

Eliminación de cuentas innecesarias

Algunos dispositivos vienen con cuentas que no son necesarias para la operación diaria. Estas cuentas, si no se gestionan adecuadamente, pueden ser explotadas por atacantes.

Acciones sugeridas:

- Revisión Regular de Cuentas: Revisa periódicamente las cuentas en los dispositivos y elimina aquellas que no sean necesarias. Asegúrate de que las cuentas asociadas con administradores que ya no trabajan en la organización o que han cambiado de rol sean deshabilitadas o eliminadas.

- Ejemplo de Comando:

no username <NAME>

Almacenamiento de contraseñas con algoritmos seguros

El almacenamiento seguro de contraseñas es crítico para protegerlas contra intentos de cracking. Las contraseñas pueden ser almacenadas en texto claro, cifradas o como un hash unidireccional, siendo esta última la opción más segura.

Recomendaciones clave:

- Evitar texto claro: No utilices contraseñas en texto claro bajo ninguna circunstancia.

- Uso de hashes seguros: Usa los algoritmos de hash más seguros disponibles en los dispositivos para almacenar contraseñas. Por ejemplo, el algoritmo SHA-256 es recomendado para almacenar contraseñas en dispositivos Cisco IOS.

- Ejemplo de Comando:

username <NAME> algorithm-type sha256 secret <PASSWORD>

Creación de contraseñas fuertes

Una contraseña débil facilita el trabajo de un adversario para comprometer un dispositivo. Por ello, es fundamental que las contraseñas sean únicas y complejas.

Criterios para contraseñas seguras:

- Longitud Mínima: Al menos 15 caracteres.

- Uso de diversas clases de caracteres: Incluye mayúsculas, minúsculas, números y caracteres especiales.

- Evitar palabras comunes: No uses palabras del diccionario, nombres de usuarios, o secuencias de teclas obvias.

Utilización de contraseñas Únicas

El uso de la misma contraseña en múltiples dispositivos o cuentas aumenta el riesgo de comprometer toda la infraestructura si una contraseña se ve comprometida.

Recomendaciones:

- Contraseñas Únicas para cada cuenta: Asigna una contraseña única y compleja para cada cuenta y nivel de acceso en cada dispositivo. Realiza auditorías periódicas para identificar y corregir la reutilización de contraseñas.

Cambio de contraseñas según necesidad

Aunque históricamente se ha recomendado cambiar las contraseñas periódicamente, esta práctica puede llevar al uso de contraseñas más débiles. En su lugar, se recomienda crear contraseñas fuertes desde el principio y cambiarlas solo cuando sea necesario.

Recomendaciones clave:

- Cambiar contraseñas comprometidas inmediatamente: Si se sospecha que una contraseña ha sido comprometida, cámbiala de inmediato.

- Uso de políticas de caducidad de contraseñas: Si es necesario, implementa una política de caducidad de contraseñas que sea razonable y manejable, asegurando que las contraseñas sean cambiadas con la frecuencia adecuada.

Administración remota y servicios de red

La administración remota de dispositivos de red es una necesidad en entornos modernos, pero también introduce riesgos significativos si no se gestiona correctamente. Los servicios de red como SSH, HTTP, y SNMP son esenciales para la administración, pero deben configurarse adecuadamente para evitar que se conviertan en vectores de ataque. Este capítulo se centra en las mejores prácticas para asegurar estos servicios y minimizar las posibilidades de compromiso.

Deshabilitación de servicios de administración en texto claro

Los servicios de administración en texto claro, como Telnet, HTTP y SNMP versiones 1 y 2c, transmiten información sin cifrar a través de la red. Esto los hace vulnerables a intercepciones por parte de atacantes que podrían capturar credenciales, configuraciones y otros datos sensibles.

Recomendaciones clave:

- Deshabilitar Telnet y HTTP: Telnet y HTTP son servicios que, aunque comunes, transmiten datos en texto claro. Es fundamental deshabilitarlos y utilizar alternativas cifradas como SSH y HTTPS.

Ejemplo de comando para deshabilitar Telnet:

line vty 0 4

transport input none

Ejemplo de Comando para Deshabilitar HTTP:

no ip http server

Actualizar SNMP a la versión 3: SNMP versiones 1 y 2c son inseguros porque envían las comunidades de lectura/escritura en texto claro. Es recomendable migrar a SNMP versión 3, que ofrece cifrado y autenticación.

Ejemplo de comando para deshabilitar SNMP v1/v2c:

no snmp-server community

no snmp-server host

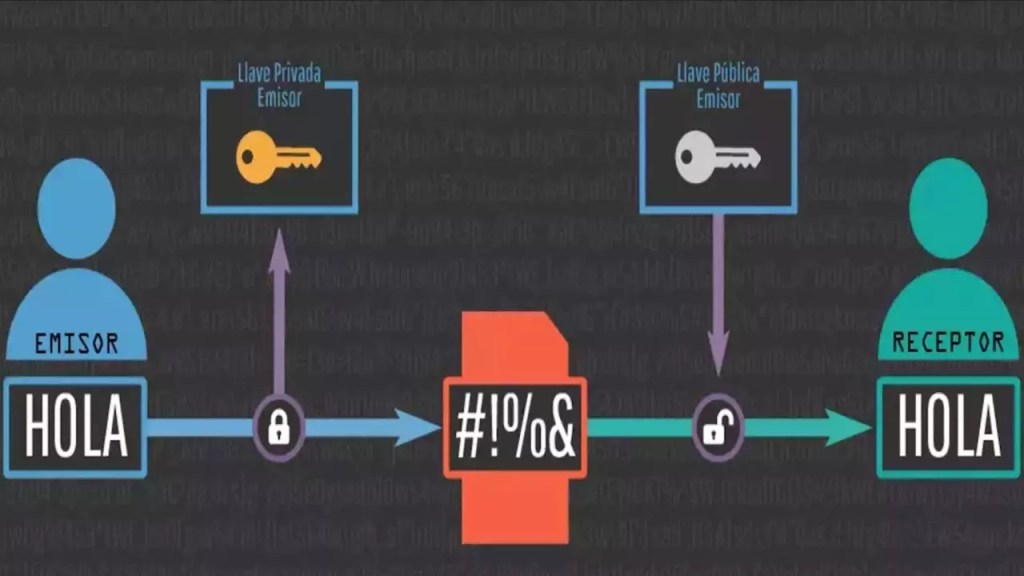

Garantizar una fortaleza adecuada de Cifrado

El uso de servicios cifrados no es suficiente si el cifrado utilizado es débil. Un cifrado con llaves pequeñas o algoritmos obsoletos puede ser vulnerado fácilmente por atacantes con suficientes recursos.

Prácticas recomendadas:

- Generación de llaves fuertes: Para servicios que requieren pares de llaves pública-privada, como SSH, se recomienda usar llaves de al menos 3072 bits para RSA o 256 bits para curvas elípticas (ECC).

- Ejemplo de comando para generar una llave RSA fuerte:

crypto key generate rsa modulus 3072 - Cifrado de sesiones con algoritmos aprobados: Configura los servicios para utilizar solo algoritmos de cifrado aprobados por estándares de seguridad (como CNSSP 15 o NIST SP 800-52).

Uso de protocolos seguros

Los protocolos que admiten retrocompatibilidad pueden ser vulnerables a ataques de «downgrade», donde un atacante fuerza al sistema a utilizar un protocolo más antiguo y menos seguro. Es crucial asegurar que solo se utilicen las versiones más seguras de los protocolos.

Recomendaciones clave:

- SSH Version 2: Configura los dispositivos para utilizar únicamente SSH versión 2, que es más seguro que la versión 1.

- Ejemplo de comando

ip ssh version 2 - TLS 1.2 o Superior: Para servicios HTTP seguros, configura los servidores para aceptar solo versiones modernas de TLS, como 1.2 o superior.

- Ejemplo de Comando para HTTPS:

ip http secure-server

Limitar el acceso a servicios

Cuantos más dispositivos puedan conectarse a los servicios de administración, mayor será el riesgo de explotación. Es esencial restringir el acceso a estos servicios únicamente a sistemas administrativos autorizados.

Acciones sugeridas:

- Configuración de listas de control de acceso (ACL): Usa ACLs para limitar qué dispositivos pueden conectarse a los servicios de administración. Aplica estas listas en los segmentos de red correspondientes.

- Ejemplo de comando para crear una ACL:

access-list 10 permit 192.168.1.0 0.0.0.255Ejemplo de comando para aplicar una ACL: line vty 0 4access-class 10 in

Establecimiento de un período de tiempo de inactividad aceptable

Un período de tiempo de inactividad sin cerrar una sesión puede dejar una ventana abierta para que un atacante tome el control de una sesión o cause un DoS. Configurar un tiempo de espera para las conexiones inactivas es una medida preventiva clave.

Recomendaciones clave:

- Configurar el tiempo de inactividad en conexiones: Establece un tiempo máximo de inactividad (5 minutos o menos) para todas las sesiones de administración remota.

- Ejemplo de comando para SSH:

ip ssh time-out 300 - Ejemplo de comando para las líneas VTY:

exec-timeout 5 0

Habilitación de TCP Keep-Alives

Los mensajes TCP Keep-Alive permiten que un dispositivo verifique el estado de una conexión inactiva. Esto ayuda a detectar la pérdida inadvertida de conexión y mitiga la posibilidad de que una sesión sea secuestrada.

Recomendaciones clave:

- Habilitar TCP Keep-Alives: Configura los dispositivos para enviar y recibir mensajes TCP Keep-Alive en todas las conexiones

- .Ejemplo de Comando:

service tcp-keepalives-inservice tcp-keepalives-out

Deshabilitación de conexiones salientes

Después de autenticarse en un dispositivo, un usuario podría iniciar conexiones a otros sistemas dentro de la red. Esta capacidad podría ser explotada por un atacante para moverse lateralmente a través de la red.

Acciones sugeridas:

- Deshabilitar conexiones salientes: Configura los dispositivos para que no permitan conexiones salientes desde las sesiones administrativas.

- Ejemplo de Comando:

line vty 0 4transport output none

Gestión de rutas e interfaces de Red

La correcta configuración y gestión de rutas e interfaces de red es crucial para la seguridad de la infraestructura. Las configuraciones inadecuadas pueden exponer la red a ataques que explotan la forma en que se enruta el tráfico, o cómo se manejan los puertos y las interfaces en los dispositivos. Este capítulo se centrará en las mejores prácticas para gestionar rutas, interfaces y puertos de manera segura.

Deshabilitación del enrutamiento de fuente IP

El enrutamiento de fuente IP es una característica que permite que un paquete especifique la ruta que debe seguir en la red. Aunque puede ser útil en ciertos escenarios, también puede ser explotado por atacantes para realizar ataques de tipo «man-in-the-middle» o para evadir controles de seguridad.

Recomendaciones clave:

- Deshabilitar el Enrutamiento de Fuente IP: Para proteger la red contra estos riesgos, es recomendable deshabilitar esta funcionalidad.

- Ejemplo de comando:

no ip source-route

Habilitación de la reversión de ruta Unicast (uRPF)

La función de Reversión de Ruta Unicast (uRPF) ayuda a prevenir ataques de suplantación de IP al asegurarse de que el tráfico entrante provenga de una ruta legítima. Es especialmente útil para proteger contra ataques de tipo «spoofing», donde un atacante falsifica la dirección IP de origen.

Prácticas recomendadas:

- Configurar uRPF en las Interfaces: Habilita uRPF en las interfaces del dispositivo que están expuestas a redes no confiables o públicas.

- Ejemplo de Comando:

ip verify unicast source reachable-via rx

Habilitación de la autenticación de enrutamiento

La autenticación de enrutamiento asegura que los protocolos de enrutamiento solo acepten actualizaciones de fuentes autorizadas. Esto evita que un atacante inserte rutas maliciosas en la tabla de enrutamiento, lo que podría desviar el tráfico o provocar una denegación de servicio.

Recomendaciones clave:

- Habilitar la autenticación de enrutamiento: Configura la autenticación en los protocolos de enrutamiento (como OSPF, BGP) para asegurar que las rutas provengan solo de fuentes confiables.

- Ejemplo de comando para OSPF:

router ospf 1area 0 authentication message-digest- Ejemplo de comando para BGP:

neighbor <IP_ADDRESS> password <PASSWORD>

Deshabilitación de trunking dinámico en interfaces

El trunking dinámico permite que las interfaces negocien automáticamente si deben actuar como un puerto de trunking (para pasar tráfico de múltiples VLANs) o no. Esto puede ser aprovechado por un atacante para insertar dispositivos no autorizados en una VLAN específica.

Prácticas recomendadas:

- Deshabilitar Trunking Dinámico: Configura manualmente las interfaces para que actúen solo como puertos de acceso o trunking según sea necesario, deshabilitando cualquier negociación automática.

- Ejemplo de comando:

interface <INTERFACE_NAME>switchport mode accessswitchport nonegotiate

Configuración de seguridad de puertos

La seguridad de puertos es una característica que permite restringir qué dispositivos pueden conectarse a un puerto específico en un switch. Esto ayuda a evitar que dispositivos no autorizados accedan a la red, limitando el número de direcciones MAC que pueden conectarse a un puerto.

Recomendaciones clave:

- Habilitar Seguridad de Puertos: Configura los puertos de los switches para permitir solo un número limitado de direcciones MAC, y para que los puertos se deshabiliten automáticamente si se detecta un dispositivo no autorizado.

- Ejemplo de Comando:

interface <INTERFACE_NAME>switchport port-securityswitchport port-security maximum 2switchport port-security violation shutdown

Deshabilitación de puertos no utilizados

Los puertos no utilizados en un switch o router pueden ser un vector de ataque si se dejan habilitados. Es una buena práctica deshabilitarlos hasta que sean necesarios, minimizando así la superficie de ataque.

Acciones sugeridas:

- Deshabilitar puertos no utilizados: Revisa regularmente los puertos en los dispositivos de red y deshabilita aquellos que no están en uso.

- Ejemplo de comando:

interface range <INTERFACE_RANGE>shutdown

Deshabilitación de la red de descubrimiento en Interfaces específicas

Protocolos como el Cisco Discovery Protocol (CDP) pueden exponer información valiosa sobre la topología de la red a un atacante que logre conectar un dispositivo no autorizado. Aunque útiles en algunas circunstancias, deberían deshabilitarse en interfaces que no lo requieran.

Prácticas recomendadas:

- Deshabilitar protocolos de descubrimiento: Desactiva CDP y otros protocolos similares en interfaces donde no son necesarios.

- Ejemplo de comando:

interface <INTERFACE_NAME>no cdp enable

Banners de notificación y consentimiento

Los banners de notificación y consentimiento son una medida de seguridad esencial que proporciona un aviso legal a los usuarios que intentan acceder a la red o a dispositivos específicos. Estos banners establecen expectativas sobre el uso autorizado y pueden ser un componente clave en la defensa contra accesos no autorizados. Este capítulo abordará la importancia de estos banners y ofrecerá guías para su implementación en dispositivos de red.

Importancia de los Banners de notificación

Los banners de notificación son textos que se presentan a los usuarios antes de que accedan a un dispositivo o red. Estos textos sirven para informar a los usuarios sobre las políticas de uso aceptable y para advertirles que sus actividades pueden ser monitoreadas y registradas.

Funciones clave de los Banners:

- Aviso legal: Los banners de notificación proporcionan un aviso claro de que el acceso al dispositivo o red está regulado y de que las actividades pueden ser monitoreadas. Esto puede ser fundamental para proteger a la organización en caso de actividades maliciosas o litigios.

- Disuasión de accesos no autorizados: Al informar a los usuarios de que sus acciones están siendo monitoreadas, los banners pueden disuadir a posibles atacantes o usuarios no autorizados de intentar acceder al sistema.

Componentes de un Banner efectivo

Un banner de notificación efectivo debe ser claro, conciso y cumplir con las regulaciones legales aplicables. A continuación, se detallan los componentes que deberían incluirse:

- Declaración de uso autorizado: Un mensaje claro de que el acceso está limitado a usuarios autorizados.

- Advertencia de monitoreo: Un aviso de que todas las actividades en el sistema pueden ser monitoreadas, registradas y revisadas.

- Consentimiento implícito: Al continuar con el acceso, el usuario implícitamente acepta las políticas de la organización y consiente ser monitoreado.

Ejemplo de Banner de notificación:

- ATENCIÓN: Este sistema es de uso exclusivo de usuarios autorizados. *

- Toda actividad es monitoreada y registrada. Al continuar, usted acepta estos *

- términos y consiente la supervisión. Si no está autorizado, abandone de *

- inmediato. *

Configuración de Banners en dispositivos de red

Los banners deben configurarse en todos los dispositivos de red críticos, como routers, switches y firewalls. A continuación, se presentan los pasos generales para configurar banners en dispositivos Cisco IOS, aunque la lógica es similar en otras plataformas.

Pasos para configurar un Banner de inicio de sesión:

- Acceder al modo de configuración:

- Desde el modo privilegiado, ingresa al modo de configuración global:

configure terminal

- Configurar el Banner de mensaje de inicio de sesión:

- Utiliza el comando

bannerpara configurar el mensaje que aparecerá antes del inicio de sesión: - banner login #

- ATENCIÓN: Este sistema es de uso exclusivo de usuarios autorizados.

- Toda actividad es monitoreada y registrada. Al continuar, usted acepta estos

- términos y consiente la supervisión. Si no está autorizado, abandone de inmediato.

- #

- Utiliza el comando

Configurar el Banner de mensaje MOTD (Message of the Day):

- Este comando se utiliza para mensajes que aparecen cada vez que un usuario inicia sesión.

- banner motd #

- Bienvenido al sistema. Tenga en cuenta que toda actividad es monitoreada.

- #

Guardar la configuración:

- Asegúrate de guardar la configuración para que los cambios persistan después de un reinicio.

- write memory

Cumplimiento legal y normativo

Es fundamental que los banners de notificación cumplan con las leyes y regulaciones aplicables en la jurisdicción donde se encuentra la organización. Los banners deben estar alineados con las políticas de privacidad, protección de datos y otras normativas relevantes.

Recomendaciones clave:

- Consulta con el departamento legal: Antes de implementar un banner, asegúrate de que ha sido revisado y aprobado por el departamento legal de la organización.

- Adaptación a regulaciones locales: Dependiendo del país o región, puede ser necesario adaptar el contenido del banner para cumplir con regulaciones específicas, como el RGPD en la Unión Europea.

Monitoreo y auditoría

El uso de banners de notificación no solo es una medida preventiva, sino que también facilita el monitoreo y la auditoría de las actividades en la red. Es importante que la organización tenga procesos claros para registrar y revisar la actividad en la red, especialmente cuando se trata de accesos a dispositivos críticos.

Prácticas recomendadas:

- Registro de accesos: Configura los dispositivos para registrar todos los intentos de acceso, exitosos y fallidos.

- Revisión regular: Establece un calendario regular para revisar los registros de acceso, en busca de patrones sospechosos o intentos de acceso no autorizados.

Conclusión y reflexiones finales.

A lo largo de este articulo, hemos explorado en detalle los aspectos críticos de la seguridad en infraestructuras de red, desde el diseño y la arquitectura de la red hasta la gestión de cuentas, la administración remota y la configuración segura de rutas e interfaces. La seguridad de la red no es una meta que se alcanza una sola vez, sino un proceso continuo que requiere atención constante, actualización y mejora.

Recapitulación de puntos clave

1. Fundamentos de la seguridad en la infraestructura de Red:

- La importancia de proteger las infraestructuras de red como base para la seguridad general de la organización.

- Introducción al modelo de seguridad Zero Trust, que asume que las amenazas pueden provenir tanto del interior como del exterior de la red.

2. Diseño y arquitectura de redes seguras:

- La implementación de múltiples capas de defensa, tanto en el perímetro como internamente, es esencial para proteger los recursos críticos de la red.

- La segmentación de la red, agrupando sistemas similares en subredes o VLANs, reduce el riesgo de movimiento lateral por parte de los atacantes.

3. Mantenimiento de la seguridad:

- La verificación de la integridad del software y las configuraciones es fundamental para prevenir la introducción de código malicioso.

- Mantener el software y los sistemas operativos actualizados es una defensa clave contra vulnerabilidades conocidas.

4. Autenticación, Autorización y Contabilidad (AAA):

- La implementación de servidores AAA centralizados mejora la seguridad al unificar la gestión de accesos y reducir la complejidad administrativa.

- Configurar correctamente la autenticación y la autorización garantiza que solo usuarios autorizados puedan realizar acciones críticas.

5. Administración de cuentas locales y contraseñas:

- El uso de nombres de usuario únicos y contraseñas complejas es vital para prevenir accesos no autorizados.

- La eliminación de cuentas innecesarias y el almacenamiento seguro de contraseñas son prácticas esenciales para mantener la seguridad.

6. Administración remota y servicios de Red:

- Deshabilitar servicios de administración en texto claro y configurar correctamente los protocolos cifrados protege la red contra intercepciones y ataques.

- Limitar el acceso a servicios y configurar tiempos de inactividad ayuda a reducir el riesgo de explotación.

7. Gestión de rutas e interfaces de red:

- Deshabilitar funciones no utilizadas, como el enrutamiento de fuente IP y el trunking dinámico, reduce la superficie de ataque.

- Configurar la seguridad de puertos y deshabilitar puertos no utilizados es crucial para prevenir la inserción de dispositivos no autorizados.

8. Banners de notificación y consentimiento:

- Implementar banners de notificación asegura que los usuarios sean conscientes de las políticas de uso y monitoreo, estableciendo una base legal para la protección de la red.

- Estos banners también actúan como un elemento disuasorio, reduciendo el riesgo de accesos no autorizados.

Nuevas vulnerabilidades y métodos de ataque emergen regularmente, lo que requiere que las organizaciones mantengan una vigilancia continua sobre sus infraestructuras de red. Esto incluye no solo la implementación de las mejores prácticas descritas en este libro, sino también la actualización continua de conocimientos y herramientas para enfrentar las amenazas emergentes.

Elementos clave para la vigilancia continua:

- Monitoreo y auditoría: Es fundamental que las organizaciones implementen procesos de monitoreo y auditoría continuos para detectar y responder a incidentes de seguridad en tiempo real.

- Actualización de conocimientos: Los profesionales de TI y seguridad deben mantenerse al día con las últimas tendencias y tecnologías en ciberseguridad para proteger eficazmente la infraestructura de red.

- Planes de respuesta a incidentes: Tener un plan de respuesta a incidentes bien definido y ensayado es esencial para mitigar los efectos de cualquier brecha de seguridad.

La seguridad en infraestructuras de red no es estática; debe evolucionar continuamente para adaptarse a nuevos desafíos y tecnologías. A medida que las organizaciones adoptan nuevas tecnologías, como la inteligencia artificial, el Internet de las cosas (IoT) y la computación en la nube, deberán revisar y ajustar sus estrategias de seguridad para garantizar que sus redes sigan siendo seguras.

Pasos para el futuro:

- Adopción de nuevas tecnologías: Evaluar e integrar nuevas tecnologías de seguridad que pueden ofrecer mejores protecciones, como soluciones basadas en inteligencia artificial para la detección de amenazas.

- Cultura de seguridad: Fomentar una cultura de seguridad dentro de la organización, donde todos los empleados, desde el nivel más bajo hasta la alta gerencia, comprendan la importancia de la seguridad de la red y sus roles en protegerla.

- Colaboración y compartición de información: Colaborar con otras organizaciones y participar en iniciativas de compartición de información para estar al tanto de las últimas amenazas y soluciones.

El éxito en la protección de la infraestructura de red no solo se mide por la ausencia de incidentes, sino también por la capacidad de la organización para anticiparse a las amenazas y responder rápidamente cuando ocurren. Al adoptar las mejores prácticas y mantenerse vigilante, las organizaciones pueden asegurar que sus redes sigan siendo resilientes frente a un panorama de amenazas cada vez más complejo.

Anexo

A.1 Glosario de Términos

- AAA (Autenticación, Autorización y Contabilidad): Proceso de seguridad para gestionar quién tiene acceso a la red, qué puede hacer y qué se registra sobre sus actividades.

- Zero Trust: Modelo de seguridad que asume que las amenazas pueden provenir tanto desde dentro como desde fuera de la red, y que requiere verificación continua en cada acceso.

- uRPF (Reversión de Ruta Unicast): Técnica para prevenir ataques de suplantación de IP al verificar que el tráfico entrante proviene de una ruta legítima.

Fuente: «Network Infrastructure Security Guide» – NSA