La transformación digital está revolucionando cada aspecto de la sociedad, pero con ello también aumenta la exposición a ciberamenazas. Desde las pequeñas empresas hasta las infraestructuras críticas de una nación, todas las organizaciones deben estar preparadas para enfrentar amenazas cibernéticas de múltiples formas. En este contexto, el Marco de Seguridad Cibernética (CSF) 2.0 del National Institute of Standards and Technology (NIST) emerge como una herramienta robusta que ayuda a las organizaciones a gestionar los riesgos de manera eficiente.

El CSF se introdujo por primera vez en 2014 con el propósito de proteger infraestructuras críticas en sectores como la banca, energía, telecomunicaciones y otros. No obstante, su utilidad ha trascendido más allá de esos sectores, y ahora es aplicado en empresas de todo tipo y tamaño. En 2024, el NIST lanzó la versión 2.0 de este marco, mejorando y actualizando sus funciones para adaptarse al entorno de ciberamenazas actual, que es más complejo, interconectado y global.

Este articulo se propone guiar a los lectores a través de los elementos más importantes del CSF 2.0, ofreciendo una comprensión detallada de sus seis funciones clave, cómo se implementa y su relación con otros marcos de gestión de riesgos.

Evolución del marco de seguridad cibernética del NIST.

El Marco de Seguridad Cibernética (CSF) fue desarrollado por el National Institute of Standards and Technology (NIST) en 2014 en respuesta a la creciente dependencia tecnológica de sectores clave en la infraestructura crítica de los Estados Unidos. Sectores como la energía, la banca, las telecomunicaciones y el transporte estaban especialmente vulnerables a ataques cibernéticos debido a la interconectividad de sus sistemas y la importancia de sus operaciones para el bienestar nacional. El gobierno de los Estados Unidos reconoció la necesidad de un marco estandarizado que guiara a estas industrias en la gestión de sus riesgos cibernéticos.

El objetivo inicial del CSF era proporcionar un conjunto claro de lineamientos para mejorar la postura de seguridad cibernética en organizaciones que gestionan infraestructuras críticas. Estas organizaciones, muchas de las cuales estaban sujetas a regulaciones específicas de ciberseguridad, necesitaban una metodología flexible para abordar los riesgos cibernéticos sin ser demasiado prescriptiva, lo que permitiría a las empresas adaptar el marco a sus necesidades específicas.

La flexibilidad del CSF 1.0.

Lo que hizo al CSF 1.0 particularmente exitoso desde el principio fue su flexibilidad. No se trataba de un conjunto rígido de reglas, sino de un marco que ofrecía guías generales para gestionar los riesgos cibernéticos. Permitía a las empresas identificar, evaluar y gestionar los riesgos a su manera, de acuerdo con su tamaño, sector y nivel de madurez en ciberseguridad. Este enfoque fue especialmente valioso para sectores más pequeños o no críticos, que también comenzaron a adoptar el CSF a medida que la amenaza cibernética se extendía más allá de las infraestructuras críticas.

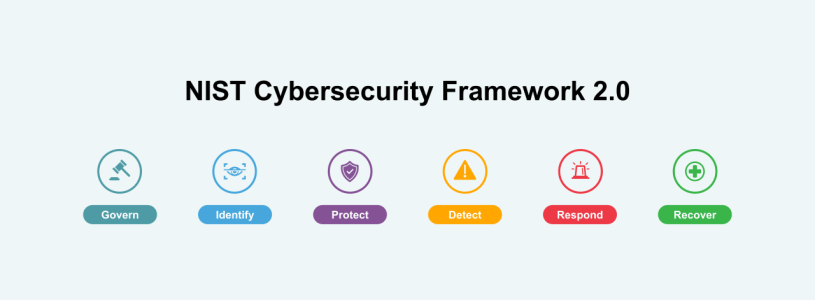

El CSF 1.0 introdujo cinco funciones clave: Identificar, Proteger, Detectar, Responder y Recuperar, que proporcionaban una metodología estructurada para gestionar los riesgos cibernéticos. Estas funciones ayudaron a las organizaciones a crear perfiles de seguridad y a mejorar sus capacidades defensivas de manera continua y organizada.

Motivaciones para la versión 2.0.

A medida que avanzaba la tecnología y evolucionaban las amenazas, el CSF necesitaba una actualización. Desde su lanzamiento en 2014, se observaron varios cambios significativos en el panorama de ciberseguridad, tales como:

- Aumento en la sofisticación de los ciberataques: Los ataques de ransomware, el espionaje industrial y los ataques a la cadena de suministro aumentaron en frecuencia y complejidad. Los cibercriminales comenzaron a dirigirse no solo a las grandes empresas e infraestructuras críticas, sino también a pequeñas y medianas empresas (PyMEs).

- Proliferación de tecnologías emergentes: La adopción de inteligencia artificial, el Internet de las Cosas (IoT) y la migración masiva hacia la nube aumentaron el número de superficies de ataque.

- Complejidad en la cadena de suministro: Las empresas dependían cada vez más de proveedores externos, lo que introdujo nuevas vulnerabilidades debido a la interconexión de sistemas y a la falta de control directo sobre los sistemas de terceros.

Frente a estos desafíos, el NIST reconoció la necesidad de revisar y ampliar el CSF para reflejar el panorama actual de riesgos. Así nació la versión 2.0 del CSF en 2024.

CSF 2.0: innovaciones y mejoras clave.

La versión 2.0 del Marco de Seguridad Cibernética no solo conservó la flexibilidad y escalabilidad que caracterizó a la versión original, sino que introdujo mejoras significativas para responder a los desafíos actuales en ciberseguridad:

- Inclusión de la función «Gobernar»: Una de las mejoras más significativas fue la adición de la función «Gobernar». En el CSF 1.0, la gobernanza de la ciberseguridad se abordaba de manera implícita dentro de otras funciones, como «Identificar». Sin embargo, en el CSF 2.0, la gobernanza se convirtió en una función independiente, lo que refleja la importancia creciente de establecer estructuras de gobernanza claras dentro de las organizaciones para gestionar los riesgos de ciberseguridad de manera efectiva. La función «Gobernar» cubre aspectos esenciales como:

- Enfoque multisectorial y global: Mientras que el CSF 1.0 se centraba principalmente en sectores críticos de infraestructura, el CSF 2.0 amplía su enfoque a todos los sectores de la economía. El NIST entendió que no solo las industrias críticas, como la energía o las telecomunicaciones, son vulnerables a ciberataques, sino que cualquier organización, independientemente de su tamaño o sector, puede ser objetivo. Esta evolución multisectorial refuerza el papel del CSF como un marco universal para la gestión de ciberseguridad. Además, la versión 2.0 se diseñó para ser más accesible a organizaciones de todo el mundo, reconociendo que el NIST se ha convertido en un referente global en términos de ciberseguridad. Esto ha llevado a una mayor interoperabilidad con otros marcos de seguridad internacionales y a la adopción global del CSF.

- Alineación con nuevas tecnologías y marcos: El CSF 2.0 también incorpora las lecciones aprendidas de otros marcos desarrollados por el NIST en los últimos años, como el Marco de Privacidad, el Marco de Desarrollo Seguro de Software, y el Marco de Inteligencia Artificial. Al integrar estos marcos y recursos, el CSF 2.0 ofrece una herramienta integral que ayuda a las organizaciones a gestionar riesgos asociados no solo a los ciberataques tradicionales, sino también a nuevas tecnologías y vulnerabilidades emergentes.

- Desarrollo seguro de software: Las empresas ahora pueden implementar prácticas de desarrollo seguro desde la concepción de sus productos tecnológicos, lo que reduce significativamente la posibilidad de introducir vulnerabilidades durante el desarrollo de software.

- Gestión de riesgos de Inteligencia Artificial: El uso generalizado de IA y algoritmos de aprendizaje automático ha planteado nuevos riesgos. El CSF 2.0 incorpora herramientas para gestionar las vulnerabilidades asociadas a la inteligencia artificial.

- Mejoras en la usabilidad: La versión 2.0 también incorpora plantillas y guías de implementación mejoradas, diseñadas para facilitar el uso del marco por organizaciones de todos los tamaños. Estas herramientas proporcionan ejemplos prácticos sobre cómo aplicar los principios del CSF en escenarios reales, lo que resulta especialmente útil para organizaciones más pequeñas que carecen de experiencia o recursos extensos en ciberseguridad.

Comparación entre CSF 1.0 y CSF 2.0.

El CSF 1.0 fue pionero en estructurar la ciberseguridad en torno a cinco funciones clave, brindando una metodología flexible para sectores críticos. Sin embargo, con la versión 2.0, el marco amplía su aplicabilidad a cualquier tipo de organización y añade mejoras significativas en su estructura:

- Gobernanza formalizada: Mientras que el CSF 1.0 insinuaba la importancia de la gobernanza, el CSF 2.0 introduce una función dedicada para la gestión de roles y responsabilidades en la ciberseguridad.

- Ampliación de enfoque: La versión original se centraba en sectores críticos, pero la versión 2.0 abarca todas las industrias, reconociendo que todas las organizaciones enfrentan riesgos cibernéticos.

- Atención a la cadena de suministro: El CSF 2.0 introduce la gestión de riesgos de terceros y proveedores como una prioridad, mientras que el CSF 1.0 no ofrecía una guía específica para esta área.

- Mayor usabilidad: El CSF 2.0 es más accesible, con herramientas de implementación más claras y ejemplos prácticos que facilitan su adopción.

Las seis funciones del CSF.

El Marco de Seguridad Cibernética (CSF) 2.0 se organiza en torno a seis funciones clave que representan un ciclo continuo y dinámico de actividades diseñadas para gestionar eficazmente los riesgos de ciberseguridad. Estas funciones son fundamentales para que las organizaciones comprendan, gestionen y mitiguen los riesgos cibernéticos en un entorno de amenazas cada vez más complejo. Cada función es interdependiente, lo que significa que deben implementarse de manera conjunta para garantizar una postura de seguridad sólida y resiliente.

Gobernar.

La función «Gobernar» es una de las principales innovaciones introducidas en la versión 2.0 del CSF. Antes de su inclusión, la gobernanza en ciberseguridad se trataba de manera dispersa en el marco, sin una estructura clara. La versión 2.0 reconoció la necesidad urgente de formalizar este aspecto, ya que una gobernanza débil puede desestabilizar cualquier esfuerzo de ciberseguridad, independientemente de cuán avanzadas sean las medidas técnicas implementadas.

Elementos clave de la función «Gobernar»:

- Definir un contexto organizacional claro: La función «Gobernar» establece que una organización debe comprender su contexto y entorno. Esto incluye no solo los aspectos técnicos de la ciberseguridad, sino también su alineación con los objetivos estratégicos y operacionales de la organización. El marco promueve una visión holística de la ciberseguridad, que debe ser considerada como una parte integral de la estrategia empresarial general.

- Gestión de riesgos en la cadena de suministro: Uno de los desafíos más críticos en ciberseguridad es la creciente interconexión con proveedores externos y terceros. La función «Gobernar» subraya la importancia de identificar y gestionar los riesgos que provienen de la cadena de suministro, tales como vulnerabilidades en software de terceros, hardware comprometido o la falta de controles de seguridad en los proveedores. Este enfoque ayuda a prevenir ataques dirigidos a través de puntos de entrada de terceros.

- Clarificación de roles y responsabilidades: Sin una estructura clara de roles, las organizaciones corren el riesgo de no responder eficazmente a los incidentes cibernéticos. El CSF 2.0 sugiere una clara delineación de responsabilidades para la gestión de riesgos, asegurando que todos los actores relevantes en la organización entiendan sus deberes y tengan las capacidades para desempeñarlos. Esto incluye no solo a los equipos técnicos, sino también a los líderes empresariales que deben tomar decisiones estratégicas sobre el riesgo.

Identificar

La función «Identificar» es la base sobre la cual se construye toda la estrategia de ciberseguridad. Sin una identificación clara de los activos críticos y las vulnerabilidades, es imposible gestionar eficazmente los riesgos. Esta función ayuda a las organizaciones a establecer un marco comprensivo para identificar sus recursos más valiosos y las amenazas potenciales a esos activos.

Elementos clave de la función «Identificar»:

- Activos críticos: El primer paso para cualquier programa de ciberseguridad es identificar los activos críticos de la organización. Estos pueden incluir hardware (servidores, dispositivos de red), software (sistemas operativos, aplicaciones críticas), datos sensibles (información financiera, propiedad intelectual), y otros recursos que son esenciales para las operaciones. La pérdida o compromiso de cualquiera de estos activos podría tener consecuencias desastrosas para la organización.

- Evaluación de riesgos: Una vez identificados los activos, la organización debe evaluar los riesgos asociados a ellos. Esto implica entender las vulnerabilidades inherentes a los sistemas y las amenazas que podrían explotarlas. Un ejemplo sería identificar que un servidor crítico no está actualizado con los últimos parches de seguridad, lo que lo hace vulnerable a ataques específicos. Esta evaluación debe ser continua, ya que los riesgos pueden cambiar rápidamente con el tiempo.

- Perfil de riesgo: Basado en la evaluación de riesgos, la organización puede crear un perfil de riesgo que le permita priorizar las amenazas más urgentes. Esto ayuda a asignar recursos de manera más eficiente, enfocando los esfuerzos en proteger los activos más críticos y reducir las vulnerabilidades más significativas.

Proteger.

Una vez que se ha identificado el contexto de ciberseguridad y los riesgos asociados, la función «Proteger» se centra en la implementación de controles de seguridad que salvaguarden los activos más críticos de la organización. Esta función está diseñada para reducir la probabilidad de un ataque y minimizar el daño en caso de que ocurra.

Elementos clave de la función «Proteger»:

- Gestión de identidades y control de acceso: Garantizar que solo los usuarios autorizados puedan acceder a los sistemas y datos sensibles es un aspecto esencial de la protección. La gestión de identidades implica la implementación de políticas de autenticación robustas, como contraseñas seguras, autenticación multifactor y control de accesos basado en roles. Esto limita el acceso a los sistemas a aquellos que realmente lo necesitan, reduciendo el riesgo de ataques internos o credenciales robadas.

- Protección de datos: La protección de la información es crucial para garantizar la integridad y confidencialidad de los datos. Las medidas incluyen el cifrado de datos sensibles, tanto en tránsito como en reposo, así como la implementación de copias de seguridad automáticas para asegurar la disponibilidad de los datos en caso de un ataque o una falla del sistema.

- Resiliencia de la infraestructura tecnológica: La resiliencia es un enfoque proactivo para asegurar que las infraestructuras críticas puedan soportar ataques sin fallar o, al menos, se recuperen rápidamente. Esto incluye redundancias en redes, servidores y sistemas, así como la implementación de tecnologías de seguridad como cortafuegos, sistemas de detección de intrusiones y medidas de prevención de ataques.

Detectar.

La función «Detectar» establece los mecanismos para identificar en tiempo real los intentos de intrusión o comportamientos anómalos que podrían indicar un ataque. Detectar a tiempo un incidente puede marcar la diferencia entre una contención rápida y un ciberataque devastador.

Elementos clave de la función «Detectar»:

- Monitoreo continuo de redes y sistemas: Las organizaciones deben implementar herramientas y sistemas que monitoreen continuamente el tráfico de red y los sistemas críticos en busca de señales de alerta o comportamientos anómalos. Las soluciones SIEM (Gestión de Información y Eventos de Seguridad) son un ejemplo de cómo se puede recopilar y analizar esta información en tiempo real.

- Análisis de eventos adversos: Cuando se detecta un comportamiento inusual, es crucial analizarlo de manera rápida y eficiente para determinar si representa una amenaza real. Esto puede incluir el análisis de registros, la correlación de eventos y la identificación de patrones que sugieran la presencia de malware, intentos de acceso no autorizado o actividades sospechosas.

Responder.

La capacidad de respuesta ante incidentes cibernéticos es esencial para mitigar el impacto de un ataque una vez que ha sido detectado. La función «Responder» proporciona los lineamientos para contener el incidente y reducir el daño a los sistemas y datos.

Elementos clave de la función «Responder»:

- Gestión de incidentes: Las organizaciones deben tener un plan de respuesta a incidentes bien definido que detalle cómo contener el ataque, proteger los activos afectados y mitigar el impacto en la operación del negocio. Este plan debe incluir equipos dedicados a la respuesta, como un equipo de Respuesta a Incidentes de Ciberseguridad (CSIRT), que coordinen la gestión del ataque desde la detección hasta la contención.

- Informes de incidentes: La comunicación es clave durante y después de un ataque. Los incidentes deben documentarse en su totalidad, desde la identificación inicial hasta la recuperación completa, y deben compartirse con las partes interesadas, tanto internas (empleados, gerentes) como externas (reguladores, clientes). Esto no solo ayuda a gestionar la reputación, sino que también garantiza el cumplimiento de las normativas.

Recuperar.

La función «Recuperar» se enfoca en restaurar los sistemas y operaciones normales después de un ciberataque. La rápida recuperación minimiza el tiempo de inactividad y ayuda a las organizaciones a volver a la normalidad.

Elementos clave de la función «Recuperar»:

- Restauración de sistemas afectados: Las organizaciones deben contar con planes de recuperación de desastres que cubran la restauración de sistemas y datos comprometidos. Esto puede incluir la restauración de copias de seguridad, la reintegración de sistemas comprometidos y la reconstrucción de infraestructura dañada.

- Mejora continua: Después de cada incidente, es crucial evaluar qué funcionó y qué no en la respuesta al ataque. Este análisis debe alimentar un proceso continuo de mejora que actualice los planes de seguridad, las políticas y las tecnologías para hacer frente a futuras amenazas de manera más efectiva.

Implementación del CSF 2.0.

Introducción al CSF 2.0.

Implementar el Marco de Ciberseguridad (CSF) 2.0 puede parecer una tarea monumental, especialmente para organizaciones pequeñas y medianas que pueden carecer de los recursos disponibles para las grandes corporaciones. Sin embargo, el CSF 2.0 está diseñado para ser flexible y escalable, adaptándose a las necesidades particulares de cada organización. Aqui abordare los pasos clave para la implementación efectiva del CSF 2.0, con un enfoque particular en la creación de perfiles organizativos y la gestión de niveles.

Creación de perfiles organizativos.

La creación de perfiles organizativos es un proceso esencial para evaluar el estado actual de la ciberseguridad y definir un perfil objetivo que la organización debe alcanzar. Este proceso se puede dividir en tres etapas fundamentales:

Identificación del estado actual.

- Evaluación de prácticas actuales: La primera etapa implica una evaluación exhaustiva de las prácticas actuales de ciberseguridad de la organización. Esto incluye la revisión de políticas, procedimientos, tecnologías implementadas y prácticas operativas. La evaluación debe considerar la eficacia de estas prácticas en la protección contra amenazas cibernéticas y en el cumplimiento de las normativas aplicables.

- Análisis de vulnerabilidades: Identificar y analizar las vulnerabilidades actuales, los incidentes previos de seguridad y las áreas de riesgo es crucial para comprender el estado actual de la ciberseguridad.

Definición del perfil objetivo.

- Objetivos de negocio: El perfil objetivo debe alinearse con los objetivos generales de negocio de la organización. Este perfil se establece en función de la visión de la ciberseguridad que la organización aspira a alcanzar y debe ser adaptado a los recursos disponibles.

- Metas de ciberseguridad: Definir metas claras y alcanzables en términos de protección de activos críticos, cumplimiento normativo y capacidad de respuesta ante incidentes.

Desarrollo del plan de acción.

- Identificación de brechas: El análisis comparativo entre el perfil actual y el perfil objetivo ayuda a identificar las brechas en las prácticas de ciberseguridad.

- Estrategias de mejora: Desarrollar un plan de acción para cerrar estas brechas, que puede incluir la implementación de nuevas tecnologías, la mejora de procesos existentes y la capacitación del personal.

- Implementación y seguimiento: Establecer un calendario para la implementación de las mejoras y un sistema de seguimiento para medir el progreso hacia el perfil objetivo.

Gestión de niveles de implementación.

El CSF 2.0 utiliza niveles de implementación para evaluar la madurez de las prácticas de ciberseguridad en una organización. Estos niveles proporcionan un marco para medir la evolución y la eficacia de las estrategias de ciberseguridad implementadas.

Niveles de implementación.

- Parcial: En este nivel, la organización gestiona los riesgos de manera reactiva. Las medidas de seguridad son ad hoc y no están integradas en un enfoque sistemático.

- Riesgo informado: La organización es consciente de los riesgos y comienza a aplicar estrategias para gestionarlos. Se empiezan a formalizar las políticas y procedimientos, aunque la implementación puede ser inconsistente.

- Repetible: Las prácticas de ciberseguridad están estandarizadas y se aplican de manera consistente en toda la organización. Las medidas de seguridad se basan en políticas formalizadas y se revisan regularmente.

- Adaptable: La organización tiene un enfoque proactivo y maduro para gestionar los riesgos. La ciberseguridad se integra en la cultura organizacional y se adapta de manera flexible a nuevas amenazas y cambios en el entorno.

Integración con otros marcos y recursos.

Introducción a la Integración del CSF 2.0.

Uno de los mayores beneficios del CSF 2.0 es su capacidad para integrarse con otros marcos y recursos desarrollados por el NIST y otras organizaciones. Esta integración permite a las organizaciones adoptar un enfoque holístico para la gestión de la ciberseguridad y la privacidad, optimizando el uso de recursos y garantizando un cumplimiento más eficaz de las normativas y estándares aplicables. En este apartado, exploraremos cómo el CSF 2.0 se interrelaciona con dos marcos clave: el Marco de Privacidad y el Marco de Inteligencia Artificial.

Integración con el marco de privacidad.

Objetivos del marco de privacidad.

El Marco de Privacidad del NIST proporciona directrices para proteger la privacidad y los datos personales, alineándose con regulaciones globales como el Reglamento General de Protección de Datos (GDPR). Este marco aborda aspectos críticos como la gestión de datos personales, el consentimiento del usuario y los derechos de privacidad.

Relación con el CSF 2.0

- Complementariedad: El CSF 2.0 y el Marco de Privacidad se complementan al abordar diferentes dimensiones de la protección de la información. Mientras que el CSF 2.0 se enfoca en la protección contra amenazas cibernéticas y la gestión de riesgos, el Marco de Privacidad se centra en la protección y gestión de datos personales.

- Integración de políticas: Las políticas y procedimientos definidos en el CSF 2.0 pueden ser ajustados para cumplir con los requisitos del Marco de Privacidad. Por ejemplo, las prácticas de gestión de riesgos y las medidas de seguridad del CSF 2.0 deben alinearse con los principios de privacidad establecidos en el Marco de Privacidad.

- Ejemplo de aplicación: Implementar controles de acceso y cifrado de datos del CSF 2.0 puede ayudar a cumplir con los requisitos de protección de datos personales del Marco de Privacidad. Asimismo, el monitoreo y la auditoría de datos en el CSF 2.0 pueden garantizar el cumplimiento continuo con las normativas de privacidad.

Integración con el marco de Inteligencia Artificial.

Objetivos del marco de Inteligencia Artificial.

El Marco de Inteligencia Artificial del NIST aborda los riesgos emergentes asociados con el uso de la inteligencia artificial, incluyendo la toma de decisiones automatizadas y los sesgos algorítmicos. Este marco proporciona directrices para garantizar que los sistemas de IA se diseñen y utilicen de manera segura y ética.

Relación con el CSF 2.0.

- Gestión de riesgos de IA: El CSF 2.0 puede integrarse con el Marco de Inteligencia Artificial para abordar los riesgos específicos asociados con la implementación de sistemas de IA. Esto incluye la evaluación de riesgos asociados con la seguridad de los sistemas de IA y la gestión de la privacidad de los datos procesados por estos sistemas.

- Desarrollo de controles: Los controles de seguridad y las prácticas de gestión de riesgos del CSF 2.0 deben adaptarse para abordar los desafíos específicos de la IA. Por ejemplo, se deben implementar medidas de protección para evitar sesgos en los algoritmos y garantizar la transparencia en la toma de decisiones automatizadas.

- Ejemplo de aplicación: Integrar las prácticas de evaluación y monitoreo del CSF 2.0 con las directrices del Marco de Inteligencia Artificial para asegurar que los sistemas de IA sean resistentes a ataques y funcionen de manera equitativa.

El papel de la cadena de suministro en la Ciberseguridad.

Introducción a la gestión de riesgos en la cadena de suministro.

La cadena de suministro se ha convertido en un componente crítico que puede influir significativamente en la postura de ciberseguridad de una organización. La función «Gobernar» del CSF 2.0 destaca la importancia de gestionar los riesgos de ciberseguridad en la cadena de suministro, dada la creciente dependencia de terceros y proveedores externos. Estos actores externos pueden introducir vulnerabilidades adicionales que deben ser identificadas y mitigadas adecuadamente.

Evaluación de proveedores.

Priorizar a los proveedores.

- Clasificación de proveedores: Las organizaciones deben clasificar a sus proveedores en función de su criticidad para el negocio. Los proveedores que tienen acceso a sistemas críticos o que manejan datos sensibles deben recibir una atención especial.

- Evaluación de riesgos: Antes de formalizar acuerdos con nuevos proveedores, es crucial realizar una evaluación de riesgos exhaustiva. Esta evaluación debe considerar la seguridad de la información, las prácticas de gestión de riesgos del proveedor y su historial en incidentes de ciberseguridad.

- Criterios de evaluación: Los criterios pueden incluir la solidez de las prácticas de ciberseguridad del proveedor, su capacidad de respuesta a incidentes, la implementación de controles de acceso y la conformidad con las regulaciones aplicables.

Métodos de evaluación.

- Auditorías y revisiones: Realizar auditorías periódicas y revisiones de los controles de seguridad del proveedor para asegurarse de que cumplan con los estándares acordados.

- Cuestionarios y autoevaluaciones: Utilizar cuestionarios de evaluación de riesgos y autoevaluaciones para recopilar información sobre las prácticas de ciberseguridad del proveedor.

- Evaluaciones de terceros: En algunos casos, puede ser necesario contratar evaluadores externos para realizar una evaluación imparcial de los riesgos asociados con los proveedores.

Integración de proveedores en los planes de Ciberseguridad.

Inclusión en los planes de respuesta a Incidentes.

- Participación en simulacros: Los proveedores deben ser incluidos en los planes de respuesta a incidentes y participar en simulacros para asegurar que estén preparados para colaborar en caso de un incidente de ciberseguridad.

- Protocolos de comunicación: Establecer protocolos claros para la comunicación y la colaboración durante y después de un incidente. Esto incluye la notificación de incidentes, la coordinación de la respuesta y la recuperación.

Integración en los planes de recuperación.

- Planificación conjunta: Desarrollar y revisar conjuntamente los planes de recuperación con los proveedores clave para garantizar que las estrategias de recuperación sean efectivas y coordinadas.

- Puntos de contacto: Designar puntos de contacto claros dentro de la organización y de los proveedores para gestionar la recuperación de manera eficiente.

- Acuerdos de nivel de servicio (SLA): Asegurarse de que los SLA incluyan cláusulas específicas sobre la ciberseguridad y la capacidad de recuperación de los proveedores.

Revisión y actualización continua.

- Revisiones regulares: Realizar revisiones periódicas de los acuerdos con proveedores y actualizar los planes de ciberseguridad en función de cambios en el entorno de riesgo y en la relación con los proveedores.

- Evaluaciones de cambios: Evaluar el impacto de cualquier cambio en los servicios o en la estructura del proveedor en los riesgos de ciberseguridad y ajustar los controles en consecuencia.

El Marco de Seguridad Cibernética (CSF) 2.0 del NIST se ha consolidado como una herramienta fundamental en la gestión de riesgos cibernéticos, ofreciendo a las organizaciones un enfoque estructurado y adaptable para protegerse contra las amenazas en constante evolución. Su diseño flexible y escalable permite que el CSF 2.0 sea implementado eficazmente en una amplia variedad de organizaciones, independientemente de su tamaño, sector o nivel de madurez en ciberseguridad.

Reflexiones sobre puntos claves, que hemos tratado:

Flexibilidad y aplicabilidad.

La flexibilidad del CSF 2.0 es uno de sus mayores activos. Está diseñado para adaptarse a las necesidades específicas de cada organización, permitiendo una personalización según los objetivos de negocio, el perfil de riesgo y los recursos disponibles. Esta adaptabilidad asegura que el marco pueda ser utilizado tanto por pequeñas empresas como por grandes corporaciones, así como por organizaciones en diversos sectores, desde la manufactura hasta el sector financiero y gubernamental.

- Escalabilidad: El CSF 2.0 ofrece una estructura que se puede escalar para cumplir con las necesidades cambiantes de las organizaciones a medida que crecen y evolucionan. Esto incluye la capacidad de ajustar las prácticas de seguridad y los controles en respuesta a nuevas amenazas y requisitos regulatorios.

- Adaptación a diferentes sectores: Al permitir la personalización del marco, el CSF 2.0 puede ser ajustado para abordar los riesgos específicos y las demandas regulatorias de diferentes sectores, asegurando que cada organización pueda desarrollar un enfoque de ciberseguridad que esté alineado con sus operaciones y objetivos estratégicos.

Integración con otros marcos.

La capacidad del CSF 2.0 para integrarse con otros marcos de seguridad y privacidad fortalece aún más su utilidad. La alineación con marcos adicionales, como el Marco de Privacidad y el Marco de Inteligencia Artificial, proporciona un enfoque cohesivo para la gestión de la ciberseguridad y la protección de la privacidad.

- Complementariedad: La integración del CSF 2.0 con otros marcos permite a las organizaciones abordar de manera integral los desafíos relacionados con la ciberseguridad y la privacidad, garantizando que se implementen controles y políticas coherentes en todas las áreas.

- Optimización de Recursos: Al utilizar el CSF 2.0 junto con otros marcos, las organizaciones pueden optimizar el uso de recursos, evitando duplicaciones y asegurando que las medidas de seguridad sean eficaces y eficientes.

Valor en la gestión de la cadena de suministro.

El enfoque del CSF 2.0 en la gestión de riesgos en la cadena de suministro resalta la importancia de proteger los puntos de contacto externos y asegurar que los proveedores y socios cumplan con los estándares de ciberseguridad. La integración de proveedores en los planes de ciberseguridad es crucial para una protección efectiva, dado que las vulnerabilidades en la cadena de suministro pueden tener un impacto significativo en la seguridad global de la organización.

- Prevención de riesgos: La evaluación y gestión de riesgos asociados con proveedores ayuda a prevenir brechas de seguridad y garantiza que las relaciones con terceros no comprometan la postura de ciberseguridad de la organización.

- Preparación y respuesta: Incluir a los proveedores en los planes de respuesta a incidentes y recuperación asegura una coordinación efectiva durante los incidentes de ciberseguridad y una recuperación rápida y eficiente.

Conclusión general.

El CSF 2.0 del NIST se establece como una herramienta robusta y versátil que proporciona un marco claro y flexible para la gestión de riesgos cibernéticos. Su capacidad para adaptarse a diferentes contextos organizacionales y su integración con otros marcos y recursos permiten a las organizaciones no solo protegerse contra amenazas actuales, sino también adaptarse a los desafíos futuros en un panorama de ciberseguridad en constante cambio. Adoptar y aplicar el CSF 2.0 no solo mejora la postura de ciberseguridad de una organización, sino que también refuerza su capacidad para alcanzar sus objetivos de negocio de manera segura y efectiva.

Fuente: https://csrc.nist.gov/pubs/cswp/29/the-nist-cybersecurity-framework-csf-20/final