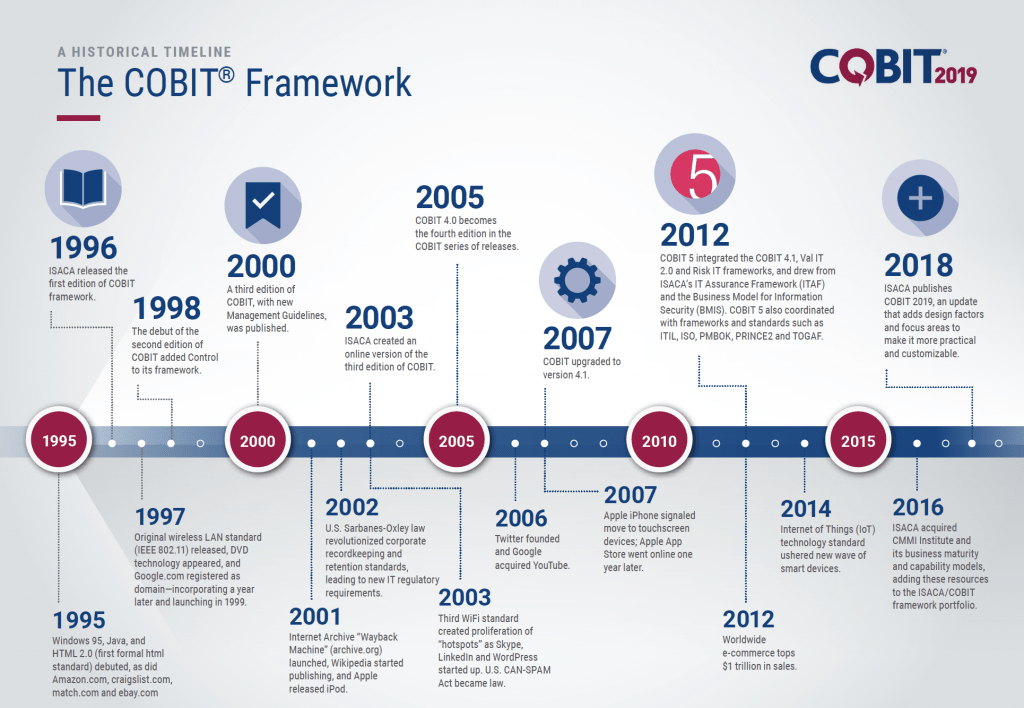

El gobierno de las Tecnologías de la Información y las Comunicaciones (TIC) es un componente esencial en el éxito de las organizaciones modernas. Garantizar que las TI estén alineadas con los objetivos empresariales es clave para alcanzar metas estratégicas, optimizar recursos y gestionar riesgos. El marco COBIT (Control Objectives for Information and related Technologies), es uno de los más reconocidos y aplicados para estructurar el gobierno de las TIC de forma eficiente.

COBIT no solo ofrece un marco teórico, sino también herramientas prácticas para que las organizaciones puedan evaluar y mejorar la gestión de sus tecnologías. El foco de COBIT es ayudar a las empresas a optimizar la inversión en TI, garantizar que las TIC apoyen las metas del negocio y manejar adecuadamente los riesgos y oportunidades asociados a la tecnología. A lo largo de este articulo, se analizarán los principios, estándares y metodologías del marco COBIT, destacando su relevancia en el contexto actual.

Normas y estándares de referencia para la gestión y gobierno de las TIC.

Las organizaciones enfrentan una complejidad cada vez mayor en la gestión de sus sistemas de información, impulsada por la necesidad de alinear sus estrategias tecnológicas con los objetivos del negocio, garantizar el cumplimiento normativo, y protegerse contra amenazas cada vez más sofisticadas. Dentro de este contexto, es crucial contar con marcos de referencia que no solo proporcionen directrices claras, sino que también sean compatibles con otros estándares internacionales, garantizando así una gestión integral y eficaz de las Tecnologías de la Información y la Comunicación (TIC).

COBIT (Control Objectives for Information and Related Technologies), en su última versión COBIT 2019, es ampliamente reconocido como uno de los marcos más completos para el gobierno y la gestión de las TIC. Su fortaleza radica no solo en su estructura bien definida de objetivos de control y procesos clave, sino también en su capacidad de integración con otras normativas y estándares de referencia que complementan su alcance, ampliando su aplicabilidad a nivel operativo y estratégico.

La capacidad de integración de COBIT: una herramienta holística.

Una de las características más importantes de COBIT es su capacidad para alinearse con otros marcos y estándares, particularmente aquellos centrados en áreas críticas de la gestión de las TIC, como el gobierno corporativo, la gestión de servicios y la seguridad de la información. Esta capacidad de integración es fundamental para las organizaciones que ya han adoptado otros marcos o que planean hacerlo, ya que les permite construir un entorno de gestión robusto y coherente, aprovechando las sinergias entre diferentes normativas.

A continuación, examinaremos algunos de los estándares clave que se complementan eficazmente con COBIT, proporcionando a las organizaciones una visión integral para la gestión de sus sistemas de información.

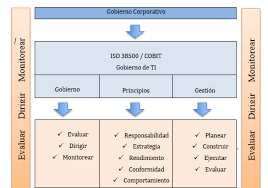

ISO/IEC 38500: gobierno corporativo de las TIC.

La norma ISO/IEC 38500 establece un marco para el gobierno corporativo de las TIC, proporcionando directrices a nivel de alta dirección sobre cómo deben ser gestionadas estas tecnologías para apoyar los objetivos estratégicos de la organización. En términos generales, ISO/IEC 38500 se centra en el gobierno corporativo, definiendo seis principios clave que los líderes deben seguir:

- Responsabilidad

- Estrategia

- Adquisición

- Desempeño

- Conformidad

- Comportamiento humano

Aunque estos principios no descienden a un nivel operativo detallado, son cruciales para orientar las decisiones estratégicas relacionadas con las TIC. Este enfoque complementa a COBIT, que por su parte proporciona un marco más granular y detallado sobre cómo implementar estas directrices a través de sus procesos y objetivos de control. Por ejemplo, mientras que ISO/IEC 38500 indica que la adquisición de tecnología debe alinearse con los objetivos de la organización, COBIT especifica cómo gestionar y controlar dicho proceso, detallando actividades de evaluación de riesgos, gestión de contratos y medición del desempeño.

En este sentido, ISO/IEC 38500 y COBIT son altamente complementarios. Mientras el primero proporciona la guía estratégica necesaria a nivel de junta directiva, el segundo ayuda a las unidades operativas a traducir esa estrategia en acciones concretas. Esta combinación permite que las organizaciones aseguren un enfoque integral, tanto en la toma de decisiones estratégicas como en la implementación operativa de políticas de TIC.

ITIL: Gestión de servicios de TI.

El marco ITIL (Information Technology Infrastructure Library) es el estándar de facto en la gestión de servicios de TI (ITSM). Su enfoque está en la provisión eficiente de servicios de TI de alta calidad, garantizando que estos servicios se alineen con las necesidades del negocio. ITIL define un ciclo de vida del servicio que incluye etapas como:

- Estrategia del servicio.

- Diseño del servicio.

- Transición del servicio.

- Operación del servicio.

- Mejora continua del servicio.

COBIT e ITIL se complementan estrechamente en la gestión de las TIC. Mientras que ITIL aborda específicamente la calidad y eficiencia de los servicios de TI, COBIT proporciona un marco más amplio para la gobernanza y el control general del entorno TIC. La integración de ambos marcos permite a las organizaciones no solo asegurarse de que sus servicios sean eficientes, sino también de que estén gobernados y controlados de manera efectiva.

Por ejemplo, en la fase de Operación del servicio de ITIL, se describen procesos como la gestión de incidentes y la gestión de problemas, los cuales aseguran que los servicios de TI funcionen sin interrupciones. Aquí es donde COBIT puede complementar con sus objetivos de control, garantizando que existan mecanismos de auditoría y monitoreo adecuados para evaluar la efectividad de dichos procesos, y que se mantengan alineados con los controles de riesgos generales de la organización.

Además, la implementación conjunta de ITIL y COBIT permite a las organizaciones abordar la mejora continua de sus servicios de TI dentro de un marco de gobierno más amplio. Mientras que ITIL promueve una mejora continua de los servicios desde un punto de vista operativo, COBIT permite establecer objetivos de control claros y mecanismos de evaluación que garantizan que estas mejoras se realicen dentro del marco de gobernanza de toda la organización.

ISO/IEC 27001: Gestión de la seguridad de la información.

La norma ISO/IEC 27001 establece los requisitos para la implementación, operación, monitoreo y mejora continua de un Sistema de Gestión de la Seguridad de la Información (SGSI). Este estándar se centra en la protección de la confidencialidad, integridad y disponibilidad de la información, abordando áreas clave como la gestión de riesgos, las políticas de seguridad, y los controles de acceso.

Al combinar COBIT con ISO/IEC 27001, las organizaciones pueden integrar de manera efectiva la gestión de la seguridad de la información en su marco de gobierno general de las TIC. Mientras ISO/IEC 27001 se enfoca en asegurar que los sistemas de información cumplan con los requisitos de seguridad a través de la implementación de controles específicos, COBIT proporciona una visión más amplia y un marco de control que permite gestionar y monitorear estos controles dentro del contexto de los objetivos estratégicos de la organización.

Por ejemplo, el control A.12.4 de ISO/IEC 27001 describe la necesidad de monitorear eventos de seguridad. COBIT expande este concepto al proporcionar directrices adicionales sobre cómo monitorear el rendimiento y la conformidad de todos los sistemas TIC, no solo en términos de seguridad, sino también en relación con la eficiencia operativa, el control de costos y la alineación con los objetivos empresariales.

Sinergia de los marcos en la ciberseguridad corporativa.

El verdadero valor de COBIT radica en su capacidad de integrarse con estos marcos y normas, creando un entorno cohesivo en el que las organizaciones pueden gestionar de manera integral tanto los riesgos operativos como estratégicos. Para los expertos en ciberseguridad, la adopción de COBIT junto con ISO/IEC 27001, ITIL, e ISO/IEC 38500 proporciona una infraestructura sólida no solo para la gobernanza y la gestión de la seguridad de la información, sino también para asegurar que todos los aspectos de las TIC estén alineados con las metas estratégicas de la organización.

Al integrar estos marcos, las organizaciones pueden asegurarse de que sus sistemas de ciberseguridad no solo sean eficientes, sino también auditables, escalables y, lo más importante, alineados con los objetivos generales del negocio. De esta forma, COBIT actúa como el esqueleto que conecta los diferentes órganos normativos, permitiendo que la organización funcione de manera fluida y coherente en su gestión de las TIC.

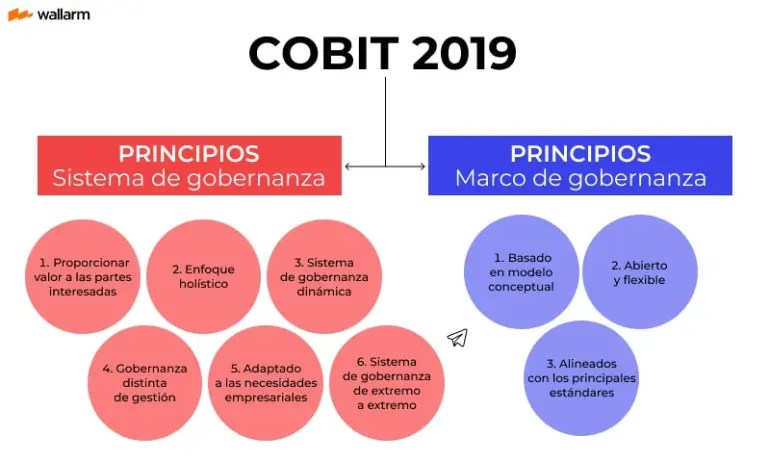

Principios de COBIT 5.

COBIT 5 se construye sobre cinco principios fundamentales que permiten a las organizaciones gestionar sus TIC de manera eficiente y efectiva. Estos principios son universales y aplicables a cualquier organización, independientemente de su tamaño o sector.

En el ámbito de la ciberseguridad y la gestión de tecnologías de la información (TIC), la estructura de gobernanza y gestión es crítica para asegurar que las organizaciones no solo protejan sus activos digitales, sino que también generen valor a partir de ellos. COBIT 5 (Control Objectives for Information and Related Technologies) surge como una solución robusta para este desafío, consolidando una serie de principios que aseguran una implementación coherente y alineada con los objetivos empresariales.

1. Satisfacer las necesidades de las partes interesadas.

En el corazón de cualquier iniciativa organizacional debe estar el objetivo de generar valor, y COBIT 5 coloca este principio como una prioridad central. La satisfacción de las partes interesadas implica una delicada balanza entre tres factores fundamentales: la obtención de beneficios, la gestión de riesgos y la utilización eficaz de los recursos. Para los expertos en ciberseguridad, esto significa que cada decisión, cada inversión en tecnología y cada implementación debe ser evaluada no solo desde una perspectiva técnica, sino también considerando su impacto en la creación de valor para los usuarios finales, los accionistas y cualquier otra parte interesada clave.

La gobernanza de las TIC debe ser capaz de responder a diferentes expectativas, a menudo conflictivas, como la necesidad de aumentar la seguridad sin sacrificar la usabilidad o la velocidad de implementación. Así, este principio guía a las organizaciones hacia un enfoque de gestión de riesgos proactivo, que no sólo responde a incidentes de ciberseguridad, sino que los previene activamente mientras maximiza los retornos tecnológicos.

2. Cubrir la empresa de extremo a extremo.

COBIT 5 enfatiza que la gobernanza de las TIC no es un área aislada o un silo dentro de una organización. En lugar de enfocarse únicamente en los departamentos de TI, este principio establece que la gobernanza debe abarcar todas las áreas de la organización, ya que las decisiones de TI afectan transversalmente a todas las funciones corporativas. Para los profesionales en ciberseguridad, este principio es crucial, ya que los riesgos no se limitan a los sistemas digitales o las redes. Las vulnerabilidades pueden surgir en cualquier departamento, ya sea en la forma en que se manejan los datos por parte de Recursos Humanos, las políticas de acceso de la alta gerencia o incluso en los acuerdos de proveedores externos.

Este enfoque integral exige que la ciberseguridad sea vista como un tema de gobernanza organizacional general, no solo como una cuestión técnica. La seguridad debe estar incorporada en la estrategia global, lo que significa que las decisiones tecnológicas y de seguridad impactarán de forma directa en todas las áreas de negocio.

3. Aplicar un marco de referencia único integrado.

El ecosistema de ciberseguridad y TIC está lleno de normas, estándares y marcos que buscan ofrecer directrices para la gestión eficaz. Entre los más reconocidos están ITIL, ISO/IEC 27001 e ISO/IEC 38500, cada uno con su propio enfoque. COBIT 5, sin embargo, ofrece un marco unificador que alinea todos estos enfoques en una estructura coherente. Para los expertos en ciberseguridad, este principio permite una mayor simplicidad y claridad a la hora de implementar políticas y controles, ya que no es necesario navegar entre múltiples marcos con enfoques dispares.

El valor de esta integración es doble: no solo ayuda a evitar duplicidades y la fragmentación de esfuerzos, sino que también asegura que las organizaciones mantengan una visión clara y consolidada de sus capacidades de gobernanza y gestión de TIC. A nivel práctico, esto implica que se puede integrar un marco de ciberseguridad como ISO 27001 con las mejores prácticas de ITIL para la gestión de servicios, optimizando tanto la seguridad como la eficiencia operativa.

4. Hacer posible un enfoque holístico.

Uno de los aspectos más potentes de COBIT 5 es su enfoque holístico. En lugar de centrarse solo en procesos o herramientas tecnológicas, COBIT 5 toma en cuenta un conjunto de «catalizadores» que impulsan la gobernanza efectiva. Estos incluyen políticas y procedimientos, estructuras organizativas, cultura y comportamientos, información, servicios y aplicaciones, personas, habilidades y competencias. Para los expertos en ciberseguridad, esto es fundamental, ya que una buena seguridad no se logra únicamente mediante la implementación de tecnología, sino que depende de la interacción de múltiples elementos.

El enfoque holístico reconoce que los seres humanos, las estructuras organizativas y los procesos juegan un papel tan importante como la tecnología en la protección de los activos informáticos. Desde la perspectiva de la ciberseguridad, este principio subraya la necesidad de contar con una estrategia completa que aborde desde la concienciación y capacitación del personal hasta la optimización de los procesos y la implementación de herramientas tecnológicas avanzadas.

5. Separar gobierno de gestión.

Una de las contribuciones más significativas de COBIT 5 es la clara distinción entre las actividades de gobierno y las de gestión. El gobierno es responsabilidad de los niveles más altos de la organización, como el consejo de administración, y su función principal es establecer la dirección estratégica, supervisar el desempeño y asegurar que los riesgos estén bajo control. La gestión, por otro lado, está a cargo de los ejecutivos y gerentes operativos, quienes son responsables de la implementación de los planes y políticas establecidas por el gobierno.

Para los expertos en ciberseguridad, esta distinción es vital para evitar confusiones de roles y responsabilidades, especialmente en tiempos de crisis. Por ejemplo, en caso de una brecha de seguridad significativa, los ejecutivos de la organización deben tener claro que su papel es gestionar la respuesta y la mitigación, mientras que el consejo de administración debe enfocarse en evaluar el impacto estratégico de la brecha y ajustar la gobernanza en consecuencia.

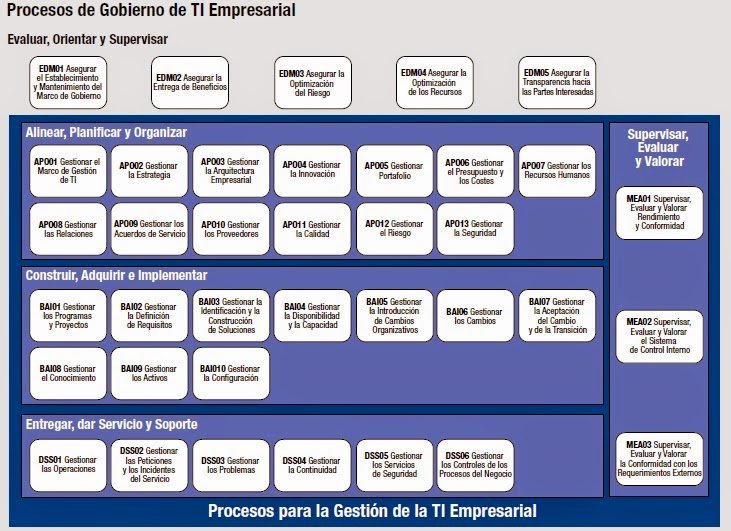

Implementación del gobierno de las TIC.

La implementación efectiva del gobierno de las TIC bajo el marco de COBIT 5 requiere un enfoque estratégico y sistemático que asegure que las inversiones en tecnologías de la información no solo apoyen los objetivos de la organización, sino que también optimicen el uso de recursos, minimicen los riesgos y maximicen el valor. Este proceso de implementación no es lineal, sino que sigue un ciclo de vida que facilita la continua evaluación y adaptación de las soluciones tecnológicas implementadas para garantizar su relevancia a lo largo del tiempo.

Ciclo de vida de la implementación de COBIT 5.

El ciclo de vida de la implementación de COBIT 5 puede dividirse en seis fases clave, las cuales son aplicables a cualquier tipo de organización, independientemente de su tamaño o industria. Estas fases permiten a las organizaciones alinear sus capacidades tecnológicas con las demandas empresariales, gestionando eficazmente el cambio y garantizando la sostenibilidad de las soluciones TIC a largo plazo.

1. Identificación de las necesidades empresariales y evaluación del contexto.

El punto de partida para implementar un gobierno de las TIC sólido es la comprensión profunda de las necesidades empresariales y la evaluación del entorno organizacional. Esta fase implica una evaluación detallada de los objetivos estratégicos, los riesgos empresariales y las oportunidades tecnológicas. Para los expertos en ciberseguridad, este paso es vital, ya que permite identificar las áreas críticas que requieren una mayor atención en términos de protección de datos, gestión de riesgos tecnológicos y cumplimiento normativo.

Una evaluación integral del contexto organizacional también incluye la identificación de las partes interesadas y el análisis de las expectativas y requisitos regulatorios, lo cual asegura que las decisiones de gobierno se ajusten a las necesidades tanto internas como externas. Este diagnóstico temprano es crucial para definir claramente el alcance del proyecto de gobierno de TIC, alineando los objetivos técnicos con los objetivos de negocio.

2. Creación de un caso de negocio.

La siguiente fase en la implementación del gobierno de TIC según COBIT 5 es la elaboración de un caso de negocio sólido que justifique las inversiones en tecnología. Este caso de negocio debe resaltar no solo los beneficios esperados, sino también los costos, riesgos y desafíos asociados con la implementación de soluciones TIC.

En este punto, los expertos en ciberseguridad juegan un rol clave al asegurar que el caso de negocio contemple las amenazas actuales y emergentes, el marco regulatorio en materia de protección de datos y los controles necesarios para mitigar vulnerabilidades. El caso de negocio debe estar alineado con la estrategia de gestión de riesgos de la organización, demostrando cómo las inversiones en seguridad y tecnología impactan directamente en la reducción de riesgos operacionales y de reputación, así como en la mejora de la resiliencia organizativa.

3. Planificación de la solución.

Una vez que se justifica la inversión, la siguiente fase es planificar la solución. Aquí se definen las iniciativas específicas que se llevarán a cabo, los recursos necesarios, los roles y responsabilidades, y el cronograma para su implementación. COBIT 5 proporciona un marco claro para estructurar esta planificación, asegurando que los elementos de gobierno y gestión de las TIC estén integrados en toda la organización.

En el contexto de ciberseguridad, la planificación debe incluir medidas claras para abordar la gestión de riesgos, como la implementación de controles de acceso, la encriptación de datos sensibles, la supervisión continua de las amenazas y la creación de protocolos de respuesta ante incidentes. Es fundamental también contemplar la capacitación del personal en buenas prácticas de seguridad, pues el factor humano sigue siendo uno de los principales vectores de ataque.

4. Implementación de la solución.

La fase de implementación es donde se ponen en práctica las estrategias y soluciones planificadas. En este punto, las políticas y los procesos de gobernanza se traducen en soluciones tangibles que deben alinearse con los objetivos de la organización. La implementación de las TIC bajo COBIT 5 se caracteriza por un enfoque integral que abarca tanto los aspectos técnicos como organizativos.

Los profesionales en ciberseguridad juegan un papel vital en esta fase, asegurándose de que se establezcan controles robustos y que las soluciones tecnológicas implementadas cumplan con los estándares de seguridad previamente definidos. Aquí, la automatización de procesos críticos, el monitoreo en tiempo real de las amenazas y la implementación de sistemas de protección avanzada, como firewalls y sistemas de detección de intrusos (IDS), son esenciales para mantener la infraestructura segura.

5. Monitoreo y evaluación continua

Una vez que las soluciones han sido implementadas, la organización debe monitorear continuamente su desempeño y evaluar su efectividad en relación con los objetivos empresariales. COBIT 5 proporciona una estructura de indicadores clave de rendimiento (KPIs) y de cumplimiento (KRIs) que permiten a las organizaciones medir el éxito de las soluciones implementadas y realizar ajustes cuando sea necesario.

Para los expertos en ciberseguridad, el monitoreo continuo es crucial. La naturaleza dinámica de las amenazas de seguridad requiere que las soluciones sean adaptables y que se actualicen regularmente. La implementación de un sistema de gestión de incidentes y una plataforma de monitoreo de eventos de seguridad (SIEM) puede ayudar a las organizaciones a detectar anomalías y responder rápidamente a posibles amenazas.

6. Sostenibilidad y mejora continua.

El ciclo de vida de la implementación del gobierno de TIC no termina con la implementación. COBIT 5 resalta la importancia de la sostenibilidad a largo plazo, lo que significa que las soluciones deben mantenerse, mejorarse y adaptarse a medida que las necesidades de la organización cambian y evolucionan.

Asegurar la sostenibilidad implica no solo mantener las soluciones tecnológicas, sino también revisar periódicamente las políticas y procesos, realizar auditorías de cumplimiento y actualizar los controles de seguridad. La ciberseguridad es un campo en constante evolución, por lo que es fundamental que las organizaciones continúen invirtiendo en la actualización de sus capacidades de defensa para anticiparse a las nuevas amenazas y cumplir con las normativas emergentes.

Administración del riesgo en el marco de COBIT 5.

En el contexto de la ciberseguridad y el gobierno de las tecnologías de la información (TIC), la gestión del riesgo es un elemento esencial que permite a las organizaciones proteger sus activos digitales y minimizar el impacto de incidentes adversos. COBIT 5 proporciona un enfoque estructurado y sistemático para identificar, evaluar y mitigar los riesgos relacionados con las TIC, integrando esta administración dentro del marco más amplio de la gobernanza empresarial. El propósito principal es asegurar que los riesgos sean gestionados de manera proactiva y que las organizaciones logren un equilibrio adecuado entre protección, rentabilidad y eficiencia operativa.

1. Identificación de amenazas y vulnerabilidades

El primer paso clave en la administración del riesgo bajo COBIT 5 es la identificación de las amenazas que enfrentan los sistemas de información. Las amenazas pueden provenir de diversas fuentes, como ataques cibernéticos, fallos tecnológicos, errores humanos o desastres naturales. Para los profesionales de ciberseguridad, esto implica una vigilancia constante del entorno tecnológico y la evaluación de posibles vectores de ataque que puedan comprometer la integridad, disponibilidad o confidencialidad de los datos.

La identificación de vulnerabilidades es igualmente crucial. Las vulnerabilidades son debilidades inherentes en los sistemas o procesos de la organización que pueden ser explotadas por amenazas externas o internas. En esta fase, las herramientas como el análisis de vulnerabilidades, las auditorías de seguridad y las pruebas de penetración se vuelven fundamentales para detectar deficiencias en la infraestructura tecnológica y las políticas de seguridad.

En COBIT 5, la identificación de amenazas y vulnerabilidades se vincula estrechamente con el principio de «Satisfacer las necesidades de las partes interesadas». Los riesgos que se identifican deben tener en cuenta cómo afectan a las diferentes partes interesadas de la organización, ya sean clientes, empleados, proveedores o reguladores.

2. Evaluación del riesgo.

La siguiente fase en la administración del riesgo es la evaluación detallada de los riesgos identificados, lo cual implica cuantificar el nivel de riesgo en función de la probabilidad de ocurrencia de un evento adverso y el impacto potencial que tendría sobre la organización. Para ello, COBIT 5 sugiere el uso de metodologías reconocidas para la evaluación del riesgo, como el análisis cualitativo y cuantitativo, que permiten priorizar los riesgos en función de su gravedad.

En este contexto, se evalúan tanto los riesgos inherentes (aquellos que existen antes de la implementación de controles) como los riesgos residuales (los que permanecen después de que se han aplicado las medidas de mitigación). Esta evaluación proporciona a los responsables de la ciberseguridad y la gobernanza una visión clara sobre los puntos críticos que requieren mayor atención y recursos.

Para una organización que sigue el marco COBIT 5, la evaluación del riesgo debe alinearse con los objetivos estratégicos del negocio, considerando no solo los impactos financieros, sino también aquellos relacionados con la reputación, el cumplimiento normativo y la continuidad operativa.

3. Definición e implementación de controles.

Una vez que los riesgos han sido evaluados, COBIT 5 proporciona un enfoque estructurado para la definición e implementación de controles que reduzcan los riesgos a un nivel aceptable. Estos controles se dividen generalmente en tres categorías: organizativos, técnicos y documentales.

- Controles organizativos: Estos incluyen políticas de seguridad, planes de gestión de riesgos y la creación de estructuras organizativas claras que definan roles y responsabilidades. Por ejemplo, la asignación de un CISO (Chief Information Security Officer) o la formación de un comité de seguridad de la información es un control organizativo que ayuda a gestionar el riesgo a nivel estratégico.

- Controles técnicos: Los controles técnicos incluyen la implementación de firewalls, sistemas de detección de intrusos (IDS), cifrado de datos, autenticación multifactorial y otras herramientas que protegen directamente la infraestructura tecnológica. Estos controles son vitales para prevenir ataques cibernéticos y proteger los activos de información de la organización.

- Controles documentales: Estos incluyen la creación de manuales de procedimientos, políticas de uso aceptable, planes de respuesta ante incidentes y auditorías regulares. La documentación formal asegura que todas las medidas de seguridad estén claramente definidas y que los procedimientos sean replicables y auditable.

La correcta implementación de estos controles permite reducir los riesgos a niveles aceptables, en concordancia con la estrategia de gestión de riesgos definida por la organización. Además, COBIT 5 subraya la necesidad de que estos controles se revisen y ajusten periódicamente para adaptarse a la evolución de las amenazas y los cambios en el entorno organizativo.

4. Monitoreo y respuesta continua.

El proceso de administración del riesgo no se detiene con la implementación de controles. COBIT 5 promueve una supervisión continua para asegurar que los riesgos se gestionen eficazmente y que los controles implementados funcionen como se espera. Esto implica la instalación de sistemas de monitoreo continuo, como plataformas de gestión de eventos e información de seguridad (SIEM), que pueden detectar patrones inusuales o comportamientos anómalos que podrían indicar un incidente de seguridad.

Además, debe existir un plan de respuesta ante incidentes bien definido, que especifique los pasos a seguir en caso de que ocurra una brecha de seguridad o un fallo en los controles. Este plan debe incluir mecanismos para contener el incidente, mitigar sus efectos, investigar las causas y restaurar los sistemas afectados. Para los expertos en ciberseguridad, un enfoque ágil y bien estructurado en la respuesta ante incidentes es crucial para minimizar el impacto de los eventos adversos.

5. Revisión y mejora continua.

Finalmente, COBIT 5 insiste en la necesidad de un enfoque de mejora continua en la administración del riesgo. A medida que el entorno tecnológico y las amenazas evolucionan, los controles y las políticas de seguridad también deben adaptarse. Las auditorías periódicas, las revisiones de cumplimiento normativo y los ejercicios de simulación de incidentes ayudan a identificar posibles áreas de mejora y a refinar la estrategia de gestión de riesgos.

Medición del desempeño en el marco de COBIT 5.

La medición del desempeño es un componente fundamental del gobierno de las tecnologías de la información (TIC) en cualquier organización. Solo a través de mecanismos de medición efectivos se puede asegurar que las inversiones en TIC están alineadas con los objetivos estratégicos de la empresa y están generando el valor esperado. COBIT 5 enfatiza la necesidad de contar con un enfoque estructurado para medir y evaluar continuamente el rendimiento de los procesos, servicios y recursos tecnológicos.

1. La importancia de la medición del desempeño.

La medición del desempeño es clave para obtener visibilidad sobre el progreso hacia los objetivos empresariales, identificar áreas de mejora y garantizar que los recursos tecnológicos se estén utilizando de manera eficiente. Este enfoque permite a las organizaciones adoptar decisiones informadas y basadas en datos, facilitando una mejor gestión de los riesgos, la optimización de los recursos y la mejora continua.

El gobierno de las TIC no solo implica la implementación de controles y políticas, sino también la evaluación constante de si esos mecanismos están funcionando como se espera. Por ejemplo, una inversión en ciberseguridad debe evaluarse no solo en función de su implementación, sino también en cómo está mitigando efectivamente las amenazas y protegiendo los activos críticos de la organización.

2. Balanced Scorecard (BSC) como herramienta de medición.

COBIT 5 recomienda el uso de herramientas como el Balanced Scorecard (BSC) para facilitar la medición del desempeño en las TIC. El BSC es un marco de gestión del rendimiento que traduce la estrategia empresarial en un conjunto de objetivos medibles desde cuatro perspectivas: financiera, clientes, procesos internos y aprendizaje y crecimiento. Al aplicar el BSC a las TIC, las organizaciones pueden evaluar el desempeño de sus inversiones tecnológicas en relación con estos mismos criterios.

a) Perspectiva financiera.

Esta perspectiva mide el impacto financiero de las inversiones en TIC, analizando cómo las iniciativas tecnológicas contribuyen a la rentabilidad, la reducción de costos y la eficiencia operativa. Por ejemplo, una implementación exitosa de un sistema de gestión de ciberseguridad debe demostrar no solo la reducción de riesgos, sino también cómo dicha reducción impacta positivamente en los costos asociados con la gestión de incidentes o interrupciones del negocio.

b) Perspectiva de los clientes.

La perspectiva de los clientes evalúa cómo las TIC mejoran la experiencia de los usuarios internos y externos. En este contexto, se mide el nivel de satisfacción de los clientes con los servicios tecnológicos ofrecidos, la velocidad de resolución de problemas, la accesibilidad de los servicios y la calidad general de la experiencia de usuario. En ciberseguridad, esto podría traducirse en métricas que evalúan la confianza de los clientes en la protección de sus datos o la percepción de seguridad en los servicios ofrecidos por la organización.

c) Perspectiva de procesos internos.

Aquí se mide la eficiencia y eficacia de los procesos internos relacionados con las TIC. COBIT 5 define procesos clave que deben ser monitoreados y optimizados, como la gestión de incidentes, el desarrollo de aplicaciones, la administración de la infraestructura de TI y la gestión de riesgos. Al medir estos procesos, las organizaciones pueden identificar cuellos de botella, áreas de mejora y oportunidades para implementar mejores prácticas que optimicen el desempeño de las TIC y su alineación con los objetivos del negocio.

d) Perspectiva de aprendizaje y crecimiento.

La perspectiva de aprendizaje y crecimiento se enfoca en la capacidad de la organización para adaptarse, innovar y mejorar continuamente. En el ámbito de las TIC, esto implica medir el nivel de habilidades y competencias del personal, la capacidad de adaptación a nuevas tecnologías y la evolución de la infraestructura tecnológica. Esta perspectiva también abarca la capacitación en ciberseguridad, asegurando que los empleados estén preparados para enfrentar amenazas emergentes y que la organización se mantenga actualizada en cuanto a mejores prácticas de seguridad.

3. Indicadores clave de desempeño (KPI) y de resultados (KRI).

COBIT 5 recomienda el uso de indicadores clave de desempeño (KPI) y indicadores clave de resultados (KRI) para medir el éxito de las TIC en relación con los objetivos empresariales. Los KPI se utilizan para monitorear el progreso hacia los objetivos a corto plazo, mientras que los KRI miden los resultados finales y el impacto de las acciones implementadas.

- KPI (Indicadores Clave de Desempeño): Miden aspectos operativos y tácticos, como el tiempo de respuesta ante incidentes de ciberseguridad, el nivel de disponibilidad de sistemas críticos o la satisfacción de los usuarios con los servicios tecnológicos. Estos indicadores son útiles para evaluar el desempeño de las soluciones tecnológicas en tiempo real y realizar ajustes según sea necesario.

- KRI (Indicadores Clave de Resultados): Evalúan los resultados a nivel estratégico, como la reducción de incidentes de seguridad, el retorno sobre la inversión (ROI) de las iniciativas TIC o el nivel de cumplimiento normativo. Estos indicadores proporcionan una visión más amplia y a largo plazo del éxito de la gestión tecnológica.

Ambos tipos de indicadores permiten a las organizaciones tener una visión clara del desempeño de sus iniciativas TIC y realizar correcciones en el rumbo cuando sea necesario. Esto es especialmente relevante en áreas como la ciberseguridad, donde las amenazas están en constante evolución y la capacidad de respuesta debe ajustarse continuamente.

4. Alineación de la medición con la estrategia empresarial.

Uno de los principios fundamentales de COBIT 5 es que el gobierno de las TIC debe estar alineado con la estrategia general de la organización. La medición del desempeño no es una excepción a esta regla. Es fundamental que los indicadores de desempeño seleccionados estén directamente vinculados con los objetivos estratégicos del negocio y reflejen cómo las TIC están contribuyendo a su consecución.

Por ejemplo, si una empresa tiene como objetivo mejorar su presencia en línea y aumentar la satisfacción del cliente a través de servicios digitales, la medición del desempeño de las TIC debe incluir indicadores que evalúen la disponibilidad de los sistemas en línea, la velocidad de respuesta ante incidencias técnicas y la seguridad de los datos personales de los clientes.

5. Mejora continua a través de la medición.

El proceso de medición del desempeño no debe verse como un ejercicio estático. COBIT 5 promueve un enfoque de mejora continua mediante la evaluación regular de los resultados obtenidos frente a los indicadores clave. Este enfoque permite a las organizaciones adaptarse a los cambios en el entorno de negocio y ajustar sus estrategias tecnológicas conforme evolucionan las necesidades.

La medición constante ofrece a las organizaciones una retroalimentación valiosa que puede ser utilizada para ajustar tanto los procesos como las inversiones en tecnología. En el ámbito de la ciberseguridad, esto significa estar continuamente ajustando las defensas para contrarrestar nuevas amenazas y mejorar la capacidad de respuesta ante incidentes.

El marco COBIT 5 es una herramienta esencial para cualquier organización que busque alinear sus objetivos empresariales con una gestión efectiva de las TIC. Su enfoque holístico y su capacidad para integrar otros marcos lo hacen altamente adaptable a diversas industrias y tamaños de empresa. A través de una implementación cuidadosa, las organizaciones pueden mejorar la toma de decisiones, mitigar riesgos y maximizar el valor de sus inversiones tecnológicas.