Resumen Ejecutivo

BlackCat, también conocido como “ALPHV” y “Noberus”, es un grupo de ransomware como servicio (RaaS) de habla rusa que surgió alrededor de noviembre de 2021. El grupo se destaca por utilizar un modelo de negocio de triple extorsión y por su innovador ransomware, programado en el lenguaje Rust. Hasta la fecha en 2023, BlackCat ha sido uno de los ransomwares más prolíficos en cuanto a publicaciones públicas, sólo detrás de “LockBit” y “Clop”. Es probable que el grupo cuente con miembros experimentados de otros colectivos de ransomware, incluidos “DarkSide”/“BlackMatter”, “LockBit” y “REvil”. BlackCat ha utilizado versiones maliciosas de programas y servicios legítimos, como WinSCP, para ocultar su presencia en las redes de las víctimas.

El investigador de seguridad Brian Krebs descubrió que uno de los desarrolladores de BlackCat podría ser Sergey Kryakov, un ciudadano ruso vinculado a varios alias, siendo el más notable “Binrs”, activo en múltiples foros de la Dark Web. Binrs y sus alias asociados han mostrado experiencia en el desarrollo de malware y en la programación en Rust. Durante su interacción con Kryakov, este demostró un alto conocimiento sobre BlackCat, aunque negó cualquier participación en sus operaciones.

El FBI incautó el sitio del grupo en diciembre de 2023, pero parece que estos siguen operando en un nuevo sitio.

Origen:

BlackCat, también conocido como “ALPHV” y “Noberus”, es un grupo de ransomware como servicio (RaaS) de habla rusa que surgió alrededor de noviembre de 2021. Aunque el grupo se autodenomina ALPHV, en la comunidad de seguridad es ampliamente conocido como BlackCat debido a la imagen de un gato negro que apareció en su sitio original. El administrador del sitio web de ransomware publica entradas en su blog bajo el seudónimo «AlphaVM».

BlackCat utiliza un ransomware personalizado, escrito en el lenguaje de programación Rust. Algunos investigadores han calificado el malware del grupo como el ransomware más sofisticado que emergió en 2021. El grupo ha seguido actualizando su malware, siendo la versión más reciente “Sphynx”, que cuenta con nuevas funciones de evasión y una versión para Linux. Sphynx fue anunciada por primera vez en febrero de 2023, pero cobró mayor relevancia en la primavera de ese año.

Investigadores de seguridad de MalwareHunterTeam y Recorded Future han evaluado que BlackCat está compuesto por antiguos operadores del grupo de ransomware «REvil», ahora inactivo. Los analistas de Flashpoint también identificaron conversaciones en la Dark Web de un representante del grupo LockBit, conocido como «LockBitSupp», quien afirmaba que ALPHV/BlackCat es un rebranding del grupo «DarkSide/BlackMatter».

Publicación en el foro de la dark web de un miembro de LockBit sobre la relación de BlackCat entre BlackMatter y Darkside (Fuente: BleepingComputer)

Estas evaluaciones son compartidas por algunas agencias gubernamentales, como el Centro de Coordinación de Ciberseguridad del Sector Salud de EE. UU., que evaluó que BlackCat es probablemente el sucesor de DarkSide y BlackMatter, reclutando activamente a miembros de REvil, e incluye a un antiguo operador de REvil en su liderazgo. No es raro que los operativos de ransomware trabajen para múltiples grupos a lo largo de sus carreras, por lo que estas evaluaciones no son excluyentes entre sí.

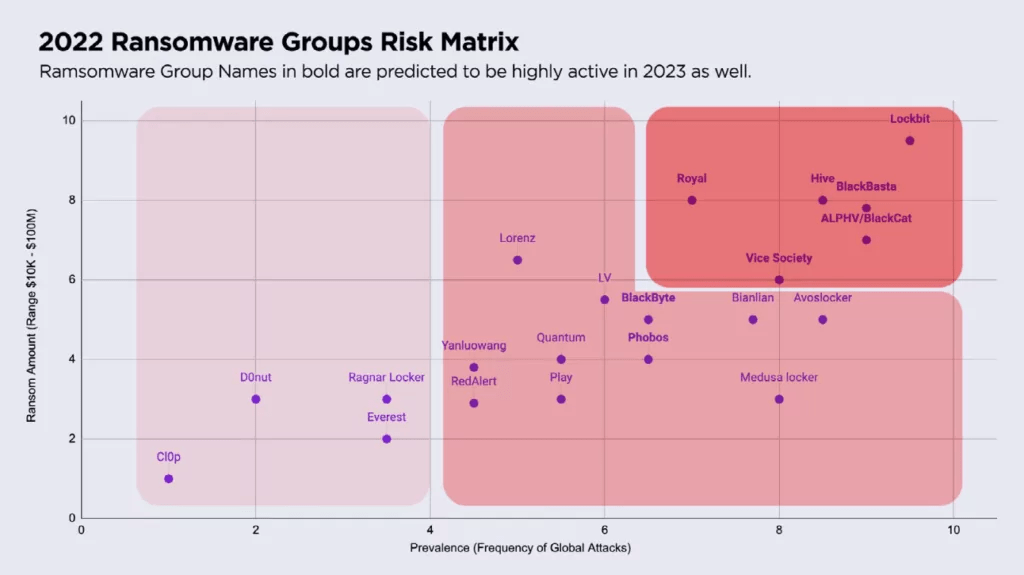

Además, como se ve en el informe OverWatch 2022 de SentinelOne, BlackCat se colocó en la línea roja de la Matriz de Riesgo de Grupos de Ransomware de 2022, lo que hace que se cuente como un peligro grave.

Estructura:

El ransomware BlackCat se encuentra escrito en Rust y está diseñado en forma de línea de comandos, el cual se puede ejecutar con diferentes argumentos. Se considera que tiene un rendimiento similar a C/C++, pero con una mejor gestión de la memoria para evitar errores. Además, es un lenguaje multiplataforma, lo que permite a los desarrolladores dirigirse a varios sistemas operativos con el mismo código (Linux y Windows).

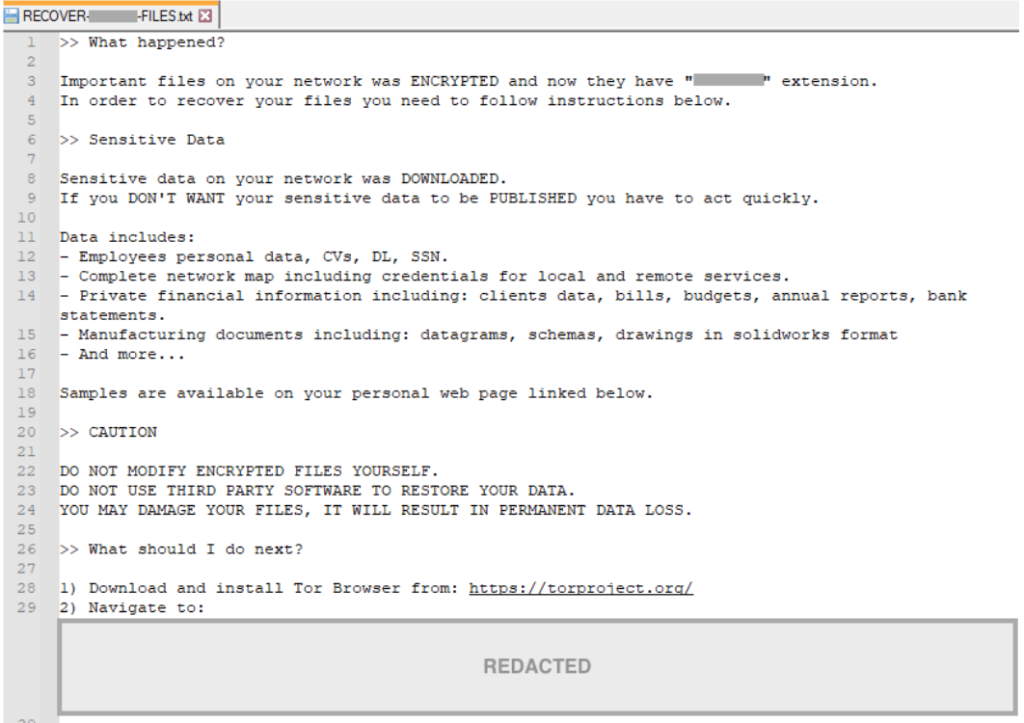

Es importante remarcar que este ransomware se dirige a redes corporativas e intenta extorsionar exigiendo el pago de herramientas de descifrado y la no divulgación de los datos robados.

Tiene la habilidad de matar múltiples procesos y servicios y una de sus características clave es su capacidad para escalar privilegios y eludir el Control de Cuenta de Usuario (UAC).

Este ransomware también es conocido por utilizar el cifrado AES o ChaCha20 (dependiendo de su configuración) para cifrar todos los archivos en el sistema de la víctima y tiene la capacidad de evasión de sandbox, lo que dificulta el análisis de la muestra.

Funcionamiento y método de ataque:

El grupo opera con un modelo de negocio de ransomware como servicio (RaaS), en el que los autores del ransomware tienen derecho al 10-20% del pago del rescate, mientras que el resto se lo quedan los afiliados que lograron desplegar la carga útil. Tras el éxito de un posible ataque, si las víctimas se niegan a pagar el rescate, se publican sus datos en foros de la darkweb para hacer públicos los ataques, aumentar la notoriedad del grupo y desprestigiar a las organizaciones afectadas.

Cuando se ejecuta este malware, su software ofrece varias opciones para personalizar la ejecución. Estas opciones han evolucionado desde su primera versión, hasta las últimas muestras.

La mayoría de los argumentos que figuran en el panel son opcionales, pero el token de acceso se aplica para evitar el análisis dinámico realizado por los sandboxes automatizados. Sin embargo, cualquier token proporcionado evita la restricción y permite la ejecución de malware. Este token, además del identificador único universal del host (UUID), se utiliza más tarde para identificar a la víctima en un sitio web Tor alojado por los atacantes, que muestra el precio del descifrador de archivos.

Otras opciones que posee este ransomware, son específicas de VMware ESXi. Esta inclusión sigue las tendencias observadas entre otros grupos populares de RaaS, como DarkSide o REvil, que agregaron capacidades de Linux para incluir VMware ESXi en su alcance de objetivos potenciales.

El hipervisor ESXi permite que varias máquinas virtuales (VM) compartan el mismo almacenamiento en disco duro. Sin embargo, esto también permite a los atacantes cifrar los discos duros virtuales centralizados utilizados para almacenar datos de todas las VM, lo que podría causar interrupciones a las empresas.

Uso de ExMatter:

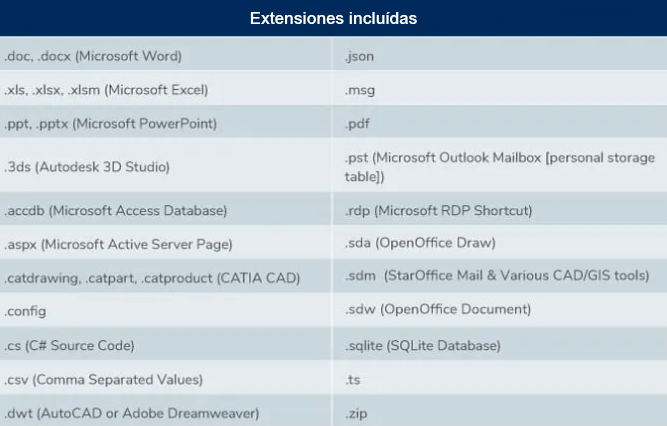

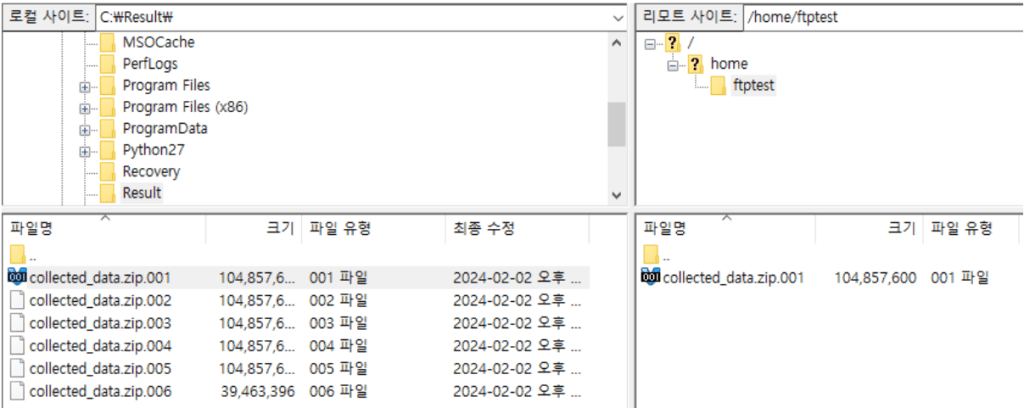

Un dato relevante es que, estos atacantes que utilizan el ransomware BlackCat también usan una herramienta stealer .NET llamada ExMatter, desarrollada por el mismo grupo APT, la cual está preparada para robar una variedad de archivos de usuario, bases de datos y archivos comprimidos (incluidos archivos de correo electrónico y archivos zip) de varios directorios y luego subirlos a un servidor preconfigurado a través de Secure File Transfer Protocol (SFTP).

Esto le permite a los atacantes tener la ventaja de utilizar una técnica conocida como doble extorsión, que implica la presión añadida de filtrar archivos robados que posiblemente contengan datos confidenciales.

Uso de Filezillam, RClone y otras herramientas:

Una vez que el actor de amenaza logra afectar los sistemas de la víctima, intentan extraer información confidencial, que luego es utilizada como método de extorsión. Lo relevante de esto, es el uso de Filezilla y WinSCP (herramienta de transferencia de archivos) que utiliza Blackcat para transferir los datos robados a sus servidores de comando y control (C2), antes de cifrar los datos.

A su vez, BlackCat intenta filtrar datos de varios hosts diferentes utilizando Rclone, una herramienta de código abierto utilizada para sincronizar archivos y carpetas desde y hacia proveedores de almacenamiento en la nube. En algunas ejecuciones de la herramienta, el actor de amenaza utiliza un archivo de filtro para controlar los tipos de archivos que se iban a filtrar.

Fragmento de un intento de filtración en el que “Rclone” fue renombrado a “svchost.exe”, uno de los varios nombres utilizados por el actor de amenaza para evitar ser detectado.

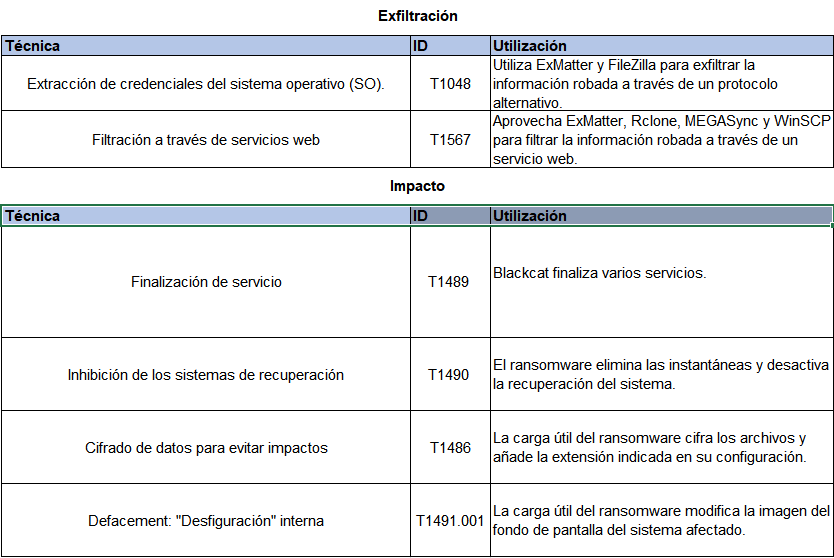

Tácticas, técnicas y Procedimientos:

Auge y declive:

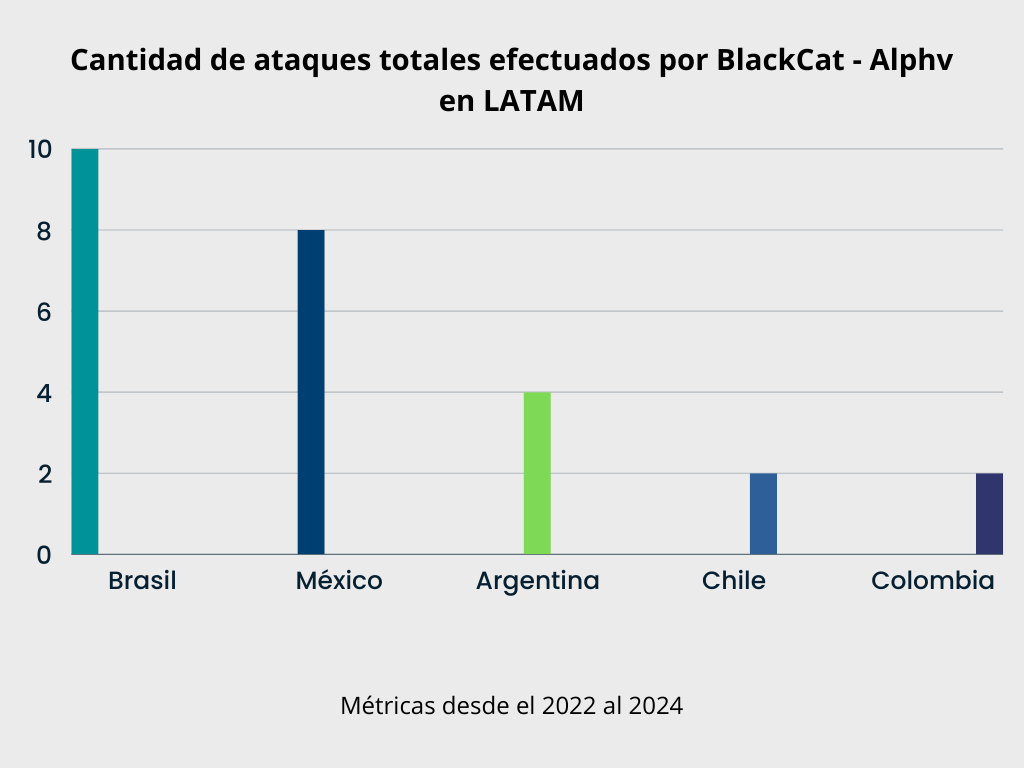

Blackcat comenzó sus actividades en diciembre de 2021, por lo cual sus registros anuales de ataques de ransomware se acumulan desde 2022 hasta parte de 2024.

Este grupo de ransomware tuvo su auge en 2023, con 416 ataques de ransomware concretados durante ese periodo.

Durante los años en el cual BlackCat estuvo activo, se pudo observar que los países más afectados a nivel global fueron Estados Unidos, Canadá, Reino Unido, Alemania, Italia y Australia.

En relación a Latinoamérica, los países con más víctimas fueron Brasil, México, Argentina, Chile y Colombia.

El declive de este grupo de ransomware se debió a que en el año 2023 el Departamento de Justicia de Estados Unidos (DoJ) había anunciado la desarticulación de la operación del ransomware BlackCat, además de haber desarrollado una herramienta de descifrado que permitirá a las víctimas recuperar sus archivos bloqueados por este malware.

Según los documentos judiciales, el FBI contó con el apoyo de un informante confidencial (CHS), quien se infiltró como afiliado de esta organización y logró acceder a un panel web utilizado para controlar a las víctimas del grupo.

El FBI informó que colaboró con decenas de víctimas en Estados Unidos para implementar la herramienta de descifrado, evitando que tuvieran que pagar rescates por un monto total aproximado de 68 millones de dólares. Además, el FBI logró obtener información crucial sobre la infraestructura informática del grupo de ransomware, lo que les permitió recopilar 946 pares de claves públicas y privadas utilizadas por BlackCat.

Al igual que otras organizaciones criminales de ransomware, BlackCat opera bajo un modelo de ransomware como servicio (RaaS), el cual involucra tanto a los desarrolladores principales como a afiliados. Estos afiliados alquilan el malware y son los encargados de identificar y atacar a instituciones de alto valor.

El aviso de incautación, ejecutado en ese entonces, señala que la operación fue llevada a cabo por agencias policiales y de investigación de Estados Unidos, en colaboración con Europol y las fuerzas de seguridad de Dinamarca, Alemania, Reino Unido, Países Bajos, Australia, España y Austria.

El mismo día, BlackCat anunció que había «tomado control» del dominio del FBI. El grupo también declaró que estaba «eliminando todas las reglas, excepto la prohibición de atacar a la CEI [Comunidad de Estados Independientes], pero ahora pueden apuntar a hospitales, plantas de energía nuclear, lo que sea y donde sea». Además, afirmaron que ya no ofrecerían descuentos a las víctimas de sus ataques de ransomware, y que el monto del pago sería «estrictamente el indicado». BlackCat se ha atribuido el ataque a siete hospitales en 2023, por lo que su declaración de que ahora permiten dirigirse a hospitales parece ser una afirmación falsa.

Luego, el FBI volvió a confiscar el dominio, después de lo cual BlackCat lo reclamó nuevamente. Este tira y afloja se repitió varias veces antes de que el FBI tuviera éxito, ya sea porque sus intentos de apoderarse del sitio finalmente funcionaron, o porque BlackCat dejó de intentar recuperar el sitio.

Nuevo Sitio Web

Desde entonces, BlackCat ha creado un nuevo sitio web y ha publicado nuevas víctimas, aparentemente abandonando el sitio anterior. En el listado de su primera víctima tras la incautación del FBI, el grupo declaró que «ya no dará a las víctimas tiempo adicional para contactar. Deben comunicarse con nosotros antes de ser agregados al blog, o de lo contrario filtraremos sus datos y acosaremos a las familias de los equipos ejecutivos y empleados, incluso sus hijos pequeños no están exentos. Los datos de pacientes ya no serán eliminados antes de una filtración, y la SEC [Comisión de Bolsa y Valores] y el HHS [Departamento de Salud y Servicios Humanos] siempre serán notificados si no hay contacto inicial.»

Algunos ataques conocidos:

- El 14 de septiembre, BlackCat emitió un comunicado titulado «Declaración sobre MGM Resorts International: Aclarando los hechos», en el que asumió la responsabilidad por el incidente de ransomware ocurrido el 11 de septiembre contra MGM. Según el grupo, habían accedido a las redes de la compañía desde el 8 de septiembre, desplegando el ransomware tres días después. MGM había atribuido inicialmente el ataque a «Oktapus», un grupo que, según los analistas, a veces actúa como afiliado de BlackCat.

- El 18 de julio, el mismo grupo afirmó haber comprometido la seguridad de la empresa de cosméticos Estée Lauder, mencionando que tanto ellos como «Clop» participaron en el ataque. En su publicación, señalaron que la compañía no había respondido a sus correos iniciales de rescate. Aclararon que no cifraron los datos, pero sí robaron información de los servidores y mantuvieron acceso persistente a la red de la empresa.

- El 26 de marzo, Western Digital, proveedor de soluciones de almacenamiento, sufrió una brecha de seguridad que provocó una larga inactividad mientras respondían al incidente. Para el 18 de abril, el grupo ya se había atribuido el ataque, revelando que mantuvieron acceso a la red incluso después de las acciones de mitigación de la empresa.

- El 13 de marzo, Ring fue otra de las víctimas declaradas por el grupo. Aunque los representantes de Ring no detectaron un compromiso directo en sus sistemas, sí mencionaron que uno de sus proveedores podría haber sido afectado por un ataque de ransomware.

Referencias:

- https://www.cloudsek.com/blog/technical-analysis-of-alphv-blackcat-ransomware

- https://www.kroll.com/en/insights/publications/cyber/analyzing-exmatter-ransomware-data-exfiltration-tool

- https://www.netskope.com/blog/blackcat-ransomware-tactics-and-techniques-from-a-targeted-attack

- BlackCat (ALPHV) Ransomware Levels Up for Stealth, Speed and Exfiltration (securityintelligence.com)

- ALPHV BlackCat – This year’s most sophisticated ransomware (bleepingcomputer.com)

- Noberus: Technical Analysis Shows Sophistication of New Rust-based Ransomware | Symantec Enterprise Blogs (security.com)

- royal-blackcat-ransomware-tlpclear.pdf (SECURED) (hhs.gov)

- Uncovering the BlackCat ransomware affiliate program | Group-IB Blog

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-blackcat