Un exploit de prueba de concepto se ha hecho público para una vulnerabilidad en el cliente de registro remoto de Microsoft que permite a un atacante obtener el control de un dominio de Windows degradando la seguridad del proceso de autenticación.

Identificada como CVE-2024-43532, explota un mecanismo de respaldo en el cliente de registro de Windows (WinReg). Cuando no se encuentra el transporte SMB, el sistema cambia a protocolos de transporte más antiguos, lo cual reduce el nivel de seguridad en la autenticación.

Si un atacante aprovecha esta falla, podría retransmitir la autenticación NTLM hacia los Servicios de certificados de Active Directory (ADCS) y así obtener un certificado de usuario, que permite una autenticación extendida dentro del dominio.

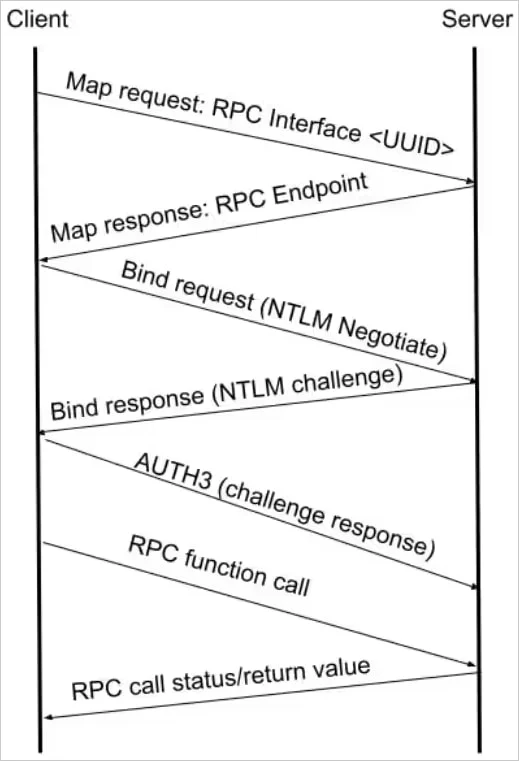

CVE-2024-43532 se origina en cómo el cliente de registro remoto de Microsoft administra la autenticación RPC cuando el transporte SMB no está disponible, degradando la autenticación a un nivel débil que no verifica la conexión. Esto facilita que un atacante intercepte el proceso de autenticación NTLM y lo redirija a otro servicio, como ADCS, para obtener acceso privilegiado.

Si se explota correctamente, la vulnerabilidad permite ataques de retransmisión NTLM a través del componente WinReg, exponiendo las credenciales y facilitando el control de dominios de Windows. Esto ha sido utilizado por actores de amenazas como el grupo LockFile Ransomware .

Fuente: