Resumen Ejecutivo

RedLine Stealer es un tipo de malware diseñado para robar información confidencial de sistemas comprometidos. Los actores detrás de RedLine Stealer utilizan varias técnicas para obtener acceso inicial a sus víctimas. Suele distribuirse a través del phishing, tácticas de ingeniería social y enlaces maliciosos. Desde su lanzamiento, los actores de amenaza han explotado RedLine Stealer, debido a su disponibilidad y flexibilidad para robar credenciales que pueden causar pérdidas financieras y vulneraciones de datos. Una técnica de acceso inicial común utilizada por este troyano Stealer es un enlace URL de phishing, que se envía de manera masiva a potenciales víctimas.

Antecedentes

Redline es un malware de tipo stealer, desarrollado en C#, que se dio a conocer en febrero de 2020, comercializado en foros por el usuario “Glade” (también conocido como “REDGlade”). Funciona bajo un modelo de malware como servicio (MaaS). Al estar disponible para otros actores de amenazas, las infecciones de este tipo de software malicioso son difíciles de rastrear hasta un autor específico solo por su presencia. En escenarios reales, se ha observado que se distribuye tanto mediante loaders como de forma autónoma.

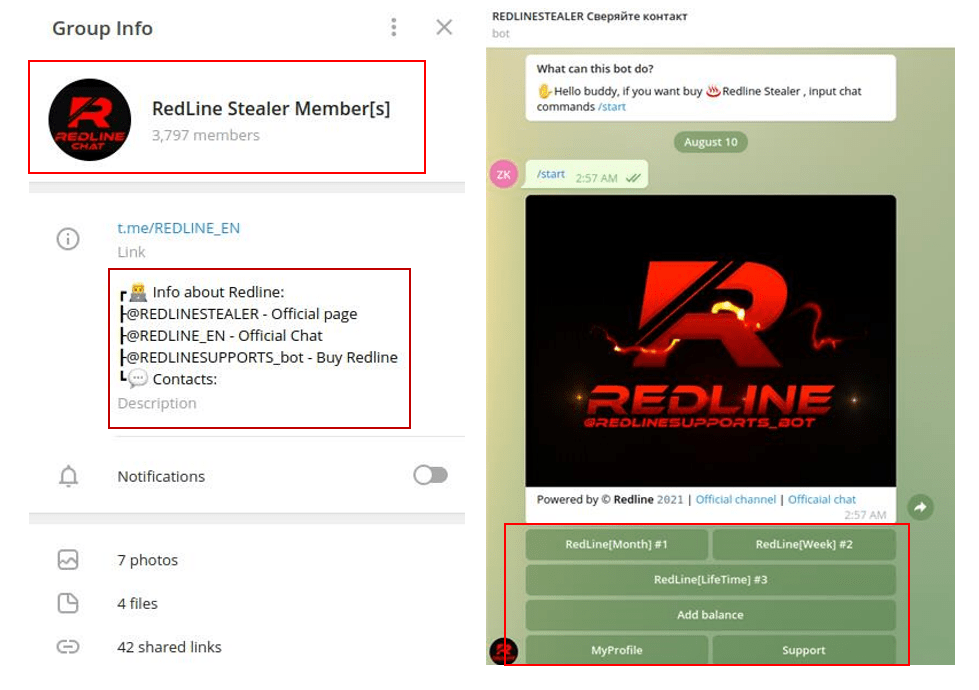

Sus operadores ofrecen soporte al cliente mediante un canal privado de Telegram, denominado “RedLine Stealer Members», donde los usuarios pueden colaborar en la búsqueda de soluciones o solicitar asistencia a representantes de soporte. Al 20 de marzo de 2022, el servicio se comercializa a $150 USD por un mes de acceso, y también existe una versión “PRO” que cuesta $800 USD, brindando acceso permanente. Además del propio malware, históricamente se ha promocionado junto con el servicio “spectrcrypt_bot.”

Cuando los clientes de este stealer recopilan los registros, disponen de varias alternativas para monetizarlos. Sus creadores lo han presentado como una herramienta ideal para carders profesionales; no obstante, los usuarios pueden analizar los registros para extraer información específica y luego vender los datos restantes en foros o mercados, como Russian Market. Otros actores han discutido su uso para acceder a cuentas en plataformas de mensajería populares, como Telegram.

El negocio de la adquisición de una licencia para utilizar RedLine se realiza mediante dos canales en Telegram. Donde se puede solicitar soporte, información del producto y el acceso para realizar el pago correspondiente.

Funcionamiento

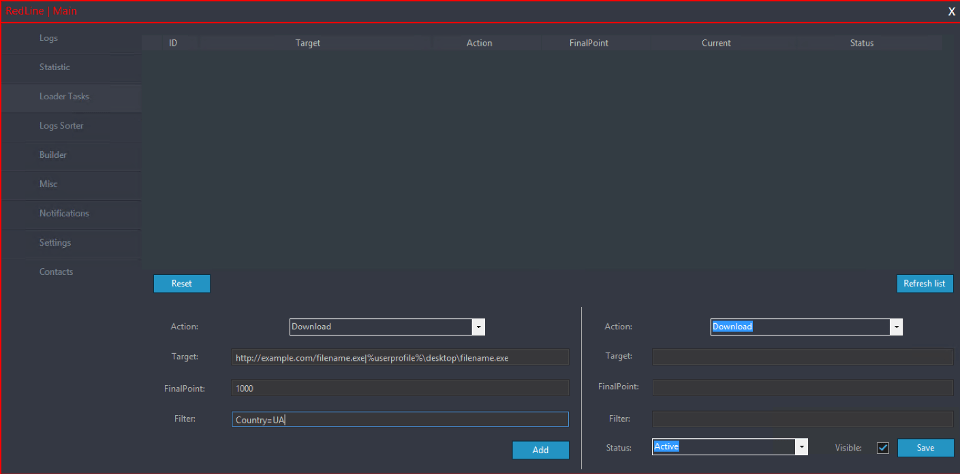

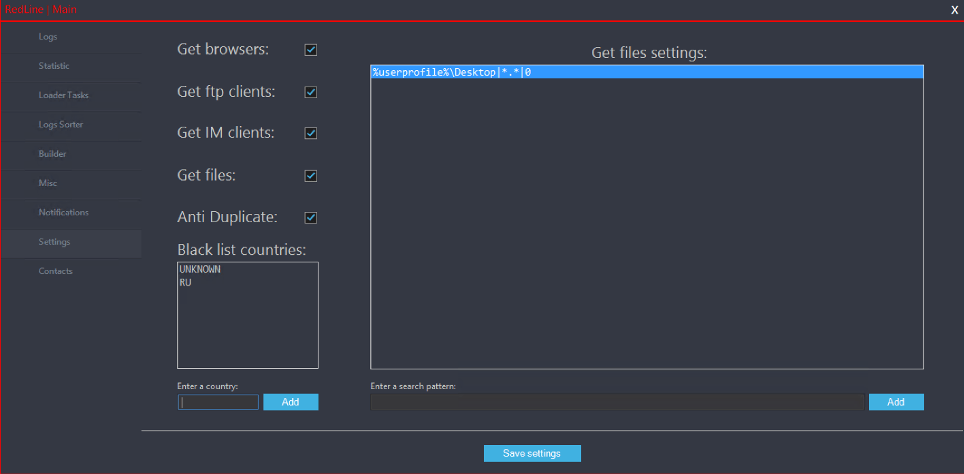

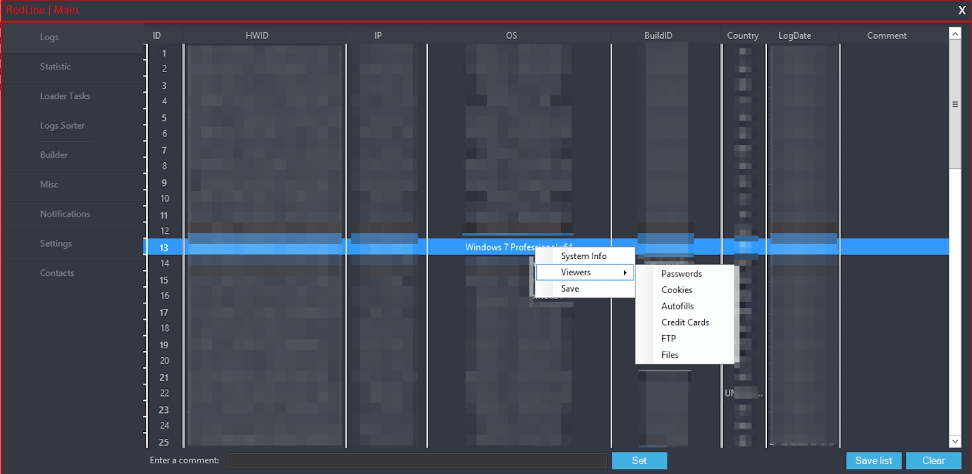

El panel de C&C es un programa de interfaz gráfica que se instala en un servidor Windows dedicado, no como un panel web. Este panel funciona específicamente como una aplicación WSDL que responde a APIs SOAP configuradas para interactuar con el cliente de malware. Entre sus funcionalidades típicas para el control del malware se incluyen la visualización, clasificación, exportación, anotación y búsqueda de registros, además de la creación de descargas y ejecución de tareas. El panel destaca por ofrecer características convenientes para vendedores de registros, como la exportación de datos para una lista de sitios web.

En la figura siguiente se puede ver el panel Tareas del cargador donde se pueden especificar acciones como «Descargar», «RunPE», «DownloadAndEx», «OpenLink».

En la Figura 2 se puede ver el panel de Configuración donde se pueden especificar opciones como la recopilación de registros.

En la Figura 3 se puede ver el panel de registros donde se muestra un resumen de la información robada.

Software Cliente RedLine – Imagen: proofpoint

RedLine: Análisis

El malware ha evolucionado significativamente desde su aparición, adaptándose para atacar a una variedad de víctimas y ampliar su alcance en el ecosistema digital. En un principio, su objetivo principal eran individuos que descargaban contenido de sitios no oficiales, como software crackeado y generadores de claves. Sin embargo, también comenzó a dirigirse a jugadores de videojuegos, aprovechando plataformas como YouTube para distribuirse bajo la apariencia de hacks y trucos de juegos.

En la actualidad, RedLine ataca a empresas y profesionales de distintos sectores mediante correos electrónicos de phishing y campañas de malvertising, insertándose en redes corporativas a través de dispositivos infectados.

RedLine se transformó en una amenaza versátil que pone en riesgo tanto a usuarios individuales como a organizaciones, mediante las siguientes implementaciones:

- Foros y Plataformas de Descarga: Distribuido ampliamente en foros de la dark web y en plataformas de descarga ilegal. Los atacantes empaquetan este malware como software gratuito, como generadores de claves o programas crackeados.

- Phishing: Propagado a través de correos de phishing que contienen archivos adjuntos o enlaces maliciosos. Los cuales, suelen simular ser mensajes de proveedores de servicios o actualizaciones de software.

- Redes Sociales y Mensajería Instantánea: Distribuido a través de redes sociales y aplicaciones de mensajería, mediante el intercambio de archivos y mensajes con enlaces, persuadiendo a descargar «herramientas» o «contenidos exclusivos.»

- Anuncios Maliciosos: Distribuido mediante campañas de malvertising en las que redirigen a los usuarios a sitios que alojan RedLine. Estos anuncios simulan legitimidad, buscando captar clics de usuarios interesados en contenidos falsos.

- Plataformas de Gaming: En el ámbito de los videojuegos, RedLine se ha ocultado en aplicaciones de asistencia para gamers, como «boosters» de rendimiento o generadores de monedas, infectando a los jugadores.

- Servicios de Almacenamiento en la Nube: Este malware también ha sido distribuido a través de plataformas de almacenamiento en la nube y compartido públicamente, disfrazado como archivos útiles o interesantes.

- Explotación de Vulnerabilidades en Aplicaciones Populares: RedLine ha sido empaquetado junto con exploits que aprovechan vulnerabilidades en aplicaciones populares, facilitando la descarga y ejecución automática del malware sin el conocimiento del usuario.

El retroceso de RedLine en 2024:

El panorama de malware durante este 2024 sigue estando dominado por los infostealers. En general, los desarrolladores de este malware introdujeron nuevas técnicas para dificultar el análisis y evadir la detección, como engañar a las víctimas para que ejecuten código malicioso en PowerShell y combinar el vaciado de procesos con el doppelgänging (técnica que los atacantes emplean para ejecutar código malicioso en un proceso legítimo, lo que dificulta su detección por parte de herramientas de seguridad) de procesos.

Los infostealers han permanecido como la categoría dominante de malware durante este último año. Esto es coherente con el hecho de que la mayoría de los actores de amenazas están motivados financieramente, ya que pueden monetizar los datos robados, como información de tarjetas de crédito o credenciales de carteras de criptomonedas, robando fondos directamente de la víctima o vendiendo los datos a otros actores en la dark web y mercados subterráneos.

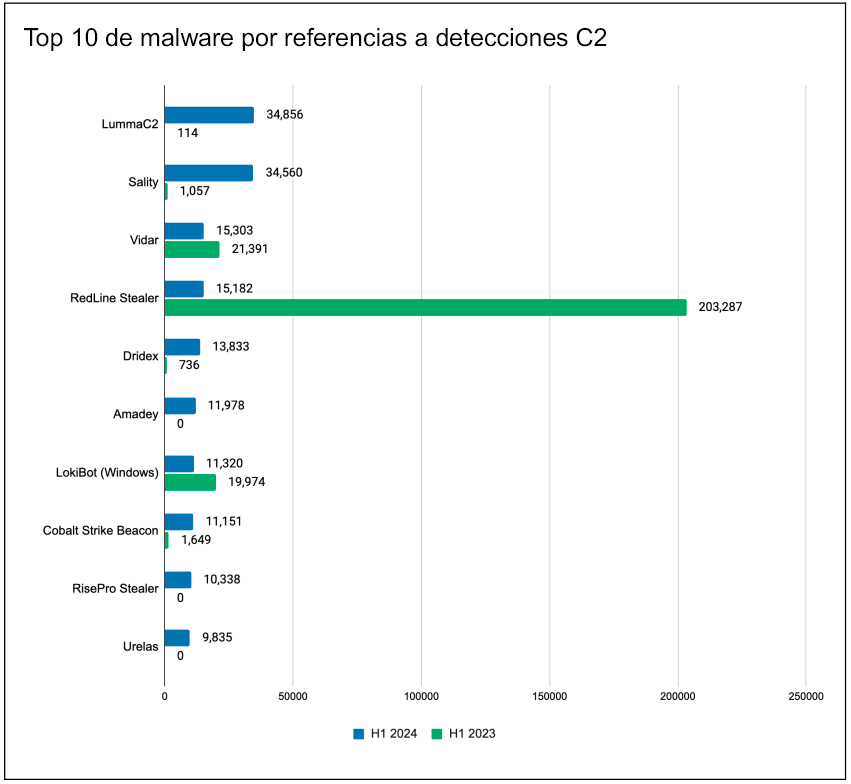

Según un reporte de Recorded future, hubo una gran disminución en las referencias a detecciones C2 (abreviación de Command and Control) de RedLine. Esta evaluación sale a raíz de que hubo una interrupción conjunta de operaciones de RedLine realizada en abril de 2023 por ESET Research y GitHub. GitHub eliminó cuatro repositorios que interrumpieron la autenticación para paneles actualmente en uso por el malware. Estos paneles actuaban como servidores C2 que permitían la generación de nuevas muestras y gestionaban la información robada.

Variante de RedLine:

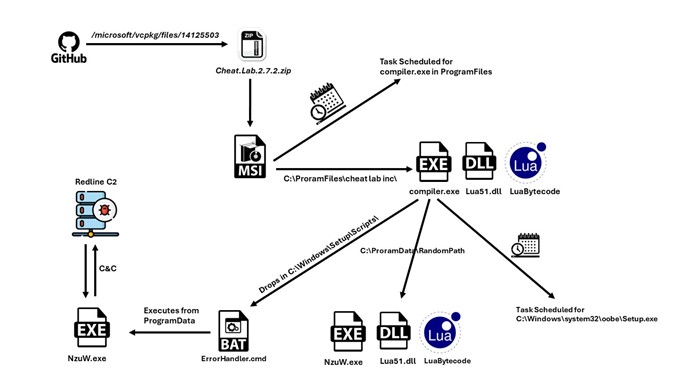

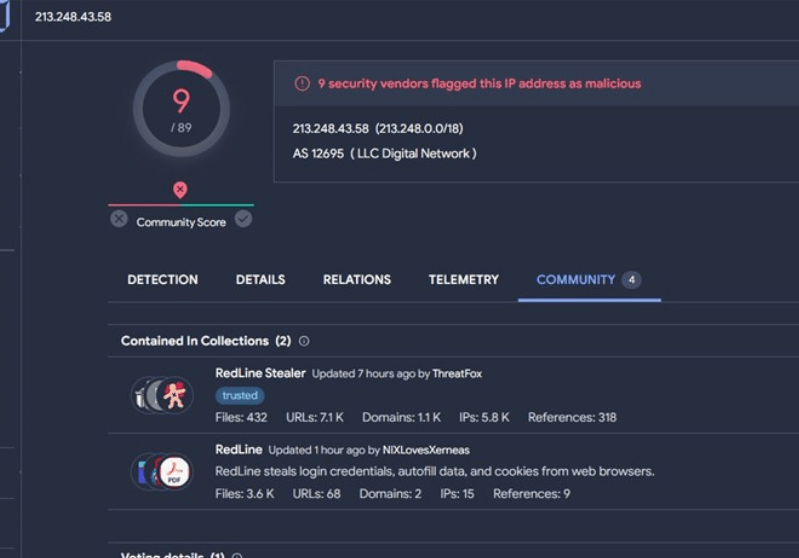

En abril de 2024, la empresa McAfee informó haber observado una nueva variante de RedLine que utiliza bytecode de Lua. Los atacantes distribuyeron RedLine a través de un archivo ZIP alojado en el repositorio vcpkg de la cuenta oficial de GitHub de Microsoft. Si el archivo MSI era ejecutado, creaba una tarea programada para ejecutar compiler.exe con readme.txt (el bytecode de Lua) como argumento.

Para quienes no están familiarizados con Lua, es un lenguaje de programación menos común que suele ser ignorado por muchas herramientas de seguridad, las cuales a menudo carecen de la capacidad para analizarlo adecuadamente. Los actores de amenazas han aprovechado esta situación para ofuscar cadenas maliciosas, lo que les permite evadir la detección con mayor eficacia.

La empresa de ciberseguridad ha confirmado que se trata de una variante RedLine Stealer, debido a que la dirección IP del servidor de C2 ha sido previamente identificada como asociada a dicho malware.

Operación Magnus

La Operación Magnus fue anunciada en un sitio web dedicado que reveló la interrupción de las operaciones de Redline y Meta, afirmando que actualmente se están llevando a cabo acciones legales basadas en los datos incautados.

«El 28 de octubre de 2024, la Policía Nacional Holandesa, trabajando en estrecha cooperación con el FBI y otros socios del grupo de trabajo internacional de aplicación de la ley Operación Magnus , interrumpió el funcionamiento de los ladrones de información Redline y Meta», se lee en un breve anuncio en el sitio de la Operación Magnus .

Politie dice que pudieron interrumpir la operación con la ayuda de socios policiales internacionales, incluidos el FBI, el NCIS, el Departamento de Justicia de Estados Unidos, Eurojust, la NCA y las fuerzas policiales de Portugal y Bélgica.

Las agencias publicaron un video, anunciando la «actualización final» para los usuarios de Redline y Meta, advirtiendo que ahora tienen sus credenciales de cuenta, direcciones IP, marcas de tiempo de actividad, detalles de registro y más.

Como afirman en el vídeo, tanto Meta como Redline comparten la misma infraestructura, por lo que es probable que los mismos creadores/operadores estén detrás de ambos proyectos.

La policía advierte al resto de la comunidad

La policía holandesa tiene una larga trayectoria de contactar a ciberdelincuentes tras realizar operativos policiales, advirtiéndoles que no son anónimos y que están siendo vigilados.

Después de la interrupción de la botnet Emotet, la policía de los Países Bajos creó cuentas en foros de hackers para advertir a los cibercriminales de que estaban bajo una estrecha vigilancia.

Tras la incautación del foro RaidForums en 2022, la policía holandesa envió correos electrónicos, cartas y realizó visitas en persona para emitir «llamadas de advertencia» a aquellos que eran miembros, alertándolos de la ilegalidad de sus acciones.

Se ha descubierto que está empleando las mismas tácticas en el marco de la Operación Magnus, creando cuentas en foros y enviando mensajes directos a actores de amenazas para informarles que están bajo estrecha vigilancia.

“Este es un aviso oficial de las autoridades policiales. A principios de este año tomamos el control de la infraestructura de Redline y Meta infostealer, así como de los datos de sus clientes,” se lee en un mensaje publicado en el foro de hackers XSS de habla rusa.

Un investigador de inteligencia de amenazas de eSentire, conocido como Russian Panda, también compartió una captura de pantalla de mensajes directos enviados por la policía holandesa a ciberdelincuentes, advirtiéndoles sobre la acción tomada.

“La policía ha comprometido la infraestructura de Redline y Meta, incluida la base de datos completa de usuarios”, se lee en el mensaje enviado a un presunto cibercriminal.

“Los datos de tus clientes forman parte de este conjunto. Estamos revisando esta información como parte de una investigación en curso, coordinada a nivel internacional.”

Posible creador de Redline:

En el mes de Octubre de este año, Estados Unidos presentó cargos contra el ciudadano ruso Maxim Rudometov, por ser el presunto desarrollador y administrador de la operación de malware RedLine. La presentación de los cargos se generó, en base a las evidencias obtenidas a través de dicha operación.

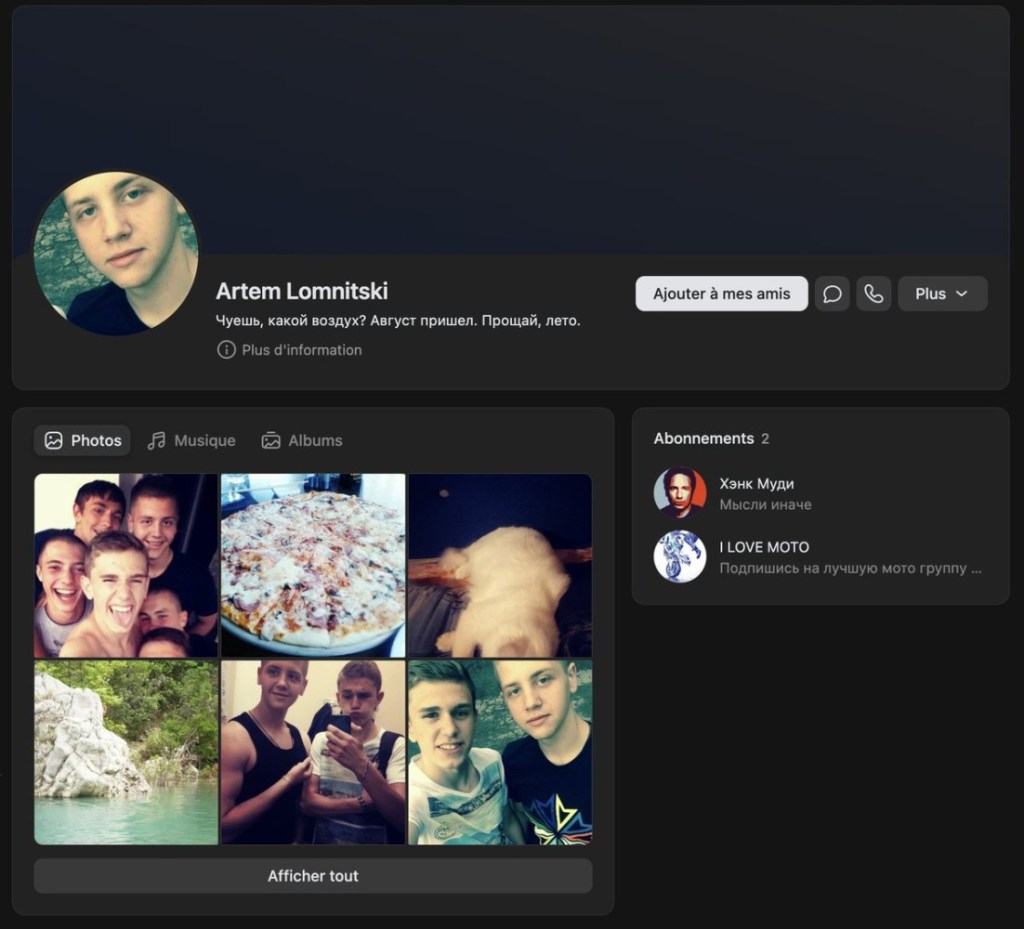

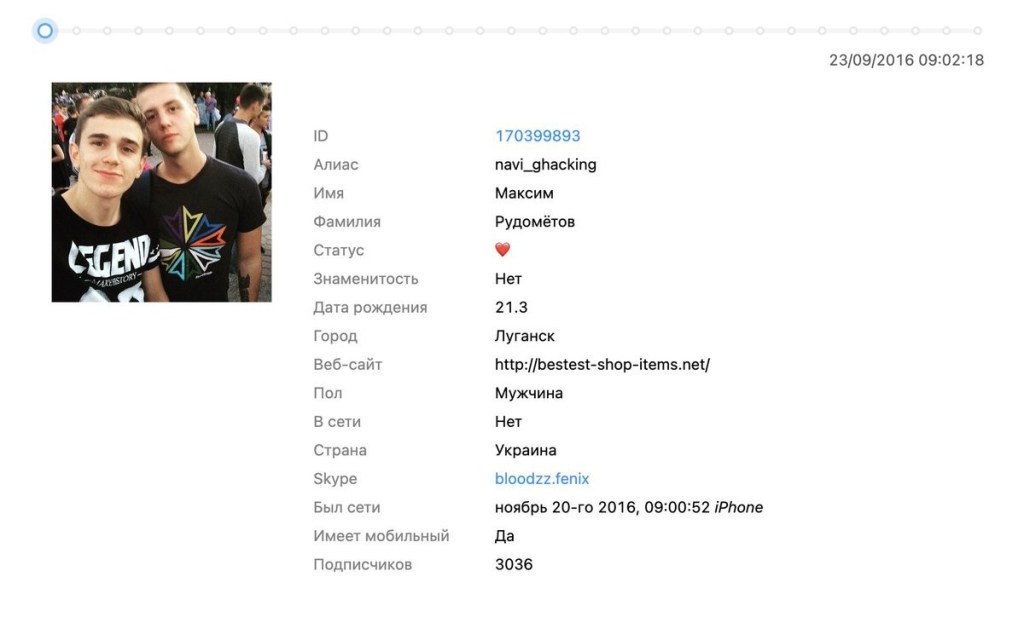

Análisis OSINT sobre el usuario realizado por Baptiste Robert (CEO de Predicta lab)

Según informes del Departamento de Justicia, Rudometov accedía y administraba regularmente la infraestructura de RedLine Infostealer, asociándose con varias cuentas de criptomonedas utilizadas para recibir y lavar los pagos recaudados a través de dicho stealer.

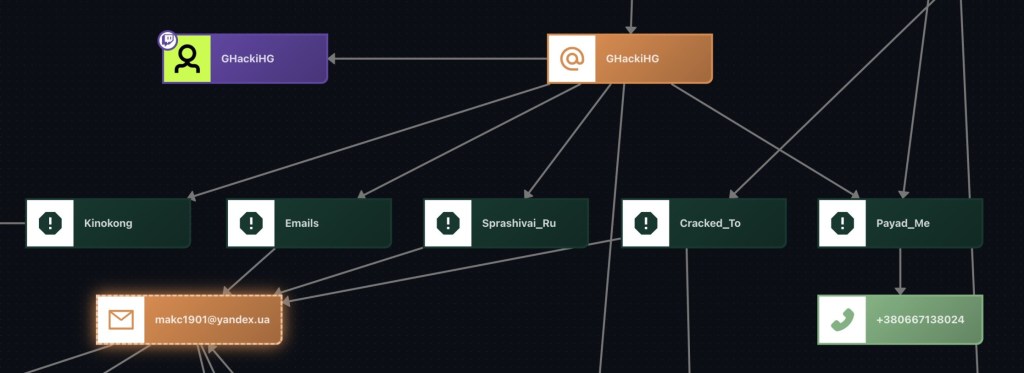

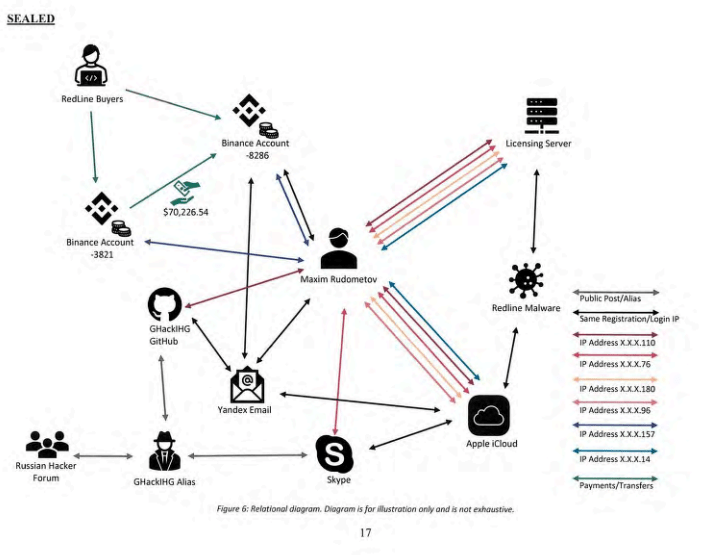

Diagrama de relaciones realizado por el FBI que demuestra los patrones de conexiones de Maxim, confirmando su papel en el desarrollo y operación de Redline (https://www.justice.gov/usao-wdtx/media/1375146/dl)

Por su participación y papel de liderazgo, Rudometov enfrenta los siguientes cargos:

- Fraude con dispositivos de acceso – pena máxima de 10 años de prisión.

- Conspiración para cometer intrusión informática – pena máxima de 5 años de prisión.

- Lavado de Dinero – pena máxima de 20 años de prisión.

Evaluaciones y previsiones

Se estima que en noviembre de 2024, el ecosistema probablemente experimentará una disminución continua en el volumen de registros a medida que los clientes de Redline migren a nuevos infostealers. Es probable que los stealers como servicio actuales (Lumma, Vidar, Meduza y StealC), se apoderen de esta participación de mercado. Estas familias han organizado operaciones con actualizaciones de desarrollo frecuentes, un servicio de atención al cliente sólido y una infraestructura confiable.

También es probable que aparezcan varias operaciones nuevas en los próximos meses que podrían intentar sacar provecho de la ausencia de Redline. Esto no quiere decir que sus operaciones hayan desaparecido finalmente, ya que se cree que parte de la infraestructura aún está activa con otras personas que servían en la comunidad del malware.

Referencias:

- https://www.bleepingcomputer.com/news/legal/redline-meta-infostealer-malware-operations-seized-by-police/

- https://www.cronup.com/top-malware-series-redline-stealer/

- https://www.proofpoint.com/us/blog/threat-insight/new-redline-stealer-distributed-using-coronavirus-themed-email-campaign

- https://www.recordedfuture.com/blog/shining-light-on-redline-stealer-malware

- https://cyble.com/blog/a-deep-dive-analysis-of-redline-stealer-malware/

- https://www.mcafee.com/blogs/other-blogs/mcafee-labs/redline-stealer-a-novel-approach/