Un nuevo ransomware llamado ‘Ymir’, fue identificado dentro de sistemas que anteriormente habían sido comprometidos por el malware RustyStealer.

Ese último, fue conocido por primera vez en 2021, pero su reciente aparición adaptada con un ransomware demuestra otro ejemplo de la tendencia reciente donde las operaciones de ciberdelito trabajan juntas.

Según la información obtenida por los investigadores de Kaspersky, que descubrieron este nuevo ransomware durante la respuesta a un incidente, la cepa se destaca por su ejecución en memoria, el uso del idioma africano lingala en un comentario de código, el uso de archivos PDF como notas de rescate y sus opciones de configuración de extensiones. Se supo también que dicho malware se lanzó en julio de 2024.

Ymir sigue las infecciones de RustyStealer

El análisis de Kaspersky reveló que Rusty se había infiltrado en múltiples sistemas dentro de la infraestructura atacada dos días antes del despliegue de Ymir.

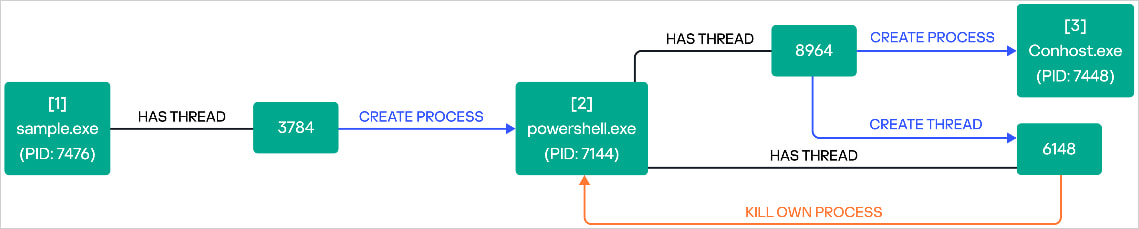

RustyStealer, herramienta para recolección de credenciales, permitió a los atacantes obtener acceso no autorizado a cuentas legítimas con altos privilegios. Esta acción se facilitó mediante herramientas como Windows Remote Management (WinRM) y PowerShell para el control remoto. Al mismo tiempo, los ciberdelicuentes también instalaron herramientas como Process Hacker y Advanced IP Scanner para luego ejecutar scripts asociados con el malware y establecer canales encubiertos.

Finalmente, luego de consolidar su posición y posiblemente también robar datos usando RustyStealer, el ransomware Ymir fue lanzado como la carga útil en el último paso aprovechando funciones como ‘malloc’, ‘memove’ y ‘memcmp’ para evadir la detección.

Ymir, utiliza el cifrado de flujo ChaCha20, un algoritmo de cifrado avanzado y rápido, para cifrar archivos en el sistema de la víctima. A los archivos cifrados se les agrega una extensión aleatoria, como «.6C5oy2dVr6», y se genera una nota de rescate llamada «INCIDENT_REPORT.pdf» desde la sección «.data» del binario Ymir en todos los directorios que contienen archivos cifrados.

La nota de rescate afirma que se robaron datos del sistema de la víctima y Kaspersky plantea la hipótesis de que esto podría haber ocurrido utilizando herramientas implementadas antes de Ymir.

Finalmente, Ymir escanea el sistema en busca de la presencia de PowerShell y lo aprovecha para eliminar su ejecutable para evadir la identificación y el análisis.

Si bien, Ymir no estableció un sitio de filtración de datos, Kaspersky advierte que el uso de ladrones de información como intermediarios de acceso por parte de esta cepa, podría convertir rápidamente a esta nueva familia de ransomware en una amenaza global.

Fuente