Resumen Ejecutivo

«IntelBroker» es un actor de amenazas que se comunica en inglés y serbio, y opera principalmente en BreachForums. Con frecuencia, promociona filtraciones y compromisos de alto perfil, que incluyen agencias gubernamentales y diferentes proveedores de tecnología. Algunos analistas creen que IntelBroker tiende a exagerar sus afirmaciones sobre accesos de alto nivel. Es probable que posea cierta capacidad legítima, aunque también recurre al acceso a información y a otros datos filtrados para fortalecer su reputación. Documentos supuestamente filtrados sugieren que sus actividades han atraído la atención de agencias de inteligencia de Estados Unidos. No obstante, las acusaciones frecuentes de revender datos de filtraciones previas ponen en duda su credibilidad completa.

A pesar de este cuestionamiento por parte de la comunidad, IntelBroker sigue siendo uno de los actores de amenazas más destacados en BreachForums. Ha mantenido su actividad en el foro a lo largo de múltiples cierres, cambios de administración y reaperturas. Su posición en el foro probablemente facilitó su ascenso a administrador del sitio, y para agosto de 2024, se le identifica como el propietario actual de BreachForums.

Antecedentes:

Este actor de amenazas, apareció por primera vez el 13 de octubre de 2022, cuando realizó publicaciones en la primera versión de BreachForums. En algún momento, fue expulsado del sitio debido a la supuesta operación de una segunda cuenta bajo el nombre «thekilob». Además, el actor conocido como “emo” (quien a finales de 2024 intentó exponer públicamente a sus antiguos colaboradores en BreachForums) aseguró que inicialmente este individuo se unió a la segunda versión de la plataforma bajo el alias “Nationalist” antes de adoptar su actual identidad.

Su actividad se intensificó en la segunda iteración de BreachForums tras el arresto del administrador «pompompurin» en marzo de 2023 y el cierre posterior del sitio. También se le ha identificado en Telegram, donde opera bajo el mismo seudónimo, aunque ocasionalmente utiliza el nombre «kilobfan».

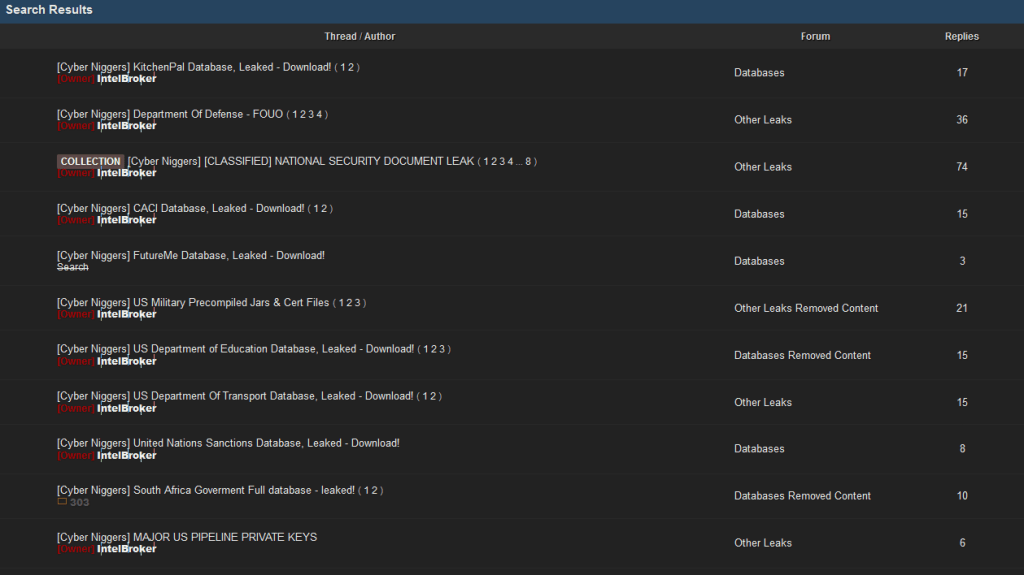

Este actor parece estar vinculado a un grupo de amenazas conocido como “CyberNi***s,” nombre que ha utilizado como una especie de tarjeta de presentación en diversas publicaciones, incluso afirmando ser miembro del colectivo, quienes se han declarado abiertamente racistas. Otros actores relacionados con este grupo han configurado la misma tarjeta como firma en BreachForums, enumerando a integrantes y posibles colaboradores.

En algún punto, probablemente entre finales de 2023 y principios de 2024, fue promovido a moderador en la plataforma. Tras una serie de interrupciones del servicio y cambios en el liderazgo derivados de las filtraciones relacionadas con Snowflake, terminó siendo nombrado administrador del sitio alrededor del 15 de agosto de 2024. Una semana después, se anunció que asumió la propiedad de BreachForums.

Presencia en otros foros

Se ha observado el uso del nombre “IntelBroker” en otros foros y chats, como PwnedForums, Onni Forum, Leakbase y Telegram. Sin embargo, ninguno de los usuarios en estas plataformas ha proporcionado pruebas que confirmen ser el mismo individuo. En el caso de PwnedForums, incluso afirmaron explícitamente no ser la misma persona, sino un amigo. Es posible que estos actores estén intentando aprovechar la reputación de este nombre para ganar credibilidad en sus publicaciones o que sean miembros del grupo conocido como “CyberN*****s.”

Asimismo, se identificó a un usuario recientemente registrado en Cracked[.]to, utilizando el seudónimo IntelBroker. Aunque inicialmente empleó este nombre, parece haber tenido problemas con la plataforma, lo que lo llevó a cambiar de alias varias veces y perder gran parte de su historial de publicaciones. Algunos de los nombres utilizados en Cracked incluyen “ChangeName99,” “Topgfan1336,” “FilthyNi****r” y “Agent.” Este perfil utiliza el mismo avatar que el actor de BreachForums. Sin embargo, no se ha encontrado una superposición significativa en el historial de publicaciones (lo que podría deberse al problema mencionado con su cuenta), lo que sugiere que podría tratarse de otro usuario que lo está imitando para ganar notoriedad.

Avatar actual de IntelBroker a julio de 2024, que muestra un cartel de propaganda nazi. (Fuente: BreachForums)

Avatar de IntelBroker a febrero de 2024. (Fuente: BreachForums)

Avatar anterior de IntelBroker en BreachForums, que representa a Serbia en el popular cómic web “Countryballs”. (Fuente: BreachForums)

Identificador personal

En varias ocasiones, este actor de amenazas ha compartido detalles sobre su nacionalidad y motivaciones. Mensajes públicos y privados indican que es serbio y probablemente reside aún en los Balcanes.

Aunque sus filtraciones no parecen tener un objetivo político o ideológico explícito, frecuentemente utiliza retórica y símbolos asociados con el nacionalismo serbio y la extrema derecha. Por ejemplo, su avatar actual es un cartel de propaganda alemana de la Segunda Guerra Mundial. Además, ha hecho referencias al símbolo supremacista blanco «1488» y ha afirmado que Kosovo forma parte de Serbia. Anteriormente, utilizaba un avatar relacionado también con Serbia. En una ocasión, reaccionó negativamente cuando el actor de amenazas “ZinPin” promocionó una base de datos vinculada al gobierno serbio; poco después, ZinPin fue expulsado de BreachForums. También ha expresado desprecio hacia países occidentales, naciones de Europa del Este alineadas con Occidente y otros países que considera inferiores.

Este actor utiliza con frecuencia insultos raciales y homofóbicos, siendo su asociación con el colectivo de hackers «CyberN*****s» uno de los ejemplos más notorios. Es probable que gran parte de esta retórica esté diseñada para generar impacto y ganar credibilidad entre otros usuarios de BreachForums, donde este tipo de comportamiento es común, más que reflejar una motivación profunda por ideologías extremistas.

IntelBroker y su malware “Endurance” Wiper

Detalles:

«IntelBroker» afirma ser el único desarrollador del malware de extorsión tipo wiper conocido como “Endurance.” A lo largo de su historial de publicaciones, ha declarado que su malware se ha utilizado con éxito contra al menos 35 organizaciones de los sectores financiero, logístico, tecnológico y gubernamental. Sin embargo, diversos analistas evalúan que estas afirmaciones sobre datos comprometidos están exageradas y que probablemente cuentan con menos capacidades de las que presumen. Es probable que sus publicaciones sean en gran medida brechas recicladas o datos de fuentes abiertas utilizados para inflar su reputación en BreachForums.

Historia y capacidades:

Este actor parece estar activo exclusivamente en BreachForums, donde ha generado aproximadamente 300 publicaciones desde el 13 de octubre de 2022. Su historial muestra una inclinación hacia actividades relacionadas con el cibercrimen, como el desarrollo y despliegue de malware, así como el intercambio de datos filtrados. Ha llamado notablemente la atención de la comunidad de actores de amenazas, recibiendo comentarios diversos.

El 15 de noviembre de 2022, el actor de amenazas angloparlante «dru_minion» destacó el ritmo de filtraciones publicadas por IntelBroker durante el mes y sugirió que, de mantener esa actividad, podrían alcanzar la notoriedad de otros actores como “KelvinSecurity.” No obstante, algunos actores refutaron esta idea, y el propio IntelBroker afirmó que no buscaba dicha notoriedad.

Aunque han recibido cierto apoyo dentro de la comunidad, también enfrentan críticas por parte de quienes los acusan de buscar protagonismo. Sus acciones indican que, en ocasiones, han reclamado falsamente ataques o filtraciones de datos como propios para aumentar rápidamente su reputación.

El 8 de diciembre de 2022, IntelBroker afirmó haber detenido temporalmente sus publicaciones debido a la atención no deseada de «agencias de tres letras» y compartió un enlace a un análisis de su malware en el sitio web FortiGuard. Sin embargo, al analizar su actividad del mes previo, no se evidencia una disminución en sus publicaciones.

Dos días antes, IntelBroker anunció la venta de acceso a una base de datos que supuestamente contenía cuentas de correo electrónico y documentos internos de varias instituciones financieras. Según los analistas, es poco probable que su afirmación de atención no deseada el 8 de diciembre haya sido genuina y probablemente fue una exageración para atraer atención hacia sí mismo.

En noviembre, este declaró haber atacado y robado información de 42 agencias gubernamentales, incluidas todas las ramas militares y el FBI. En respuesta, el actor de amenazas «leaksmart» señaló que dichas filtraciones ya estaban disponibles públicamente en fuentes abiertas y podían localizarse fácilmente mediante motores de búsqueda.

La inconsistencia en sus prácticas también se reflejó el 12 de noviembre, cuando afirmó haber atacado con éxito al menos 14 organizaciones financieras utilizando el malware Endurance. Proporcionó un enlace para descargar los datos en BreachForums, pero los analistas descubrieron que el enlace no contenía archivos, ya que fue eliminado el mismo día de su publicación. Aunque es posible que en algún momento IntelBroker haya tenido los archivos en el enlace compartido, varios actores señalaron en el hilo que no había datos disponibles. Los analistas no han podido confirmar las afirmaciones sobre su acceso a datos financieros.

Endurance

Endurance es un malware tipo wiper que aún se encuentra en fase de desarrollo. Aunque no realiza la función tradicional del ransomware de cifrar archivos, el propio desarrollador lo considera ransomware. Para pruebas de rendimiento, el código está escrito en C#, pero se planea que la versión final esté desarrollada en C++. Actualmente, el wiper depende de que Python3 esté instalado previamente en el sistema, lo que limita su superficie de ataque. Solo puede ejecutarse en modo de depuración y, por el momento, no es compatible con Linux ni macOS. Antes de eliminar los archivos, parece cambiar sus nombres por cadenas aleatorias, lo que podría dificultar la recuperación de datos. Además, incluye opciones para retrasar su ejecución y desconectar el sistema de internet. De forma predeterminada, espera cincuenta horas después de la infección inicial, deja una nota falsa, desconecta el sistema de internet y espera dieciséis minutos adicionales antes de comenzar a borrar los archivos.

Aunque no se compartieron funciones adicionales del wiper, al analizar su código se descubrió que solo tiene la capacidad de enumerar el sistema de archivos y eliminar archivos, sin técnicas más avanzadas como borrar el Master Boot Record.

El desarrollador afirmó tener planes para añadir veinte características destinadas a mejorar la ofuscación y optimizar el malware. Sin embargo, reconoció como una limitación que el wiper se elimina por completo si el disco duro infectado o cualquier dispositivo de almacenamiento es formateado.

Análisis de IntelBroker en Breachforums:

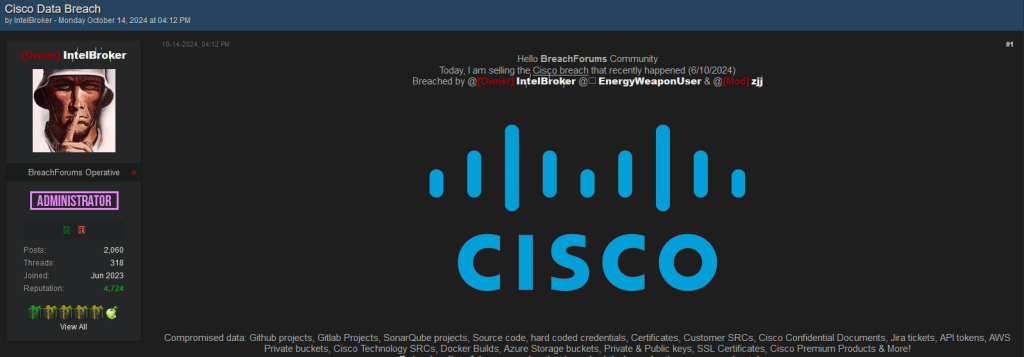

En mayo de 2024, IntelBroker alcanza el estado de administrador en BreachForums, luego de algunos eventos significativos que interrumpieron el liderazgo de los foros.

El arresto de Baphomet, ex administrador de Breachforums, por parte del FBI provocó su salida del cargo, lo que llevó a un vacío de poder dentro de la comunidad. ShinyHunters, otra figura relevante, también renunció, dejando a IntelBroker para ocupar su lugar. Esta transición marcó una nueva fase para IntelBroker, posicionándose como una figura clave en las operaciones de los foros y como uno de los participantes más activos en sus actividades ilícitas.

Del análisis de dichas actividades, se pudo determinar que el actor posee una reputación de 4724 puntos dentro del foro, lo que refleja el “score” de positividad otorgado por los usuarios en función de sus publicaciones. Cabe destacar que su cuenta fue creada el 13 de junio de 2023 y ha realizado un total de 2060 publicaciones.

En su perfil de BreachForums también destaca que posee una cuenta en Twitter bajo el nombre de @IntelBrokerBF, la cual fue creada en septiembre de 2024. Dicha cuenta le permite a este usuario comunicar todas sus actividades a la comunidad que lo sigue en esta plataforma.

Retomando el análisis de su perfil en BreachForums, IntelBroker proporciona una clave pública PGP (Pretty Good Privacy), utilizada para cifrar y firmar digitalmente comunicaciones y documentos. Este tipo de clave forma parte de un sistema de criptografía asimétrica, que emplea dos claves distintas: una pública y una privada. La clave pública proporcionada puede ser compartida libremente y se utiliza para cifrar mensajes que solo pueden ser descifrados con la clave privada correspondiente.

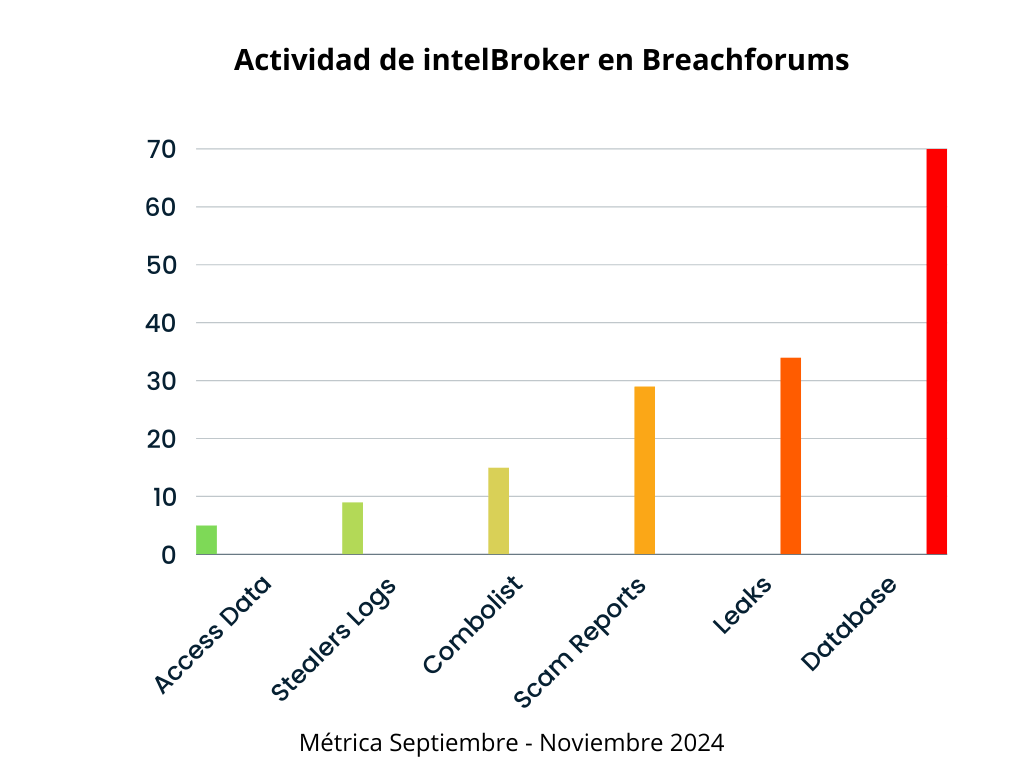

Monitoreo de actividad sobre Intelbroker:

Se ha realizado un monitoreo de las actividades de este actor de amenaza, observando que, durante los últimos tres meses, IntelBroker, a través de BreachForums, ha proporcionado:

- 70 bases de datos de diversas empresas y entidades gubernamentales

- 34 leaks de distintas organizaciones

- 29 informes sobre estafas

- 15 combolist

- 9 stealers logs

- 5 publicaciones sobre cuentas de acceso a servicios privados o gubernamentales.

Países donde dirige sus ataques:

- Estados Unidos

- India

- Sudáfrica

- Unión Europea

Industrias Dirigidas:

- Tecnología de la Información

- Telecomunicaciones

- Salud

- Servicios Financieros

- Gobierno y Administración Pública

- Educación, Retail y Comercio Electrónico

- Transporte

- Logística

- Servicios Profesionales

- Fabricación

Este análisis destaca la actividad de IntelBroker en la plataforma, con una notable cantidad de datos comprometidos que el usuario publica.

Afiliación de Intelbroker con CyberNi****s:

Cyber Nig***s es un grupo que surgió a fines de 2023 en el foro “BreachForums” (presente tanto en la deep web como en la dark web).

Esta agrupación de distintos cibercriminales se ha consolidado como una amenaza relevante dentro del foro. Cabe destacar que las actividades de este grupo han trascendido a lo largo del tiempo, mostrando una gran actividad tanto en BreachForums como en sus ciberataques.

Entre los integrantes del grupo, destaca IntelBroker, quien se incorporó tras la creación de la organización y eventualmente asumió el rol de administrador. Esta evolución permitió que este actor de amenaza, inicialmente operando de forma individual, expandiera su alcance y capacidades al liderar una red de cibercriminales.

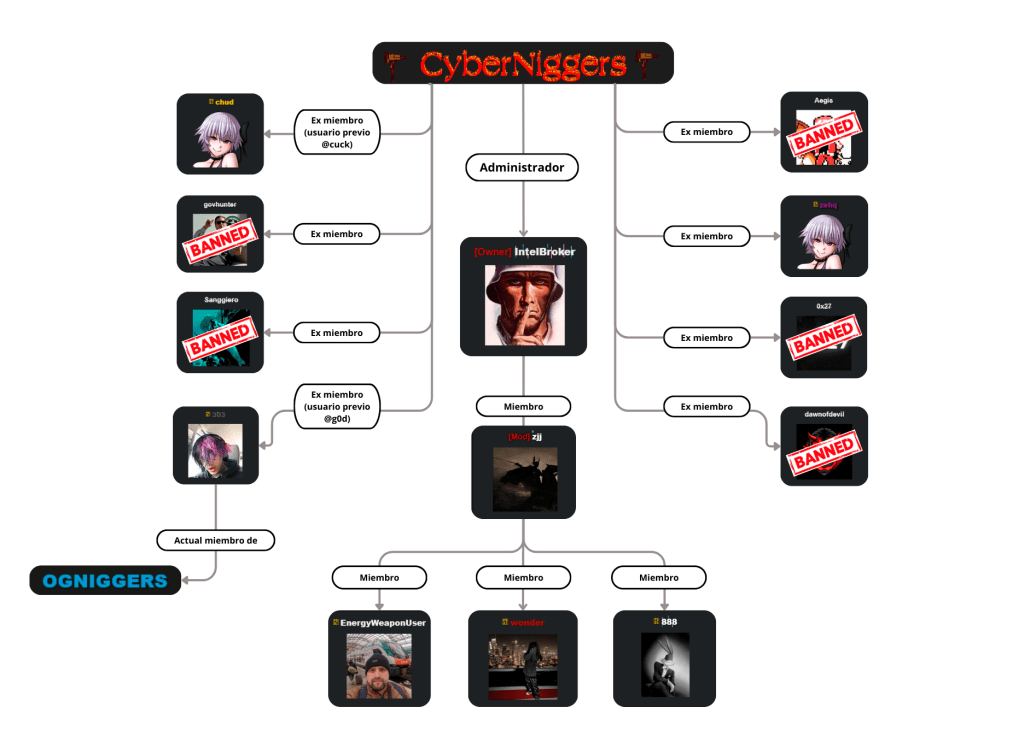

Conformación actual del grupo CyberNig***s:

Con base en el análisis realizado en BreachForums, se identificó que el grupo CyberNig***s está actualmente compuesto por los usuarios IntelBroker (administrador), Zjj (moderador de breachfourms), EnergyWeaponUser, Wonder y 888.

En relación con los antiguos miembros, estos se clasifican en dos categorías: aquellos que han sido baneados de la plataforma y los que ya no forman parte del grupo.

- Usuarios baneados: GovHunter, Sanggiero, Aegis, 0x27 y Dawnofdevil.

- Usuarios que ya no pertenecen a CyberNi****s: Zehq, Chud (anteriormente conocido como Cuck) y 303 (anteriormente conocido como g0d).

El siguiente gráfico refleja la evolución de la composición del grupo y las acciones tomadas dentro de la plataforma:

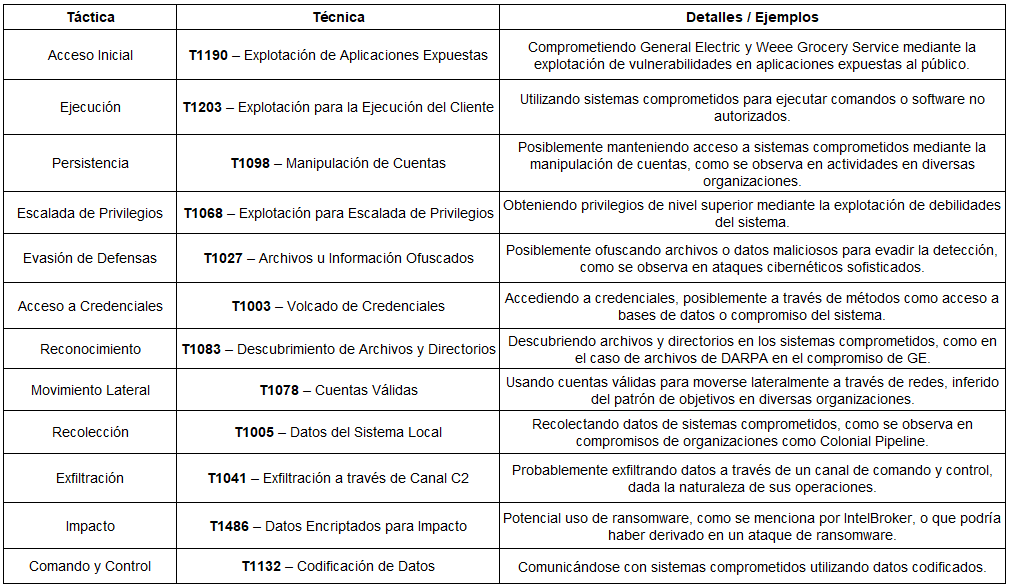

A continuación presentamos posibles TTPs (Tácticas, Técnicas y Procedimientos) junto con sus explicaciones, en base a las actividades desarrolladas por Intelbroker y CyberNig***s:

Últimos objetivos de CyberNiggers (2024):

- Databreach: Base de datos del Departamento de Transporte de EE.UU. (Fecha de filtración: 07/01/2024)

- Databreach: Claves pertenecientes a algunas de las principales empresas de oleoductos y gasoductos de EE.UU. (Fecha de filtración: 20/01/2024)

- Databreach: Filtración de la base de datos del Departamento de Educación de EE.UU. (Fecha de filtración: 01/04/2024)

- Databreach: Archivos JAR precompilados y certificados del Ejército de los EE.UU. (Fecha de filtración: 01/04/2024)

- Databreach: Filtración de documentos «Clasificados» de Seguridad Nacional de los EE.UU. – NSA (Fecha de filtración: 02/04/2024)

Las actividades de la agrupación habían cesado por un tiempo, pero IntelBroker lo revivió el 9 de agosto de 2024, junto a su agrupación para exponer datos sensibles de la empresa CISCO SYSTEM.

El incidente de Cisco marca un nuevo capítulo en las tácticas y objetivos en constante evolución de IntelBroker. El patrón de atacar entidades como Cisco indica que ha ampliado sus horizontes, y no solo se trata de robar datos, sino también de construir una nueva reputación a través de intrusiones de alto perfil que desafían las defensas corporativas y exponen posibles vulnerabilidades.

Actividad de los últimos 3 meses por parte del actor

Referencias:

- https://www.scworld.com/brief/cisco-claimed-to-be-compromised-by-intelbroker

- https://www.cloudsek.com/blog/born-group-supply-chain-breach-in-depth-analysis-of-intelbrokers-jenkins-exploitation

- https://socradar.io/dark-web-profile-intelbroker/

- https://malpedia.caad.fkie.fraunhofer.de/actor/intelbroker