Resumen Ejecutivo

El grupo de ransomware Brain Cipher es una nueva variante que surgió del ransomware Lockbit 3.0, conocido como uno de los tipos de malware más peligrosos. Este ransomware está diseñado para encriptar datos y archivos en los servidores que son objetivos de sus ataques, dejándolos inaccesibles para sus propietarios sin una clave de descifrado en posesión de los ciberdelincuentes. Cómo es habitual en los diversos grupos de ransomware, después de encriptar los datos, los ciberdelincuentes generalmente exigen un rescate en criptodivisas para proporcionar la clave de descifrado.

Los operadores detrás de Brain Cipher han atacado múltiples industrias críticas, incluidas entidades médicas, educativas y de manufactura. El grupo además es conocido por atacar objetivos gubernamentales y de las fuerzas del estado.

De hecho, uno de los ataques más relevantes realizados por este grupo fue contra el Centro Nacional de Datos de Indonesia. Este ataque en particular provocó interrupciones significativas en los servicios públicos, incluidos los sistemas de inmigración y el registro de nuevos usuarios.

Perfíl de Brain Cipher

Origen:

Los primeros rastros de Brain Cipher surgieron a principios de junio de 2024. El grupo ganó gran repercusión con su primer ataque dirigido al Centro Nacional de Datos de Indonesia (Pusat Data Nacional – PDN), el cual interrumpió servicios públicos esenciales. Este ataque encriptó los servidores gubernamentales, lo que provocó la interrupción de los servicios de inmigración, control de pasaportes, emisión de permisos para eventos y otros servicios en línea.

Cuando se realizó el primer análisis de las muestras de Brain Cipher, se detectaron muestras originarias de LockBit, lo cual podría indicar que Brain Cipher es una variante de dicho grupo. Además, dentro del análisis se observó que utiliza los mismos tipo de encriptado ya que, no se le realizaron grandes modificaciones; de hecho, utiliza Salsa20 para cifrar archivos y RSA-1024 para cifrar la clave.

Vínculos con EstateRansomware y SenSayQ:

Según una investigación de Group-IB, el grupo de ransomware Brain Cipher ha estado activo al menos desde abril de 2024, debido a algunos hallazgos que lo vinculan con otros actores de amenaza.

El equipo de Investigación de Delitos de Alta Tecnología de Group-IB identificó los primeros rastros de Brain Cipher el 16 de junio de 2024. Las notas de rescate de este grupo presentaban similitudes en estilo y contenido con las de SenSayQ y EstateRansomware. Además, los sitios web en la red Tor de Brain Cipher y SenSayQ compartían tecnologías y scripts similares.

Debido a esto, se descubrió que las direcciones de correo electrónico de contacto utilizadas por SenSayQ, EstateRansomware y otro grupo no identificado coincidían con las de Brain Cipher.

Nota de rescate de Brain Cipher

Nota de rescate deSenSayQ

Cabe destacar que los primeros rastros de EstateRansomware se remontan a abril de 2024, por lo que llevó a los investigadores a sugerir que Brain Cipher y EstateRansomware podrían estar operados por las mismas personas.

En julio de 2024, se registraron ataques con notas de rescate similares bajo el nombre del grupo RebornRansomware, lo que refuerza la teoría de conexiones entre estos actores.

Método de operación:

Se ha podido determinar que el phishing y el spear phishing son los principales vehículos para hacer entrega del ransomware Brain Cipher. Además, se sabe que los actores de amenaza asociados a este ransomware confían en los initial access brokers (IABs), principalmente para permitir la entrega inicial en los entornos objetivos.

Las cargas útiles de estos actores, se basan en LockBit 3.0 y están construidos a partir de una versión filtrada del popular constructor de ransomware. Tras la ejecución, Brain Cipher intenta alterar o deshabilitar los servicios principales de seguridad de Windows, esto incluye intentar finalizar los servicios asociados con Windows Defender y Volume Shadow Copy Service (VSS).

Cabe destacar que, aunque las cargas útiles se construyan utilizando el LockBit 3.0 filtrado, pueden ofuscarse aún más mediante cifradores basados en UPX o Python. Además, estas cargas de ransomware intentarán acceder y eliminar los registros de eventos de Windows.

Se ha podido analizar que este ransomware emplea técnicas de evasión, lo que lo convierte en un adversario desafiante para las medidas de seguridad tradicionales.

Además, tras ser ejecutado en el equipo objetivo, Brain Cipher se elimina inmediatamente para obstaculizar el análisis y la detección forense. Luego modifica los documentos del usuario y sobrescribe la configuración del navegador, apuntando explícitamente a Mozilla Firefox en el análisis de sandbox. Por otra parte, el ransomware escribe numerosos archivos, indicando sus actividades de cifrado.

Más allá de sus capacidades de cifrado, Brain Cipher intenta recolectar y robar información confidencial del sistema infectado, incluida la información del navegador, lo que aumenta el daño potencial a la víctima.

Una vez concluido su ataque, este grupo de ransomware dejará una nota donde se puede observar que utilizan el alias de correo electrónico cyberfear[.]com para las víctimas logren comunicarse con los actores de amenaza. Este correo es similar a otras familias recientemente surgidas, incluidas Risen y SenSayQ. Además, utiliza portales de chat basados en TOR para comunicaciones seguras y negociaciones de pago.

Muestra del correo electrónico cyberfear[.]com

Historial de ataques:

Desde su primer ataque registrado en junio de 2024, el grupo de ransomware Brain Cipher ha llevado a cabo un total de 25 ataques hasta la fecha. De ese total, se ha podido observar que ha efectuado mayor cantidad de ataques en Estados Unidos, Francia, Venezuela y México.

Cabe destacar que, aunque este grupo de ransomware es reciente y no ha tenido grandes cantidades de víctimas, ha generado bastante repercusión al vulnerar servicios de empresas de gran reconocimiento, que abarcan áreas de Tecnología, Servicios, manufactura y gubernamental.

Algunos ataques conocidos:

Rhode Island Departement of Humain Services:

El ataque de ransomware efectuado por Brain Cipher afectó los sistemas en línea de Rhode Island, Estados Unidos, lo que impidió a sus residentes inscribirse en la plataforma digital, así como en los programas de beneficios de servicios humanos y en los planes comerciales de seguro de salud.

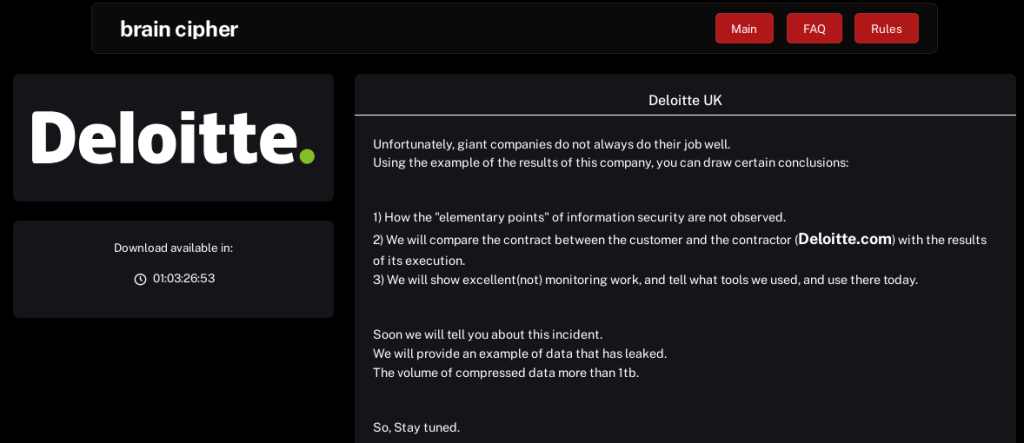

Deloitte UK:

En Diciembre del 2024, el grupo de ransomware Brain Cipher ha Brain Cipher afirmó haber vulnerado a la empresa Deloitte UK y exfiltrado más de 1 terabyte de datos confidenciales. Este ataque en particular tuvo repercusión ya que Deloitte ofrece servicios a múltiples empresas, de las cuales posee información.

Indonesia Terkoneksi

En su primer ataque, Brain Cipher golpeó severamente el centro de datos de Indonesia Terkoneksi, un ataque que paralizó la infraestructura tecnológica de la compañía. La mayoría de los datos de esa empresa formaban parte de 282 instituciones gubernamentales centrales y regionales, las cuales fueron bloqueadas.

Puntos significativos de este tipo de Ransomware:

Brain Cipher plantea una amenaza significativa debido a sus técnicas de cifrado sofisticadas y las posibles consecuencias severas si no se paga el rescate. Aquí están los factores que hacen de Brain Cipher un peligro particular:

- Algoritmos de cifrado robustos

Brain Cipher probablemente emplee algoritmos de cifrado avanzados como AES (Estándar de Cifrado Avanzado) o RSA (Rivest-Shamir-Adleman), conocidos por su fuerza y resistencia al descifrado. Estos algoritmos codifican los datos usando claves únicas, haciéndolos ilegibles sin la clave de descifrado.

- Técnicas de cifrado combinadas

Es posible que utilice una combinación de cifrado simétrico y asimétrico para aumentar la complejidad y seguridad. Este enfoque en capas dificulta aún más romper el cifrado y recuperar los datos.

- Claves únicas por víctima

Cada víctima de Brain Cipher probablemente tiene una clave de cifrado única, lo que significa que solo los atacantes poseen los medios para descifrar los datos. Esta táctica asegura el control total de los atacantes sobre el proceso de descifrado e incrementa la probabilidad de que las víctimas paguen el rescate.

- Amenaza de eliminación de datos

Este ransomware puede incluir un mecanismo de eliminación de datos que se activa si no se paga el rescate dentro de un plazo especificado. Esto añade una presión adicional a las víctimas, obligándolas a decidir rápidamente entre pagar el rescate o arriesgarse a perder sus datos críticos de forma permanente.

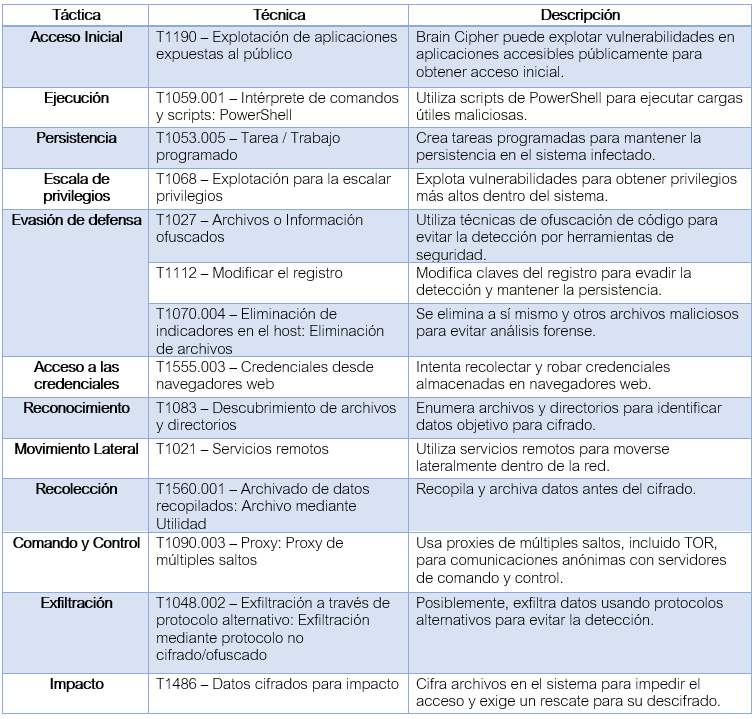

TTPs:

Referencias:

- https://www.sentinelone.com/anthology/brain-cipher/

- https://ransomfeed.it/index.php?page=post_details&id_post=16173

- https://socradar.io/dark-web-profile-brain-cipher/

- https://www.vectra.ai/threat-actors/brain-cipher

- https://www.watchguard.com/wgrd-security-hub/ransomware-tracker/brain-cipher

- https://www.group-ib.com/blog/brain-cipher-ransomware/