Dos incidentes recientes han capturado la atención del mundo de la ciberseguridad. El primero es la detección de una botnet que explota dispositivos MikroTik a través de configuraciones erróneas en los registros DNS del Marco de Políticas del Remitente (SPF). El segundo, la divulgación de datos sensibles relacionados con más de 15,000 dispositivos FortiGate vulnerables, evidencia una nueva amenaza orquestada por el grupo de hacking Belsen. Este artículo analiza ambos incidentes, sus implicaciones y las lecciones aprendidas para mejorar la seguridad en dispositivos de red.

La Botnet MikroTik: abusando configuraciones SPF y expandiendo el alcance

Una campaña de malspam con amplio alcance

En noviembre de 2024, Infoblox descubrió una botnet compuesta por 13,000 dispositivos MikroTik comprometidos. Los atacantes explotaron registros SPF configurados con la opción demasiado permisiva «+all», que permite a cualquier servidor enviar correos en nombre de un dominio. Esto permitió a los ciberdelincuentes suplantar unos 20,000 dominios y enviar correos falsificados de empresas como DHL Express, distribuyendo malware a través de archivos ZIP adjuntos.

Técnicas empleadas por los atacantes,

El archivo ZIP contenía un archivo JavaScript que descargaba y ejecutaba un script PowerShell para conectarse a un servidor de comando y control (C2) vinculado a hackers rusos. Además, los dispositivos afectados se configuraron como proxies SOCKS4, lo que amplificó el alcance de la botnet al permitir ataques DDoS, phishing y exfiltración de datos.

Fuente: Infoblox

Recomendaciones de seguridad

- Configurar registros SPF con la opción «-all» para restringir servidores autorizados.

- Mantener los dispositivos MikroTik actualizados con los últimos parches de seguridad.

- Deshabilitar accesos administrativos remotos innecesarios.

FortiGate y la divulgación masiva de datos: un riesgo global.

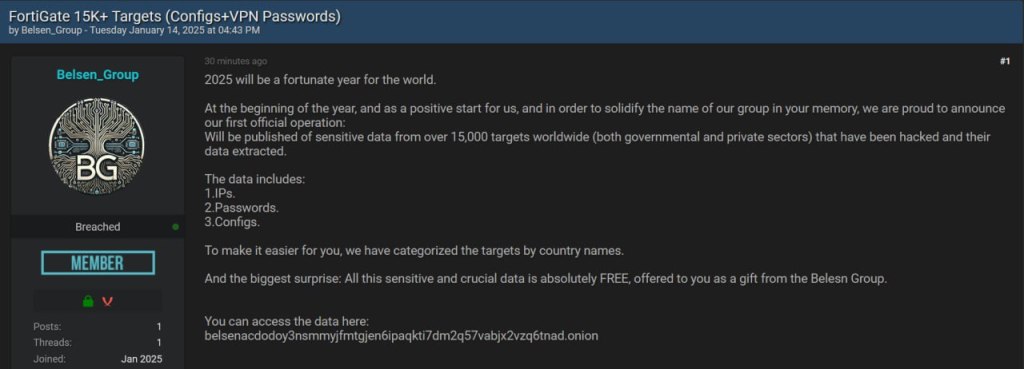

El ataque del grupo Belsen

El 14 de enero de 2025, el grupo de hacking Belsen publicó datos de configuración y contraseñas de más de 15,000 dispositivos FortiGate en un foro de la darknet. Estos datos incluían archivos completos de configuración y credenciales VPN. Según expertos como Kevin Beaumont, los datos parecen legítimos y fueron extraídos en 2022 mediante la vulnerabilidad CVE-2022-40684.

Impacto y riesgos futuros

La publicación gratuita de esta información representa una amenaza crítica para gobiernos y empresas privadas. Los dispositivos afectados pueden ser utilizados para acceder a redes internas, ejecutar comandos maliciosos y exponer información confidencial. Aunque Fortinet ha lanzado parches y recomendaciones, muchos dispositivos siguen siendo vulnerables debido a la falta de actualizaciones.

Medidas urgentes

- Actualizar todos los dispositivos FortiGate a las versiones más recientes.

- Deshabilitar el acceso HTTP/HTTPS a las interfaces administrativas.

- Limitar el acceso administrativo a rangos de IP confiables.

Lecciones aprendidas y recomendaciones generales.

- Cierre de configuraciones predeterminadas

Los dispositivos MikroTik y FortiGate muestran cómo configuraciones predeterminadas o erróneas pueden convertirse en un punto débil explotable. Los administradores deben priorizar la revisión y endurecimiento de políticas de seguridad. - Actualizaciones constantes

La lentitud en la aplicación de parches sigue siendo un factor clave en la explotación de vulnerabilidades. Crear un plan de actualización periódico es esencial. - Defensas proactivas

Implementar soluciones como registros SPF estrictos, auditorías de seguridad y restricciones en accesos administrativos puede prevenir ataques antes de que ocurran.