El grupo de ciberespionaje conocido como Dark Caracal ha lanzado una nueva ofensiva dirigida a empresas de habla hispana en América Latina, empleando para ello el troyano de acceso remoto (RAT) denominado PocoRAT. Este malware, identificado por primera vez a principios de 2024 por analistas del Centro de Seguridad de Expertos de Positive Technologies (PT ESC), destaca por su capacidad de espionaje, permitiendo a los atacantes cargar y descargar archivos, capturar pantallas, ejecutar comandos remotos y manipular procesos del sistema.

Fuente: global.ptsecurity.com

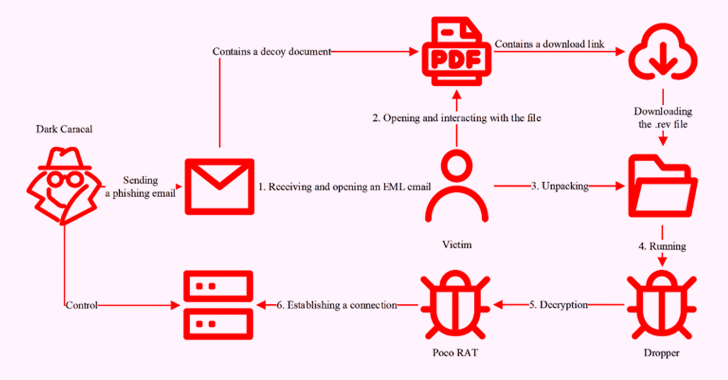

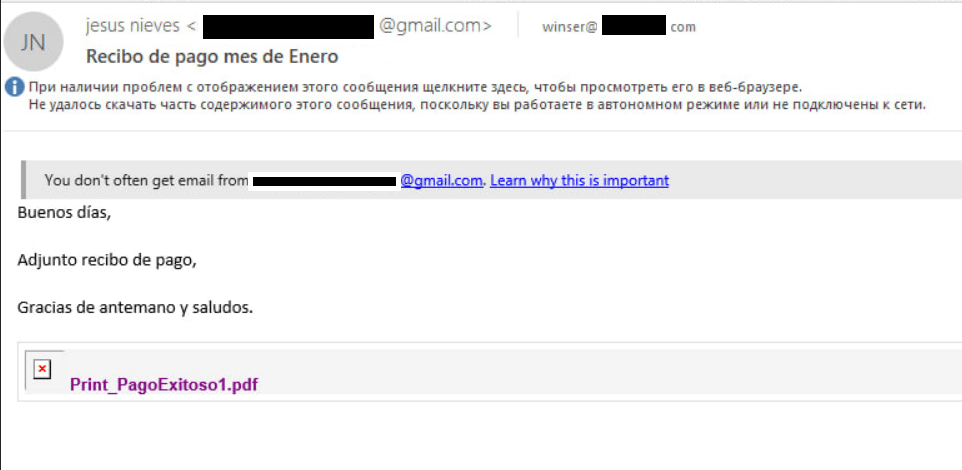

La campaña se inicia con correos electrónicos de phishing que contienen documentos señuelo, generalmente en formato PDF, escritos en español y diseñados para imitar comunicaciones legítimas de sectores como la banca, manufactura, salud, farmacéutica y logística. Al abrir estos documentos, la víctima es redirigida a un enlace que descarga un archivo con extensión .rev desde servicios de almacenamiento en la nube como Google Drive o Dropbox. Estos archivos .rev, originalmente utilizados para reconstruir volúmenes de archivos dañados, han sido reutilizados por los atacantes como contenedores sigilosos de cargas maliciosas, facilitando la evasión de los sistemas de detección de malware.

Fuente: global.ptsecurity.com

Dentro del archivo descargado se encuentra un dropper basado en Delphi, responsable de lanzar PocoRAT en el sistema comprometido. Una vez activo, el malware establece comunicación con un servidor remoto (C2), otorgando a los atacantes control total sobre el equipo infectado.

Noticias previas, como la publicada en julio de 2024 por Ciberprisma, ya habían alertado sobre campañas de phishing dirigidas a usuarios de habla hispana que distribuían PocoRAT. Sin embargo, en ese momento, no se había atribuido la actividad a ningún grupo específico. Los hallazgos actuales de Positive Technologies establecen una conexión clara entre estas operaciones y Dark Caracal, un grupo activo desde al menos 2012 y conocido por utilizar herramientas personalizadas como Bandook. La atribución se basa en la similitud de las cadenas de ataque, la funcionalidad del malware y la infraestructura de red empleada, lo que sugiere una continuación en las tácticas del grupo.

Fuente

https://securelist.lat/dark-caracal-nueva-operacion-de-ciberespionaje-gubernamental-puede-haber-expuesto-una-nueva-forma-de-vender-el-cibercrimen/85919/https://thehackernews.com/2025/03/dark-caracal-uses-poco-rat-to-target.html?m=1

https://attack.mitre.org/groups/G0070/

https://ciberprisma.org/2024/07/12/poco-rat-campana-dirigida-a-paises-de-habla-hispana/