Una reciente campaña, presumiblemente de espionaje, denominada «Operación ForumTroll», ha explotado una vulnerabilidad de día cero en Google Chrome para atacar a medios de comunicación, instituciones académicas y organizaciones de gobierno en Rusia.

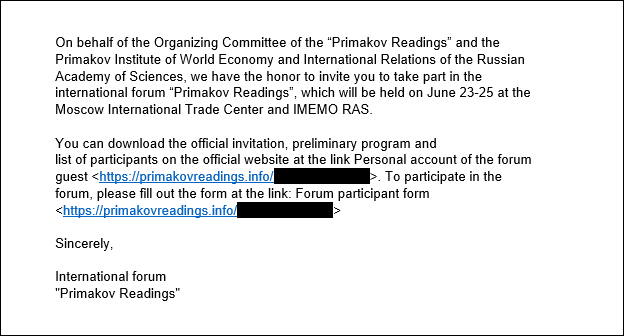

Investigadores de la empresa de ciberseguridad Kaspersky descubrieron que los atacantes enviaban correos electrónicos de phishing, haciéndose pasar por organizadores del foro científico ruso “Primakov Readings”, que contenían enlaces maliciosos personalizados. Al hacer clic en estos enlaces, las víctimas eran infectadas con un malware sin necesidad de realizar acciones adicionales.

La vulnerabilidad, identificada como CVE-2025-2783, permitía a los atacantes evadir las protecciones de seguridad de Chrome, particularmente aquella que ejecuta el contenido web en una sandbox para separarlo del resto de la computadora. Esto fue posible debido a un «error lógico» en la interacción entre el navegador y el sistema operativo Windows. Google reconoció el problema y lanzó una actualización de seguridad para corregirlo, confirmando que la falla había sido explotada activamente.

El exploit descubierto fue diseñado para ejecutarse en conjunto con otro adicional que permite la ejecución remota de código, lo que amplificaba el alcance del ataque.

Fuente: securelist.com

Dada la sofisticación de la operación y las herramientas empleadas, Kaspersky sugiere que el ataque fue llevado a cabo por un grupo APT patrocinado por algún Estado, aunque no han atribuido la responsabilidad a ningún país en particular. Actualmente, los enlaces maliciosos utilizados en el ataque redirigen a los usuarios al sitio web legítimo del foro científico, pero los expertos en ciberseguridad advierten sobre la posibilidad de que los atacantes reactiven la campaña con nuevos exploits.

Fuente

Secure ListThe Record

NIST