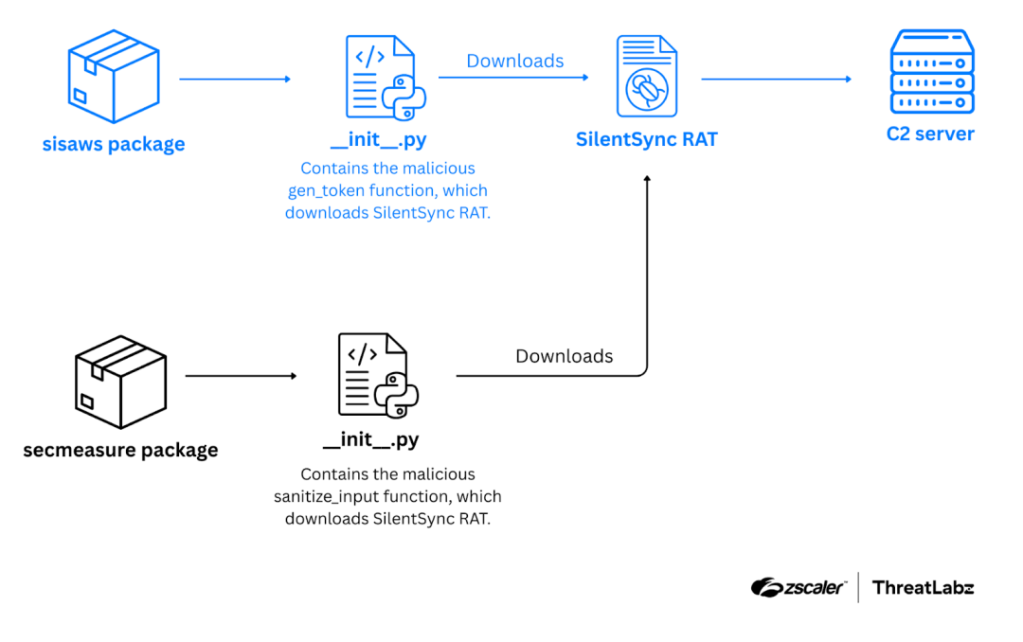

Investigadores de seguridad de la firma ThreatLabz detectaron la presencia de paquetes fraudulentos en el repositorio público de Python (PyPI). Los atacantes utilizaron la técnica conocida como typosquatting, que consiste en registrar paquetes con nombres similares a los legítimos para engañar a los desarrolladores y usuarios. A través de este mecanismo se distribuyó SilentSync, un Remote Access Trojan (RAT) capaz de robar información y controlar equipos de manera remota.

El software malicioso se presentó en paquetes como sisaws y secmeasure, diseñados para parecerse a librerías auténticas. El primero de ellos imitaba a sisa, una librería que en Argentina se utiliza con módulos como puco y renaper, destinados a consultar el Padrón Único Consolidado Operativo (PUCO) y el Registro Nacional de las Personas (RENAPER) para validar datos de identidad y cobertura médica. Los atacantes copiaron esa lógica para generar confianza en los usuarios y facilitar la instalación del malware.

Una vez en el sistema, SilentSync RAT ofrece amplias capacidades a los ciberdelincuentes: ejecución de comandos a distancia, filtración de archivos, toma de capturas de pantalla y extracción de información sensible almacenada en navegadores, como credenciales y cookies. Inicialmente se detectó actividad sobre equipos con Windows, aunque el código también incluye funcionalidades para otros sistemas operativos.

Fuente: https://www.zscaler.com/blogs/security-research/malicious-pypi-packages-deliver-silentsync-rat

Este caso refleja un problema creciente: los ataques a la cadena de suministro de software en los repositorios públicos. La instalación de un paquete aparentemente inofensivo puede permitir el robo de datos personales y el acceso no autorizado a sistemas.

Fuente

https://www.zscaler.com/blogs/security-research/malicious-pypi-packages-deliver-silentsync-rat