Herodotus es un troyano bancario para Android que, según ThreatFabric, ha sido diseñado para realizar Device-Takeover (toma de control del dispositivo) y añadir pequeñas demoras aleatorias al tipeo para aparentar que una persona escribe, con el objetivo de burlar sistemas que analizan el ritmo de interacción. El autor ya lo promociona como Malware-as-a-Service mientras el código sigue en desarrollo y se han observado campañas activas.

El malware se distribuye mediante instaladores (dropper) que se propagan fuera de las tiendas oficiales —posiblemente a través de smishing— y pide al usuario activar los permisos de accesibilidad. Una vez instalado, abre una pantalla que simula una carga para ocultar la concesión de permisos y, posteriormente, espera a que la víctima abra una aplicación objetivo para mostrar una página falsa (overlay) que solicita credenciales.

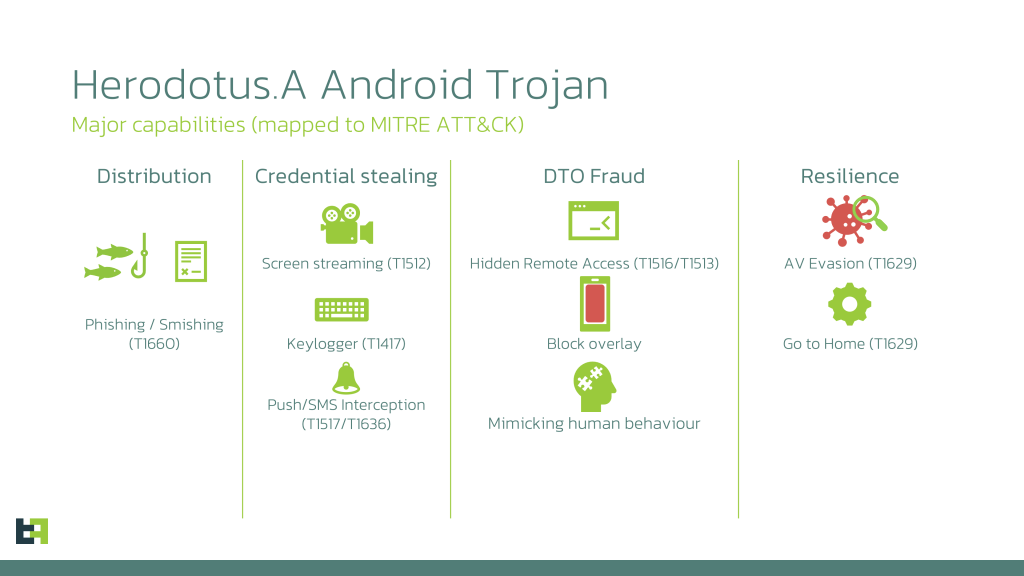

Según el análisis, Herodotus incorpora las funcionalidades habituales en troyanos bancarios modernos:

- Funciones de control remoto: permite al atacante ejecutar acciones en el dispositivo.

- Ataque overlay: muestra páginas falsas sobre aplicaciones legítimas para capturar credenciales.

- Robo de SMS: intercepta mensajes y captura códigos 2FA.

- Registro mediante accesibilidad: captura lo que se muestra en pantalla usando permisos de accesibilidad.

- Comunicación C2 vía MQTT: usa este protocolo ligero para comandos y control.

- Vínculos de código: comparte artefactos con la familia Brokewell (no atribuible necesariamente a una evolución directa).

Fuente: https://www.threatfabric.com/blogs/new-android-malware-herodotus-mimics-human-behaviour-to-evade-detection

Lo que distingue a Herodotus es su intento de “humanizar” las acciones remotas: en vez de insertar todo el texto de una vez, divide lo escrito en caracteres y los introduce con retrasos aleatorios entre 300 y 3000 milisegundos (0,3–3 segundos), buscando asemejarse al ritmo de un usuario real y así reducir la señal detectable por sistemas simples que miden la velocidad de entrada. Además, ofrece control remoto sobre clics, swipes, ingreso de texto y otras acciones útiles para ejecutar fraudes en vivo.

ThreatFabric constató campañas dirigidas a usuarios en Italia (app «Banca Sicura») y Brasil (app “Modulo Seguranca Stone”), y obtuvo páginas de overlay usadas contra entidades en EE.UU., Turquía, Reino Unido, Polonia y servicios de criptomonedas.

La aparición de Herodotus evidencia que los controles basados únicamente en el ritmo de tipeo o la velocidad de interacción resultan insuficientes frente a técnicas que simulan el comportamiento humano. Los analistas recomiendan incorporar sistemas avanzados de detección conductual basados en machine learning, capaces de modelar el patrón individual de cada usuario y detectar anomalías. A su vez, la detección clásica por firmas o familias de malware continúa siendo un componente esencial para identificar variantes como Herodotus y evitar su evasión.

Fuente