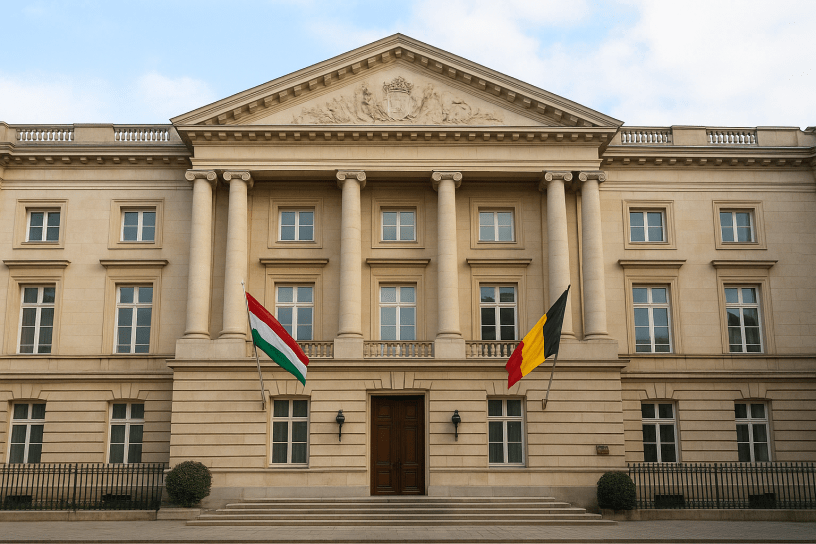

Arctic Wolf Labs identificó que, entre septiembre y octubre de 2025, el grupo de ciberespionaje UNC6384 llevó adelante una campaña contra entidades diplomáticas en Hungría, Bélgica y otros objetivos en Europa. Para ello, explotó la vulnerabilidad ZDI-CAN-25373 en Windows, con el fin de instalar el troyano de acceso remoto PlugX.

El ataque comienza con correos dirigidos (spear-phishing) que incluyen accesos directos .lnk disfrazados como documentos relacionados con conferencias diplomáticas. Al abrirlos, se muestra un PDF señuelo con la agenda real de una reunión de la Comisión Europea del 26 de septiembre de 2025 en Bruselas, mientras que en segundo plano la vulnerabilidad permite ejecutar comandos sin intervención del usuario. Como resultado, se descargan archivos adicionales que, en etapas sucesivas, instalan de forma silenciosa PlugX —un troyano de acceso remoto—, lo que permite a los atacantes mantener acceso persistente al equipo.

Para ocultarse, la operación utiliza una técnica conocida como DLL side-loading: se ejecuta un programa legítimo de Canon, pero acompañado de una biblioteca maliciosa que pasa desapercibida. De ese modo, el malware se camufla como software confiable y permanece activo sin levantar sospechas.

Fuente: arcticwolf.com

Arctic Wolf remarca que UNC6384 adoptó esta vulnerabilidad poco tiempo después de ser divulgada en marzo de 2025 y perfeccionó sus engaños con agendas diplomáticas auténticas. El análisis técnico, la infraestructura empleada y los patrones operativos permiten atribuir la campaña con alta confianza al grupo, que presenta similitudes con actores vinculados a la República Popular China documentados por Google Threat Intelligence.

Entre las recomendaciones propuestas se destacan deshabilitar la ejecución automática de accesos directos .lnk, monitorear dominios de comando y control (C2) identificados, revisar ejecuciones inusuales del software de Canon en carpetas temporales y reforzar la capacitación del personal para detectar correos de phishing.

El caso refleja la rápida evolución de los grupos de espionaje y la necesidad de que organismos estatales y diplomáticos fortalezcan su seguridad para prevenir intrusiones capaces de comprometer información estratégica.

Fuente