La Agencia de Ciberseguridad e Infraestructura de los Estados Unidos (CISA) incorporó la falla React2Shell a su Known Exploited Vulnerabilities Catalog (KEV) el 5 de diciembre, luego de verificarse que atacantes ya la están utilizando en el mundo real. La decisión obliga a las agencias federales norteamericanas a aplicar parches antes del 26 de este mes y posiciona a esta vulnerabilidad como una de las amenazas más críticas del momento.

React2Shell, identificada como CVE-2025-55182, es una falla de ejecución remota de código sin autenticación, con severidad máxima (10.0). El problema se origina en una deserialización insegura dentro del protocolo Flight de React Server Components, lo que permite que un atacante envíe una solicitud HTTP manipulada y ejecute código arbitrario en el servidor. Las versiones afectadas comprenden react-server-dom-webpack, react-server-dom-parcel y react-server-dom-turbopack en sus versiones 19.0.0, 19.1.0, 19.1.1 y 19.2.0. También se ven comprometidos frameworks y bundlers como Next.js, React Router, Waku, @parcel/rsc, @vitejs/plugin-rsc y rwsdk, debido a su dependencia de estos paquetes. Incluso las aplicaciones que no utilizan Server Functions de manera explícita pueden ser vulnerables si incorporan React Server Components.

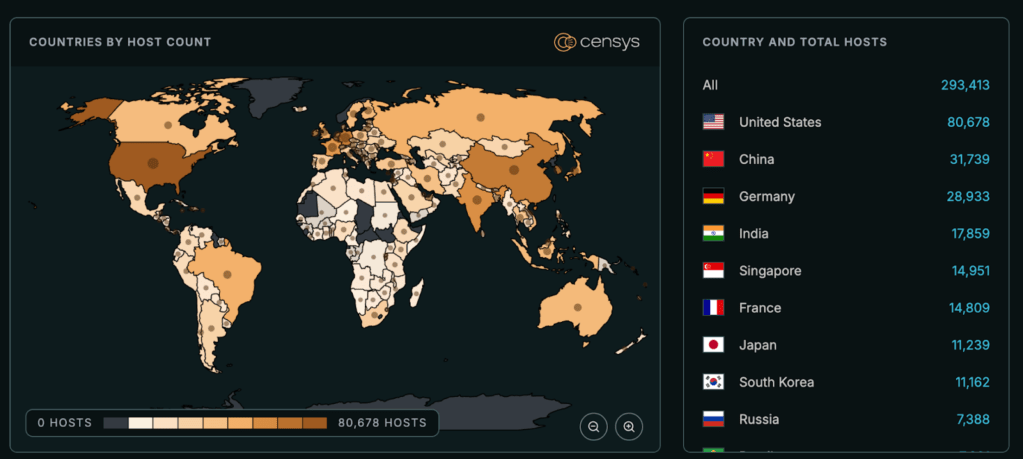

A las pocas horas de hacerse pública la vulnerabilidad, grupos vinculados al Estado chino —entre ellos Earth Lamia y Jackpot Panda— comenzaron a explotarla activamente. Los ataques observados incluyen instalación de mineros de criptomonedas, ejecución remota de comandos PowerShell y descarga de payloads adicionales desde internet. Distintas plataformas de análisis estiman que más de dos millones de instancias accesibles públicamente podrían estar expuestas, ampliando significativamente la superficie de ataque.

Fuente: https://censys.com/advisory/cve-2025-55182

Las recomendaciones de mitigación son urgentes: actualizar los paquetes afectados a las versiones corregidas (19.0.1, 19.1.2 o 19.2.1) y, en el caso de Next.js, instalar las versiones parcheadas correspondientes. Para entornos donde el parcheo no sea inmediato, se recomienda implementar un firewall de aplicaciones web (WAF) o reglas específicas para bloquear solicitudes maliciosas dirigidas a endpoints de Server Functions, además de revisar en detalle los registros de tráfico en busca de actividad sospechosa.

La rápida explotación tras la publicación de pruebas de concepto (PoC) y su inclusión en el catálogo KEV confirman la gravedad del escenario. Las organizaciones que utilicen React Server Components, Next.js o frameworks dependientes deben actuar sin demora.

Indicadores de compromiso (IOCs)

A continuación se pueden consultar los principales IOCs asociados a React2Shell, publicados por Coalition:

Direcciones de IP observadas escaneando y explotando

115.42.60.223

116.87.135.182

14.31.16.65

154.84.56.13

172.86.73.107

176.133.103.26

184.180.213.240

188.148.152.34

193.142.147.209

194.195.253.210

27.109.140.103

45.140.169.184

52.221.210.62

61.239.21.59

64.111.93.13

65.49.1.162

65.49.1.66

73.9.48.144

95.214.52.170

Direcciones IP de los hosting de C2

115.42.60.223

154.84.56.4

31.56.27.76

45.76.155.14

94.154.35.154

Fuente

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

https://www.cve.org/CVERecord?id=CVE-2025-55182

https://censys.com/advisory/cve-2025-55182

https://www.coalitioninc.com/blog/security-labs/security-alert-critical-react2shell-vulnerability