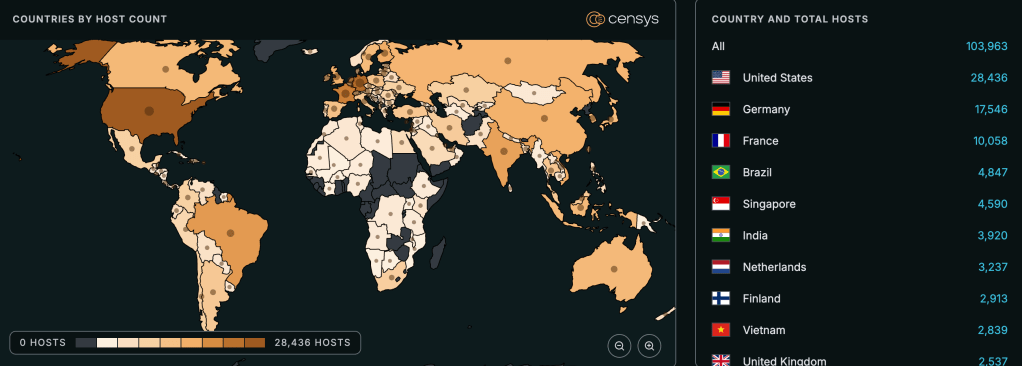

Una falla crítica de seguridad (CVSS 8.7) en MongoDB, una de las bases de datos más usadas en aplicaciones web y servicios digitales, está siendo explotada por atacantes en todo el mundo, advirtieron agencias de Estados Unidos y Australia.

Fuente: https://censys.com/advisory/cve-2025-14847

El problema, identificado como CVE‑2025‑14847 y apodado “MongoBleed”, permite que un atacante remoto sin necesidad de iniciar sesión pueda leer partes de la memoria interna del servidor. Esto significa que puede obtener información sensible, como credenciales de acceso, claves de API, tokens de sesión u otros datos valiosos almacenados en memoria, sin autenticarse.

Debido a la gravedad y explotación activa, la CISA (Cybersecurity and Infrastructure Security Agency) agregó esta vulnerabilidad a su Known Exploited Vulnerabilities (KEV) catalog, priorizando su mitigación para todas las organizaciones y sistemas expuestos.

¿Cómo funcionaba el código de explotación?

El fallo estaba en la forma en que MongoDB gestionaba la descompresión de mensajes de red usando zlib, una biblioteca común. El código de prueba publicado enviaba paquetes especialmente manipulados que provocaban que el servidor devolviera partes de memoria no inicializada, exponiendo información sensible sin necesidad de autenticación. Este exploit, denominado “MongoBleed”, podía ejecutarse de manera remota, afectando a cualquier servidor vulnerable conectado a internet.

¿Cómo se resolvió?

MongoDB corrigió el problema parchando la forma en que la descompresión maneja la memoria, asegurando que los datos no inicializados no se filtren en la respuesta del servidor. Las versiones parcheadas son las 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 y 4.4.30, que eliminan la posibilidad de que un atacante pueda leer memoria sensible sin autenticación.

Recomendaciones para mitigar el riesgo

Para protegerse contra este ataque, las organizaciones y administradores de sistemas deben:

- Actualizar inmediatamente MongoDB a una de las versiones seguras mencionadas.

- Deshabilitar la compresión zlib si actualizar no es posible de inmediato, utilizando alternativas como snappy o zstd.

- Restringir el acceso a los servidores MongoDB desde redes públicas y revisar configuraciones de firewall para limitar la exposición.

- Monitorear logs y tráfico de red en busca de solicitudes anómalas que puedan indicar intentos de explotación.

Los expertos en seguridad enfatizan la importancia de actuar con rapidez, ya que la combinación de un exploit público y una gran cantidad de sistemas sin parches convierte a MongoBleed en una amenaza significativa para servicios que dependen de MongoDB.

Fuente

https://therecord.media/us-australia-bug-exploitation

https://www.ox.security/blog/attackers-could-exploit-zlib-to-exfiltrate-data-cve-2025-14847/

https://www.wiz.io/blog/mongobleed-cve-2025-14847-exploited-in-the-wild-mongodb

https://thehackernews.com/2025/12/mongodb-vulnerability-cve-2025-14847.html

https://censys.com/advisory/cve-2025-14847