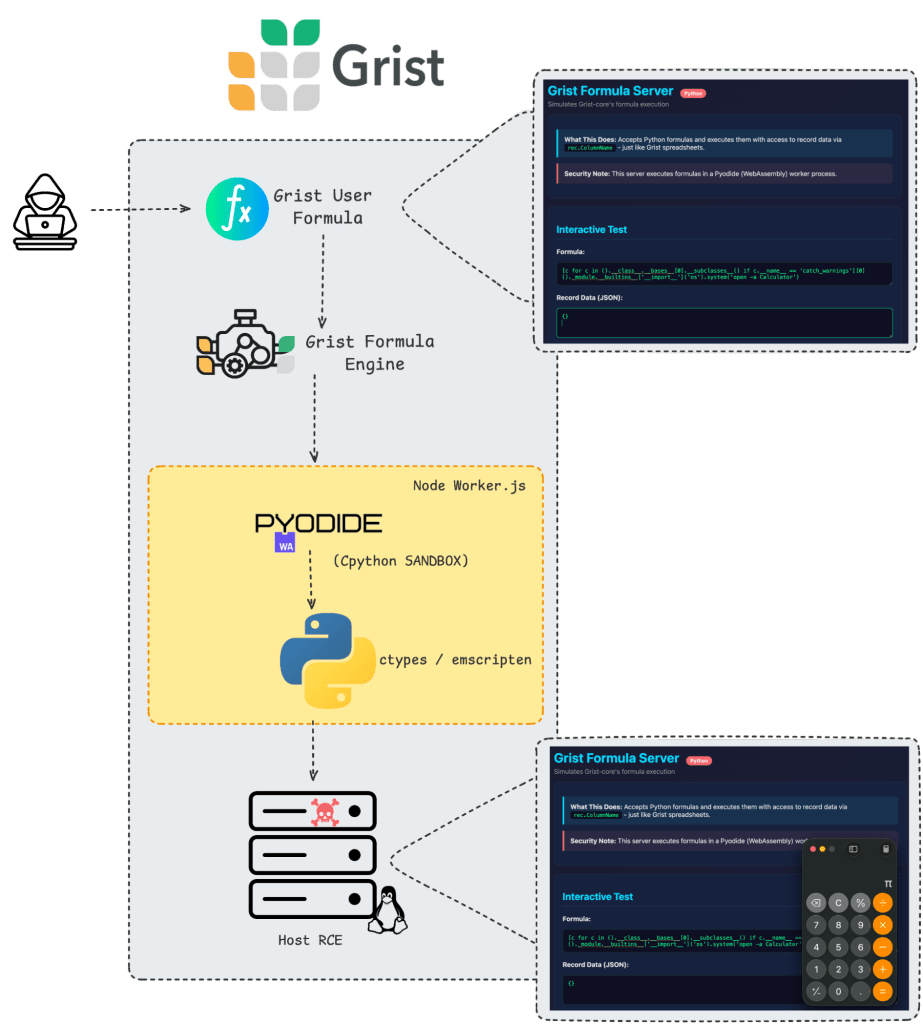

Investigadores de seguridad dieron a conocer una vulnerabilidad crítica en Grist-Core, el componente central de la plataforma Grist —utilizada tanto como servicio en la nube (SaaS) como en instalaciones propias—, que podría permitir a un atacante ejecutar código malicioso en el entorno donde se ejecuta el sistema simplemente mediante una fórmula dentro de una planilla. La falla está registrada como CVE-2026-24002 y fue denominada “Cellbreak” por los investigadores que la descubrieron.

La vulnerabilidad afecta a instalaciones de Grist-Core anteriores a la versión 1.7.9 cuando se utiliza la opción de sandbox basada en Pyodide, una herramienta que permite ejecutar código Python en un navegador o entorno similar. En ese escenario, una fórmula maliciosa podría escapar de la supuesta “zona segura” y ejecutar comandos directamente en el sistema operativo del servidor.

El problema fue corregido en Grist-Core versión 1.7.9, lanzada en enero de 2026, que cambia la forma de ejecutar estas fórmulas utilizando Deno, un entorno de ejecución con un modelo de permisos más restrictivo que ayuda a bloquear usos no autorizados.

Qué significa esta vulnerabilidad

Grist-Core combina hojas de cálculo y funciones de base de datos, y muchas organizaciones lo utilizan para manejar datos importantes. La falla no requiere que el atacante tenga permisos especiales: basta con que un usuario abra o exponga una hoja que contenga una fórmula maliciosa y que la instancia esté utilizando el sandbox Pyodide.

Lo particularmente novedoso de esta vulnerabilidad es que aprovecha datos legítimos como vector de ataque. La fórmula maliciosa no se presenta como un código extraño o claramente peligroso, sino que circula por el mismo mecanismo normal que Grist utiliza para procesar y evaluar fórmulas. Esto convierte a datos aparentemente rutinarios de una hoja de cálculo en una vía para ejecutar instrucciones, y demuestra que estos motores de fórmulas deben considerarse capas de ejecución sensibles, no simples contenidos inofensivos.

Una vez que se escapa del sandbox, el atacante podría ejecutar instrucciones en el servidor que hospeda Grist, lo que —en el peor escenario— permitiría acceder a archivos sensibles, credenciales, datos de clientes o incluso tomar control del sistema afectado.

Fuente: https://www.cyera.com/research-labs/cellbreak-grists-pyodide-sandbox-escape-and-the-data-at-risk-blast-radius

Cómo protegerse

Para mitigar este grave riesgo, los responsables de sistemas y administradores de Grist deben:

- Actualizar a Grist-Core versión 1.7.9 o posterior, donde se resolvió esta falla.

- Verificar la configuración del sandbox y evitar usar Pyodide en entornos que procesen datos no confiables.

- Si no pueden actualizar de inmediato, configurar el sandbox alternativo “gvisor” para reducir la exposición temporal hasta que se aplique el parche.

- Tratar la ejecución de fórmulas como una capacidad privilegiada, y no como simple “contenido de hoja de cálculo”.

- Limitar quién puede crear o editar fórmulas dentro de Grist y considerar los documentos importados como potencialmente peligrosos.

- Reducir el impacto de una eventual explotación futura, ejecutando Grist con el menor nivel de privilegios posible, evitando almacenar secretos en variables de entorno o archivos de configuración accesibles, y restringiendo el acceso a la red para impedir que un compromiso se propague a otros sistemas internos.

El caso “Cellbreak” demuestra que incluso herramientas pensadas para trabajar con datos pueden convertirse en vectores de ataque cuando esos datos son ejecutables, y que los mecanismos de aislamiento deben basarse en permisos estrictos y múltiples capas de defensa, y no en simples listas de bloqueos frágiles.

Fuente

https://github.com/gristlabs/grist-core/releases/tag/v1.7.9

https://github.com/gristlabs/grist-core/security/advisories/GHSA-7xvx-8pf2-pv5g