Investigadores de Fortinet descubrieron una nueva campaña activa desde mayo de 2023, en la que se habría estado explotando fallas conocidas de ejecución remota a través de documentos de Microsoft Word, utilizando el pishing como metodología de ataque para colocar malware en sistemas comprometidos.

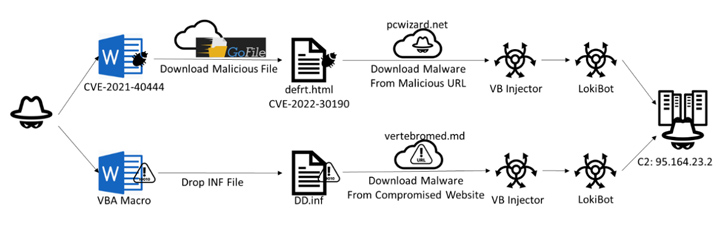

El malware utilizado se conoce como LokiBot, también denominado Loki PWS, un conocido troyano que recopila información confidencial de máquinas infectadas desde el año 2015. Durante esta última campaña, se detectaron que los ataques aprovechaban CVE-2021-40444 y CVE-2022-30190 (también conocido como Follina) para lograr la ejecución del código. En aquel entonces, el ataque se había dado mediante un archivo Word que contenía un enlace GoFile externo incrustado dentro de un archivo XML, que conducía a la descarga de otro en formato HTML, el cual servía para explotar a Follina y así, descargar una carga útil que se utilizaba en la siguiente etapa (un módulo inyector escrito en Visual Basic que descifraba y lanzaba el troyano LokiBot). Este inyector, también contaba con técnicas de evasión para verificar la presencia de depuradores y determinar si se estaba ejecutando en un entorno virtualizado.

En esta última campaña, se descubrió una nueva cadena alternativa que también comenzaba con un documento de Word, en el que venía incorporado un script VBA que ejecutaba una macro inmediatamente después de abrir el documento, utilizando las funciones «Auto_Open» y «Document_Open». Dicha macro, se utilizaba como conducto a través de un servidor remoto, para entregar la carga útil que servía para implantar el malware y conectarse a un servidor de comando y control (C2).

Según los especialistas, LokiBot lleva el mismo nombre que otro troyano bancario de Android, pero no comparten las mismas metodologías de ataque, salvo algunas específicas, como por ejemplo, registrar pulsaciones de teclas, realizar capturas de pantalla, obtener información de credenciales de inicio de sesión y desviar datos de una variedad de billeteras de criptomonedas.

Si bien, este troyano se encuentra activo desde hace muchos años, sus funcionalidades han madurado con el tiempo y se encuentran actualizándose continuamente, lo que permite que sus compañas obtengan constantemente nuevas y eficientes formas de propagarse e infectar a los sistemas.

Fuente

https://thehackernews.com/2023/07/cybercriminals-exploit-microsoft-word.html