Autor: Jeimy Cano, Ph.D, CFE – Colombia

Introducción

En el escenario de un mundo multipolar en “permacrisis” y policrisis, las organizaciones deben desarrollar la capacidad de identificar y analizar mejor sus amenazas. Ya no son los ataques conocidos ni las vulnerabilidades tradicionales (aunque persisten y no son tratadas con la celeridad requerida) las que hacen la diferencia, son los contextos geopolíticos inestables y las tensiones internacionales las que incuban los nuevos adversarios y sus motivaciones. Lo que en el pasado se asociaba directamente a los temas tecnológicos, hoy se redirigen a los negocios y dinámicas empresariales globales, donde las corporaciones se convierten en blancos de las estrategias de agentes de amenazas que por lo general permanecen en las sombras, con acciones exitosas encubiertas y ocultas en medio de la niebla de las noticias internacionales (Walsh, 2023).

En este sentido, más que adelantar una necesaria inteligencia de amenazas (por lo general de temas de tecnología y ataques cibernéticos) se hace necesario plantear un diseño base de amenazas que considere a los posibles adversarios, sus motivaciones y capacidades, con el fin de establecer un mapa parcial del contexto de la empresa, para desde allí establecer las estrategias proactivas frente a los posibles movimientos que se planteen por parte de estos agentes de amenaza.

Así las cosas, como parte previa al ejercicio de gestión de riesgos cibernéticos de una empresa se debe considerar la identificación, análisis y priorización de las principales amenazas de la empresas, donde se concreten con claridad los posibles adversarios, así como las tendencias más relevantes que se tengan detalladas en su contexto particular, para establecer desde esa tribuna la visual del tratamiento de los riesgos que se pueden derivar de este escenario y desarrollar una postura de ciberseguridad ajustada con la realidad, que no sobredimensione las expectativas, ni cree un déficit de atención tanto para los ejecutivos de la empresa, como para los encargados de la ciberseguridad empresarial (Chertoff, 2023).

Marco de trabajo de diseño base de amenazas en el contexto de la ciberseguridad empresarial

Para realizar este ejercicio proactivo y necesario de cara a los constantes cambios en el contexto actual se requiere la participación del equipo ejecutivo, los líderes de cada uno de los negocios, el ejecutivo de seguridad, así como el de ciberseguridad, para que en conjunto, y con el acompañamiento de un consultor, se adelante el proceso de identificación de agentes de amenaza para la organización.

Paso 1 – Caracterización del agente de amenaza

El primer paso es situar los posibles agentes de amenaza. El agente de amenaza por lo general es una persona, grupo de personas o estados, los cuales tienen una serie de motivaciones para efectos de concretar no un objetivo, sino cumplir una misión. Esto es, no sólo concretar un efecto adverso con una acción específica, sino crear una situación compleja que genere consecuencias en múltiples dimensiones (política, social, económica, ambiental, legal o tecnológica) que terminen generando incertidumbre, inestabilidad y caos. En este sentido, dichos agentes tienen al menos cinco elementos claves a tener en cuenta en los análisis que se tengan sobre el particular: (Cano, 2023)

- El adversario tiene motivación y una misión, por lo tanto persistirá de diferentes maneras para lograr su objetivo.

- El adversario usará un tercero para provocar movimientos de la contraparte y que ésta muestre lo que tienes, para tomar sus posiciones.

- El adversario conoce y explora el territorio de la contraparte, usa la tecnología disponible y se apoya con terceros para lograrlo.

- El adversario sabe dónde le duele a la empresa y sabrá cómo hacerle daño, no subestime el valor de sus activos.

- El adversario no teme equivocarse para lograr su objetivo, sacrifica a sus aliados para asegurar su misión.

De acuerdo con algunos documentos especializados en esta temática se tienen al menos tres tipos generales de agentes de amenaza: los externos, los internos y los internos en colusión con los externos. Algunos ejemplos para iniciar la revisión son: (ASIS, 2012)

- Externos: actores estatales, actores afiliados, crimen organizado, terroristas, hacktivistas, proveedores, consultores, competencia

- Internos: empleados descontentos, empleados descuidados, empleados desmotivados.

- Internos en colusión con externos: empleados descontentos en colusión con consultores, proveedores o la competencia, empleados desmotivados en colusión con crimen organizado.

Basado en lo anterior y considerando la dinámica del negocio, la sensibilidad de los datos que se recogen, la dependencia con los terceros de confianza y la inteligencia de amenazas efectuada por el área de ciberseguridad, se establecen aquellas amenazas claves que pueden ser blanco en la organización (indistintamente se tengan o no estrategias de defensa frente a ellas). Se traen a la mesa el listado de amenazas identificadas considerando los criterios mencionados para contextualizar su importancia en la organización.

Del total de amenazas revisadas y comentadas, se seleccionan máximo aquellas cinco (5) que son las más relevantes y críticas, si se llegan a materializar en la organización. Esto es, pueden crear una disrupción importante comprometiendo la operación, creando un escenario de inestabilidad y sobremanera afectando la confianza de los clientes, y por tanto, la reputación de la empresa. Un listado ejemplo de amenazas en este sentido podría ser:

- Ransomware (Robo, extorsión y filtración de datos)

- Denegación de servicio

- Fuga de información

- Desinformación

- Espionaje

Paso 2 – Elaboración del diseño base de amenazas

El segundo paso consiste en elaborar un diseño base de amenazas donde se detalle y concrete los detalles de la amenaza en particular para la empresa. Esto es, una ficha técnica que contenga entre otros temas: (ISC, 2010)

- Definición de la amenaza: Detalle concreto de lo que puede hacer la amenaza si se concreta.

- Fecha de la última evaluación: Última revisión realizada.

- Escenario para la amenaza: Detalle de cómo se puede concretar la amenaza.

- Línea base de la amenaza: Datos disponibles sobre eventos relacionados con esta amenaza en el sector de negocio, en reportes internacionales y casos recientes de la industria.

- Analítica básica: Listado de eventos relativos a la amenaza relevantes para la organización.

- Atractivo del objetivo: ¿Por qué la organización termina siendo atractiva para materializar la amenaza?

- Tendencias identificadas: Patrones de eventos identificados durante el año en curso.

Como resultado se tienen cinco fichas técnicas básicas que sitúan las amenazas y ofrecen un escenario más concreto de lo que puede ocurrir si se materializa alguna de ellas en la organización. Recuerde este ejercicio se hace indistintamente se tenga o no mecanismos de defensa disponibles para cada una de las amenazas revisadas y documentadas.

Paso 3 – Elaboración de matriz de análisis de amenazas

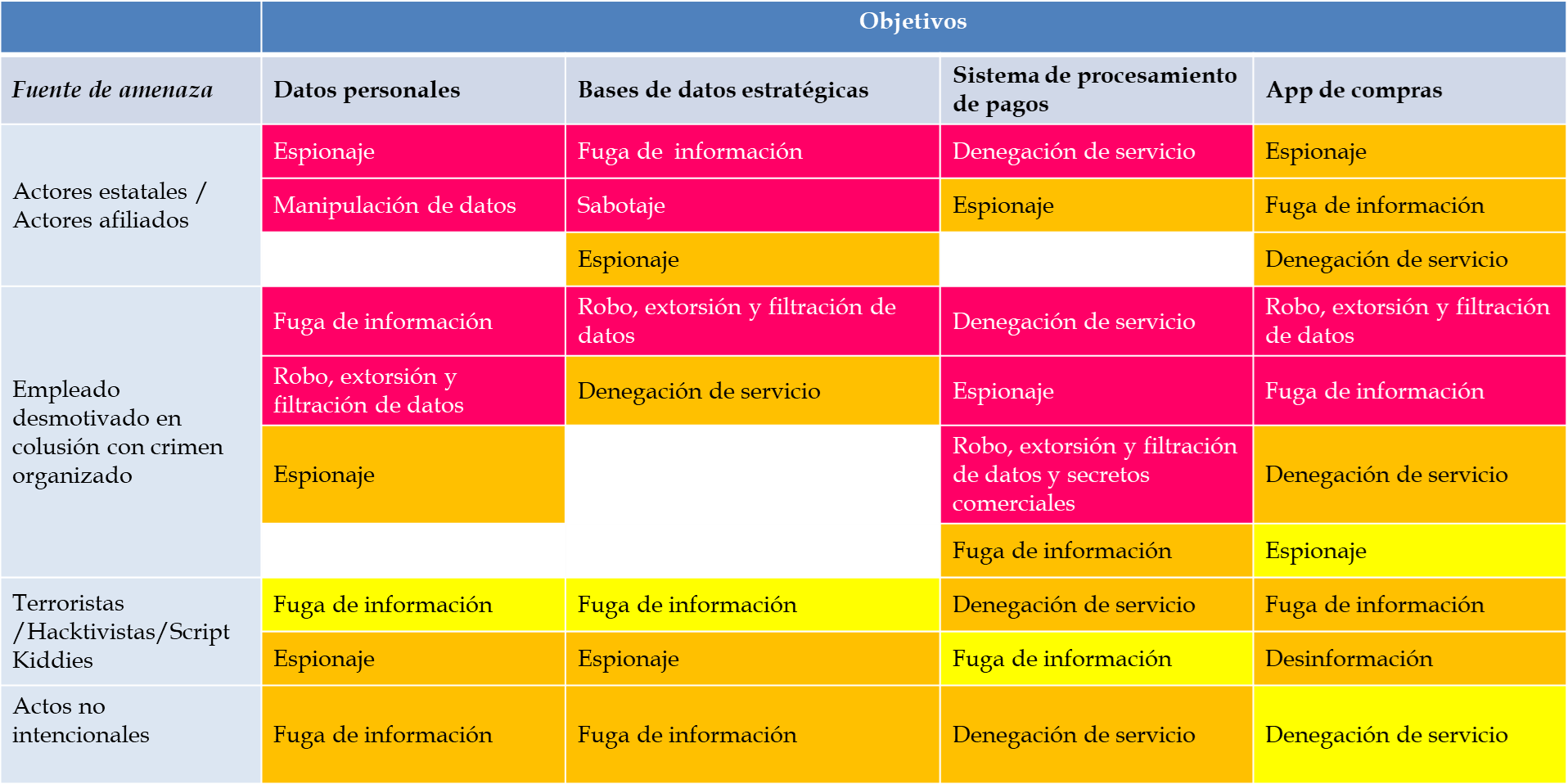

El paso tres implica concretar una matriz donde se crucen los tipos de agentes de amenaza contra los activos digitales claves de la empresa: inventario de información con deber de protección legal, propiedad intelectual o secretos industriales, sistemas de información de misión crítica (aquellos con los que interactúa directamente el cliente y el ecosistema que lo soporta) y los medios de interacción directa con el cliente como son los portales y las apps que se tengan disponibles.

En cada cruce, se ubican las amenazas documentadas y se marcan con rojo, naranja o amarillo según el siguiente criterio: (De Bruijne et al., 2017)

- Rojo: Los adversarios poseen herramientas/conocimientos importantes, una alta motivación y se ha detectado una gran actividad.

- Naranja: Los adversarios poseen herramientas/conocimientos, una alta motivación y se ha detectado actividad.

- Amarillo: Los adversarios tienen motivación pero carecen de herramientas/conocimientos, a pesar de que se ha detectado actividad.

Un ejemplo de la matriz se puede ver a continuación:

Paso 4 – Priorización de amenazas

Luego de realizado el análisis de las amenazas situado en la matriz anterior, se adelanta la priorización de las amenazas y su nivel de impacto para la organización, es decir, si se materializa la amenaza, dónde puede hacer mayor daño y tener los más altos impactos para el negocio y la reputación de la empresa. Este es un ejercicio diálogo y reflexión con los diferentes participantes del ejercicio para determinar con claridad los puntos más sensibles de la organización y las exigencias de defensa requeridas frente a la eventual materialización de eventos adversos.

Paso 5 – Valoración del nivel de explotabilidad de las vulnerabilidades

Efectuada la priorización, se inicia a validar el nivel de vulnerabilidad de la organización a cada una de aquellas amenazas priorizadas como de mayor impacto, para lo cual se procede a validar el nivel de explotabilidad de dichas vulnerabilidades basado en cuatro criterios: (Stallings, 2019)

- Vector de ataque: Proximidad de un atacante al componente vulnerable.

- Complejidad del ataque: Nivel de dificultad requerido para que un atacante explote una vulnerabilidad una vez identificado el componente objetivo.

- Privilegios requeridos: Acceso que necesita un atacante para explotar una vulnerabilidad.

- Interacción con el usuario: Indica si un usuario distinto del atacante debe participar para que el ataque tenga éxito.

En este punto la experiencia y los insumos del área de ciberseguridad se vuelven relevantes y ahora situados de forma concreta para apoyar a la organización en una estrategia de acción proactiva que lleve a una postura más vigilante y contextualizada, que no responde al miedo, incertidumbre y dudas, sino a un ejercicio concreto y detallado con los diferentes grupos de interés clave de la empresa.

Como resultado de este ejercicio, se tiene identificado los focos estratégicos de defensa de la organización, los retos claves del área de ciberseguridad y los posibles escenarios de ataques en puntos neurálgicos, que serán insumo para base para iniciar formalmente la gestión del riesgo cibernético.

Los efectos de la realización del ejercicio detallado, que deberá actualizarse de forma ideal una vez al semestre y de forma óptima una vez al año, permitirán una reflexión documentada y una toma de decisiones informada por los ejecutivos, para definir con mayor claridad el apetito de riesgo cibernético de la empresa, sabiendo dónde se ubican los retos para lograr sus objetivos y cómo apalancar las capacidades cibernéticas necesarias para hacer más resistente la organización a los ciberataques, lo que en últimas se traduce en una postura más resiliente frente a un entorno cada vez más agreste e incierto de los negocios en un contexto digital (Coden et al., 2023)

Conclusiones

Entender con mayor claridad las amenazas que puede enfrentar la organización, previo al ejercicio concreto de gestión de riesgo cibernético asociado con: reducir la amenaza, reducir la vulnerabilidad y reducir el impacto, es lo que permite a las organizaciones, concretar con mayor claridad su apetito de riesgo cibernético, para establecer su tolerancia y capacidad de riesgo de acuerdo con las iniciativas de negocio que se planteen.

En este sentido, el ejercicio conjunto y situado realizado con los ejecutivos de la empresa, los diferentes encargados de negocio y el directivo de ciberseguridad, permite elaborar un mapa parcial de posibles adversarios, de los activos digitales sensibles, de los posibles impactos y el nivel de exposición que tiene la compañía, sabiendo que los adversarios tendrán toda la motivación, la intencionalidad y la agenda definida para cumplir su misión.

De esta forma, el marco de trabajo de diseño base de amenazas en el contexto de la ciberseguridad empresarial propuesto en esta reflexión, si bien no resuelve los retos propios para anticipar eventos adversos, si concentra los esfuerzos basados en información y analítica disponible a la fecha, con el fin de ver tendencias y aspectos críticos de las amenazas más relevantes y cómo los posibles adversarios pueden capitalizar rápidamente su agenda considerando el nivel de preparación y práctica que la organización tiene.

Si bien las herramientas de seguridad disponibles no conocen la historia que quieren contar los datos, es necesario crear un entorno psicológicamente seguro donde la sabiduría empresarial (experiencia de los ejecutivos), las tendencias de los eventos adversos (inteligencia y analítica de amenazas) y la experiencia corporativa aplicada de la práctica de la ciberseguridad (analítica de comportamiento) se conjuguen para darle forma a ese perfil de riesgo empresarial requerido para tomar la decisiones ajustadas con su apetito de riesgo y así establecer los acuerdos de nivel de protección (Anderson, 2011).

Desarrollar el marco de trabajo comentado deberá mantener presente todo el tiempo en la mente de los tomadores de decisiones, que a pesar de estos esfuerzos, tarde o temprano el adversario cumplirá su misión, y por lo tanto, todo lo que se ha hecho ha sido preparación y fortalecimiento de la capacidad institucional para responder y continuar operando con el fin de disminuir los impactos, y generar mayor incertidumbre y dudas en la agenda del atacante.

Referencias

Anderson, R. (2011). Risk Appetite & Tolerance. Guidance Paper. IRM. https://www.theirm.org/media/7239/64355_riskapp_a4_web.pdf

ASIS. (2012). Protection of assets. Physical security. Alexandria, VA. USA: ASIS International.

Cano, J. (2023). Avatar 2 y la ciberseguridad. Reflexiones y recomendaciones para los profesionales de seguridad y control. Seguridad en América. 139. Mayo-Junio. 32-34.

Chertoff, M. (2023). El riesgo cibernético está aumentando. Así es cómo las empresas pueden mantenerse al día. Harvard Business Review. https://path.mba/el-riesgo-cibernetico-esta-aumentando-asi-es-como-las-empresas-pueden-mantenerse-al-dia/

Coden, M., Reeves, M., Pearlson, K., Madnick, S. & Berriman, C. (2023). An Action Plan for Cyber Resilience. Sloan Management Review. https://sloanreview.mit.edu/article/an-action-plan-for-cyber-resilience/

De Bruijne, M., Van Eeten, M., Hernández, C. & Pieters, P. (2017). Towards a new cyber threat actor typology. A hybrid method for the NCSC cyber security assessment. Faculty of Technology, Policy and Management. Delft University of Technology. https://repository.wodc.nl/bitstream/handle/20.500.12832/2299/2740_Volledige_Tekst_tcm28-273243.pdf

Interagency Security Committe – ISC (2010). The Design-Basis Threat (U). Department of Homeland Security. https://info.publicintelligence.net/DHS-DesignBasisThreat.pdf

Martin, P. (2019). The rules of security. Staying safe in a risky world. Oxford, UK.: Oxford University Press.

Stallings, W. (2019). Effective cybersecurity. A guide to using best practices and standards. USA: Addisson Wesley.

Walsh, Z. (2023). La policrisis global refleja una crisis civilizatoria que reclama alternativas sistémicas. Omega. https://omega.ngo/2023/06/the-global-polycrisis-reflects-a-civilizational-crisis-that-calls-for-systemic-alternatives/

Jeimy Cano, Ph.D, CFE – Director Revista SISTEMAS at Asociación Colombiana de Ingenieros de Sistemas – ACIS // orcid.org/0000-0001-6883-3461