En base a lo informado por la empresa de ciberseguridad Mandiant, durante la primera mitad del año 2023, los ataques cibernéticos utilizados mediante campañas de infección con USB como vector de acceso inicial, aumentaron considerablemente en este primer semestre. Dichas campañas, llevadas a cabo en el periodo mencionado, fueron las denominadas SOGU y SNOWYDRIVE.

Según la firma de inteligencia de amenazas de Google, SOGU es el «ataque de espionaje cibernético basado en USB más frecuente en estos tiempos, ya que utiliza unidades flash USB dirigidas a organizaciones del sector público y privado a nivel mundial en todos los sectores verticales de la industria», aunque se supo que, los principales objetivos son el rubro de la construcción, ingeniería, servicios comerciales , gobierno, salud, transporte y comercio minorista en Europa, Asia y EEUU.

Atribuido a un grupo de ciberdelincuentes con sede en china, los mismos se conocen mediante diferentes nombres como, TEMP.Hex, Camaro Dragon, Earth Preta y Mustang Panda. En esta campaña, se descubrió una variedad de malware autopropagante llamado WispRider, que se propagaba a través de unidades USB comprometidas, utilizadas para vulnerar los sistemas mediante la ejecución de PlugX (también conocido como Korplug), que descifraba y lanzaba una puerta backdoor en (C) llamada SOGU que extraía archivos, pulsaciones de teclas y capturas de pantalla.

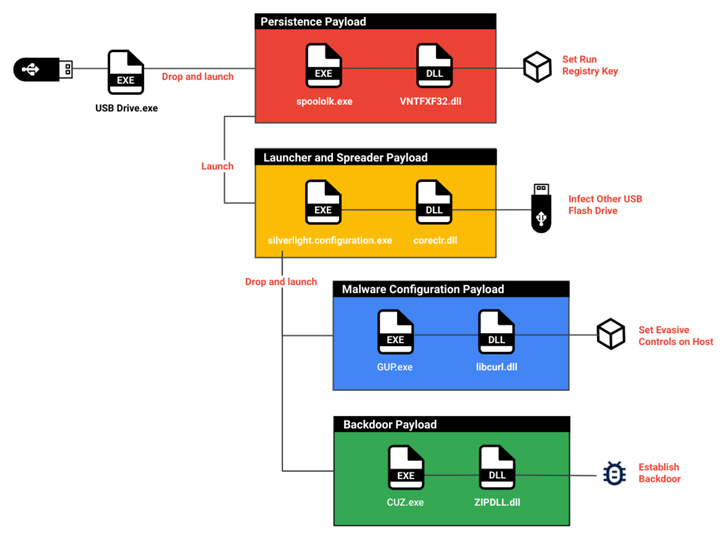

SNOWYDRIVE, por otro lado, fue adjudicado al grupo de ciberdelincuentes UNC4698, donde también utilizaban el mecanismo de infiltración mediante USB, creando una backdoor en el sistema host permitiendo emitir comandos de forma remota para propagarse en toda la red. En estos ataques, según los investigadores de Mandiant, se atraía a la víctima para que hiciera clic en un archivo disfrazado de ejecutable legítimo, lo que activaba una cadena de acciones maliciosas entre las que se destacan, búsqueda, carga y descarga de archivos y directorios y, la ejecución de un Shell inverso.

Como una forma de mantener alertas a las organizaciones de estos ataques, se recomienda implementar restricciones de acceso a dispositivos externos, como es en este caso, las unidades USB, no obstante, de no ser posible, priorizar la realización de escaneos hacia estos dispositivos, con el fin de buscar archivos o códigos maliciosos antes de conectarlos a sus redes internas.

Fuente

https://thehackernews.com/2023/07/malicious-usb-drives-targetinging.html