En los últimos tiempos, el ransomware atrajo la atención de toda una basta cadena de actores (público-privados) y comenzó a ser un motivo real de preocupación para las organizaciones. Entre los calificativos más resonantes utilizados para referirse a esta amenaza, se destacan: “el Rey de las amenazas”, “pandemia digital”, “amenaza global” (etc., ∞-∞).

Dentro de este panorama, son alarmantes sus múltiples impactos, desde los servicios que no se pueden prestar, empleados que no pueden realizar sus tareas, exposición pública y mediática, presión social y política, pérdida de reputación, robo de información, interrupción completa de las actividades, hasta grandes pérdidas económicas.

Sin embargo, es necesario revisar la evolución de la amenaza e indagar acerca de la verdadera magnitud del problema, adelantando que es prácticamente imposible abordar todas y cada una de las aristas que involucra este fenómeno, por tanto, me propongo exponer los puntos más concretos y relevantes sobre el objeto de análisis.

¿Qué es el ransomware?

Desde mi punto de vista, la definición más equilibrada, es aquella que lo define como el software malicioso que cifra los datos o bloquea su acceso, exigiendo al usuario que pague para desbloquearlos o descifrarlos [1].

Tipos de ransomware

Existen dos tipos principales: el ransomware de bloqueo (locker ransomware) y el ransomware de cifrado (crypto ransomware), el primero bloquea el acceso a los datos, y el segundo, cifra los datos del sistema.

Un tercer tipo, menos común, es el ransomware “borrador”o “limpiador” (wiper ransomware), mediante el cual los actores maliciosos exigen un pago, pero nunca proporcionan una clave de descifrado o carecen de la capacidad técnica para producirla. Por lo general, está destinado a ser utilizado en ataques destructivos [2].

Si bien los términos anteriores, de alguna manera, engloban las capacidades más conocidas de este tipo de amenaza, en la actualidad [3] la mayoría de los malware son una combinación de diferentes tipos de software maliciosos que suele incluir partes de troyanos, gusanos y, a veces, también un virus (híbridos).

Vea también: Ciclo de vida de un Incidente de Ransomware (PDF).

Repasando los últimos antecedentes observados, se extrae que el ransomware es el malware como servicio (MaaS) más extendido y el más popular [4].

Para llegar a esa conclusión, los expertos examinaron los volúmenes de venta de varias familias de malware, así como menciones, debates, publicaciones y anuncios de búsqueda en la red oscura y otros recursos relacionados con MaaS para identificar los tipos más populares.

Es más, el ransomware representó el 58 por ciento de todas las familias distribuidas bajo el modelo MaaS entre 2015 y 2022. Asimismo, se destacó que “La popularidad” del ransomware se puede atribuir a su capacidad para generar mayores ganancias en un espacio de tiempo más corto que otros tipos de malware.

Solamente en el período enero-septiembre/2023 se registraron cerca de 3.500 ataques, y ahora es probable que la cifra final se acerque a los 4.000 a finales de año. La actividad de ransomware alcanzó niveles sin precedentes en el mes de septiembre donde se contabilizó un total de 514 ataques, según un reporte publicado por NCC (PDF).

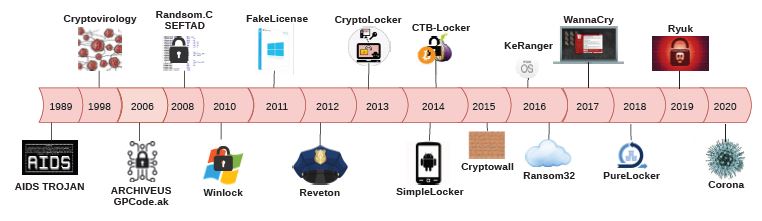

Es claro que en los últimos tiempos hubo un aumento sostenido en la cantidad de ataques (incrementado por los efectos que trajo aparejados la última pandemia en el contexto digital), pero también debemos considerar que se trata de una amenaza que tiene más de treinta años de evolución.

De hecho, el primer ransomware apareció en 1989 (troyano AIDS – Aids Info Disk o PC Cyborg Trojan) y [5] llegaba a los usuarios a través de una carta que contenía en su interior un “disquete” (floppy disk). Esta pieza de malware fue distribuida entre los asistentes de la conferencia internacional sobre el SIDA de la Organización Mundial de la Salud (OMS) realizada ese año [6].

Claves de orden histórico [7]

- Desde la década de 1990 hasta principios de 2010, el ransomware a menudo solo pretendía cifrar datos o el cifrado se implementó incorrectamente.

- A mediados de la década de 2000, el ransomware era típicamente utilizado contra individuos y algunas empresas.

- El ransomware de cifrado ha sido la forma dominante de ransomware observado desde 2013.

- En 2014 los operadores de ransomware comenzaron a vender sus “productos” en foros en línea como Ransomware como servicio o RaaS (del inglés, Ransomware-as-a-Service).

Más información sobre cronología del ransomware: Cronología del ransomware: 2010 – 2017 y Ransomware Timeline 2017-2022

| AIDS Troyan/PC Cyborg (1989) | Reemplazaba el archivo AUTOEXEC.BAT, posteriormente ocultaba los directorios y cifraba los nombres de todos los archivos de la unidad C, haciendo inutilizable el sistema. Luego le era solicitado al usuario “renovar su licencia” con un pago de 189 dólares [8]. |

| ONEHALF Virus (1994) | Puede llamarse el primer malware de tipo ransomware, con la excepción de que no pedía rescate ni había un código de desactivación. |

| GPCODE (2005) | El “ransomware de $20”, fue uno de los primeros ejemplos de ransomware distribuido en línea [9]. |

| ARCHIEVUS (2006) | Adoptó el algoritmo de cifrado RSA, utilizando un mecanismo asimétrico de clave pública y privada [10]. |

| WINLOCK (2011) | Bloqueaba completamente el acceso de las víctimas a sus dispositivos. El malware sin cifrado infectaba a los usuarios a través de sitios web maliciosos. |

| REVETON (2012) | Primer RaaS y uno de los primeros en exigir el pago en Bitcoin. |

| CRIPTOLOCKER (2013) | Combinó encriptación de clave pública y pagos en Bitcoin [11]. |

| SIMPLELOCKER (2014) | Primer ransomware para cifrar archivos en dispositivos Android. |

| CBT-Locker (2014) | Primer RaaS identificado [12]. |

| LOCKERPIN -ENCODER1(2015) | LockerPin también estaba dirigido a dispositivos Android, pero, en lugar de cifrar archivos, bloqueó por completo a los usuarios cambiando el PIN del dispositivo. Linux.Encoder1 es el primer ransomware dirigido a dispositivos Linux. |

| RAMSON32 (2016) | Primera variante basada completamente en JavaScript (RaaS). |

| WANNACRY -NOTPETYA (2017) | Primer ataque de ransomware atribuido a un gobierno extranjero (Corea del Norte). NotPetya fue atribuido al Gobierno Rusia [13]. |

Si desea conocer sobre las etapas de un ataque de ransomware: Etapas de un ataque de ransomware: desde el acceso inicial hasta la extorsión

Mientras tanto, de la mano del surgimiento y la posterior expansión de Internet y su lado oscuro (Dark Web/Darknets), y de las criptomonedas (en sus inicios, el Bitcoin) y derivados (medios de pago para ocultar la trazabilidad), el ransomware encontró el caldo de cultivo adecuado para apuntar a objetivos (targets) más jugosos, utilizando la extorsión digital como principal herramienta, hasta sentar las bases del negocio que hoy se conoce como RaaS.

¿Cómo funciona el modelo RaaS?

Para entender su funcionamiento se necesita identificar a los actores y la dinámica de sus vínculos; es decir, quienes desarrollan el ransomware, también llamados operadores de RaaS, asumen el trabajo de desarrollar y mantener herramientas e infraestructura de ransomware. Empaquetan sus herramientas y servicios en kits de RaaS que venden a otros piratas informáticos, llamados afiliados de RaaS [14].

De acuerdo con la definición de EUROPOL [15], los afiliados son ciberdelincuentes que llevan a cabo ataques de ransomware utilizando plataformas de ransomware como servicio (programas de afiliados) que están a cargo de grupos criminales. Los afiliados pueden utilizar las herramientas de la plataforma a cambio de un porcentaje de sus ganancias delictivas obtenidas a través de ella.

Detrás de este tipo de organizaciones criminales existe una gran cantidad de habilitadores para ejecutar los ataques:

- En 2017 se hablaba [16] que el 75% de todo el ransomware estaba desarrollado por rusos, y en 2022, que el 74% del dinero robado en ataques de ransomware va a parar a Rusia.

- Los grupos cibercriminales comparten información, recursos y ganancias (sharing profit).

- Acceso como servicio o AaaS (del inglés, Access-as-a-Service). Se trata de aquellos individuos y grupos que utilizan numerosos métodos para obtener acceso remoto a la red de una organización [17]. Hay tres tipos de vendedores de AaaS:

- – Actores oportunistas.

- – Vendedores dedicados.

- – Tiendas en línea.

- Intermediarios de Acceso Inicial o IAB (del inglés, Initial Access Brokers). Son quienes venden acceso a los actores de amenazas y facilitan innumerables actividades delictivas. Muchos de ellos han establecido relaciones con operadores de ransomware y afiliados de prolíficos programas de RaaS [18].

- Phishing como servicio o PaaS (del inglés, Phishing-as-a-Service – p.ej. Caffeine, Greatness, 16Shop, etc.).

- Blanqueo como servicio o LaaS (del inglés, Laundering-as-a-Service). Los actores del ransomware, con la ayuda de terceros (blanqueadores de dinero), trabajan para ocultar y lavar los fondos del rescate y, a veces, retirarlos [19].

Aquí encontrará los detalles específicos: Countering Ransomware Financing

- Robo de identidad como servicio (del inglés, Spoofing-as-a-Service). En muchos casos los estafadores fingen ser alguien o algo más para ganarse la confianza de una persona. La motivación suele ser obtener acceso a los sistemas, robar datos, robar dinero o propagar malware [20].

- Dropper-services. Los dropper son programas diseñados para entregar software malicioso a un dispositivo.

- Mula de dinero (del inglés, Money Mule). Se trata de la persona que recibe dinero de un tercero en su cuenta bancaria y lo transfiere a otro o lo saca en efectivo y se lo da a otra persona, obteniendo una comisión por ello.

- Amenaza interna (del inglés, insider). Es alguien que conoce a fondo la empresa porque trabajó o trabaja actualmente para ella y, debido a su estado actual con respecto a la empresa, esta persona de alguna manera busca venganza. El «insider» puede realizar acciones como cambiar credenciales importantes, usar dispositivos de manera inapropiada, etc. [21].

- Compra y desarrollo de Exploits de día cero.

- Inteligencia artificial (IA) para crear diferentes tipos de código malicioso. Los investigadores de seguridad ya están mostrando cómo los atacantes pueden utilizar las capacidades de generación de código de la IA generativa para escribir código malicioso y explotar las vulnerabilidades del software [22].

- Malware precursor, para facilitar el movimiento lateral y la carga útil real del ransomware. Sucede que, una infección puede ser evidencia de un compromiso de red anterior [23]. Según un informe de Lumu [24], los principales precursores de ransomware en 2022 fueron Qbot, Phorpiex, Emotet, Cobalt Strike, Ursnif y Dridex.

- Filtraciones de código (p. ej. Babuk, Conti, Lockbit, Egregor, HelloKitty, etc.). Este fenómeno ha dado origen al término “Franken-ransomware”, el cual describe una tendencia en la que los actores maliciosos están armando nuevas variantes de ransomware utilizando fragmentos de código robado o filtrado de varias fuentes.

- Patrocinio de Estados-nación.

- Crypto Mixers. Los mezcladores de criptomonedas son aplicaciones encargadas de proveer privacidad a sus usuarios, dentro de un ecosistema totalmente transparente, como lo es la blockchain. Mediante el uso de crypto mixers o mezcladores, es posible enviar y recibir fondos sin establecer un vínculo directo entre los emisores y receptores [25].

- Botnets. Es una red de dispositivos capaces de conectarse a Internet, que es controlada de manera remota y funciona de forma autónoma y automática. En las de uso malicioso, funcionan sin la autorización ni el conocimiento de las personas usuarias de esos dispositivos. En la actualidad, las botnets tienen entre sus blancos a dispositivos de Internet de las Cosas (IoT, por su sigla en inglés). Un claro ejemplo es la botnet Mirai [26].

- Aumento de la superficie de ataque, principalmente a raíz de la pandemia y de la cantidad de dispositivos de IoT.

- Entre otros.

Si desea conocer más sobre el ecosistema de pago: Mapeo del ecosistema de pago de ransomware

Grupos de ransomware más activos

De acuerdo con el Panorama de Amenazas de ENISA (2023), junto con el aumento de los incidentes de ransomware a lo largo de 2023, la escalada de casos de extorsión por robo de datos en comparación con trimestres anteriores se alinea con las tendencias informadas públicamente que indican que un número creciente de grupos de ransomware están robando datos y coaccionando a las víctimas sin cifrar sus archivos o recurrir al despliegue de ransomware tradicional [27].

Grupos de Extorsión

Tendencias (2022-2023)

- Utilizan lenguajes de programación multiplataforma (Goland, GO) o que dificultan la ingeniería reversa (Rust).

- Las grupos de ransomware están aumentando sus esfuerzos para reclutar a personas con información privilegiada para los ataques [28].

- Nuevos vectores de ataque. Según hallazgos recientes de la Unidad 42 de Palo Alto, hay un cambio notable en el principal punto de entrada para las infecciones de ransomware. Los enlaces URL y la navegación web se han convertido en los métodos dominantes para distribuir ransomware, representando más del 77 % de los casos (ENISA, 2023).

- LockBit. Incorporó el primer programa de bug bounty [29].

- Actores del ransomware y los estafadores de criptomonedas se han unido a los actores de los Estados-nación para abusar de los servicios de minería en la nube para lavar activos digitales [30].

- Ataques duales (p.ej. Lauder Beauty). A principios de diciembre de 2021, un proveedor de servicios médicos de Canadá fue atacado por Conti y Karma [31].

Con relación al último ítem, es dable señalar, que la información sobre las víctimas se compra y se vende, e inclusive se puede vender a varios compradores (no hay exclusividad), lo que lleva a que los objetivos sean revictimizados tanto por estafadores como por distribuidores de malware (INTERPOL, 2023).

- El ransomware operado por humanos (Human-operated ransomware) se mantiene como una de las tendencias de ciberataques más impactantes en todo el mundo (ENISA, 2023).

- Durante el transcurso de 2023 se identificó un actor de la amenaza que probablemente implementó siete familias diferentes de ransomware en ataques (ShadowSyndicate) y se revelaron algunos “Secretos” del grupo LockBit.

- Una investigación [32] sobre ransomware reveló que 12 vulnerabilidades se han asociado recientemente con ransomware en el primer trimestre de 2023.

- El grupo de ransomware Alphv/BlackCat presentó una denuncia ante la Comisión de Bolsa y Valores de EE.UU (SEC) por falta de divulgación de la violación de datos por parte de la víctima (MeridianLink).

| Ransomware | Detalle | Fuente |

| Onyx | Destruye archivos en lugar de cifrarlos | BC |

| Quantum | Ransomware atípico. Los responsables de Quantum se inclinan más por los usuarios. Se destaca la velocidad de sus ataques | Redseguridad |

| LockFile -Black Basta, ALPHV (BlackCat), PLAY, Agenda y Qyick. | Cifrado intermitente. SentinelLabs publicó un informe que examina una tendencia iniciada por LockFile a mediados de 2021 y ahora adoptada por Black Basta, ALPHV (BlackCat), PLAY, Agenda y Qyick. (BC, 10-09-2022). | BC |

| Rorschach | Cepa única. Es uno de los ransomware más rápidos observados, por la velocidad de encriptación (Check Point, 04-04-2023). | Check Point |

| CrossLock | Utiliza tácticas para evitar el análisis como buscar el entorno WINE (para determinar si su ransomware se está ejecutando dentro de un entorno de análisis o sandbox) y ajustar las funciones de seguimiento de eventos para Windows (ETW). | Csirtasobancaria |

| Cactus | Se cifra para evadir el antivirus. | BC |

| 0mega | Llevó a cabo con éxito un ataque de extorsión contra el entorno SharePoint Online de una empresa sin, necesidad de utilizar un punto final comprometido. | SecurityWeek |

| Clop | -Ha comenzado a crear sitios en la web superficial (Clear Web) para filtrar datos robados durante los ataques de MOVEit Transfer, similar a una táctica introducida por ALPHV en 2022. – Utiliza torrents para filtrar datos y evadir eliminaciones. – La evidencia sugiere que Clop conocía MOVEit Zero-Day desde 2021. – El mayor hackeo del año por sus cifras. | BC & Techcrunch |

Análisis detallado sobre la línea de tiempo de los ataques de Clop: MOVEit mass exploit timeline

¿Movimiento zigzagueante, doble moral o marketing?

– En junio de 2020, apareció un anuncio inusual en los foros rusos de la Dark Web, pues se destacó un «Call for Papers» promovido por el líder de Lockbit, a través del cual invitó a presentar propuestas sobre temas como la obtención de shells, la codificación de malware, los virus, el desarrollo de bots y la monetización. La convocatoria también ofrecía un premio en efectivo de 5.000 dólares para el mejor artículo.

– La “marca” LockBit también incluye un logotipo. Incluso comenzaron a ofrecer a las personas entre 500 y 1.000 dólares para tatuarse el logotipo de LockBit en el cuerpo.

–La Compañía de seguros AXA sufrió un ataque de ransomware justo después de dejar de dar soporte al pago de rescates (2021)

–GoodWill (Robin Hood) descubierto en marzo de 2022 por Threat Intelligence Research de CloudSEK. El grupo requería a las victimas (“rescate”) que llevaran a cabo actos de solidaridad hacia los más necesitados.

–Darkbit, de acuerdo con la nota de recate y la descripción de su sitio web: “contra el racismo, el fascismo y el apartheid”, parece tener motivaciones políticas.

–LockBit lanzó un descifrador gratuito para el Hospital para Niños Enfermos (SickKids), diciendo que uno de sus miembros violó las reglas al atacar a la organización de atención médica.

-La negociación mantenida entre los representantes de Lockbit y el Servicio Postal del Reino Unido (Royal Mail) se volvió de dominio público.

-Algunos nuevos actores de ransomware se describen a sí mismos como “penetration testers” (RansomedVC, 8Base).

Pese a los esfuerzos realizados por las fuerzas de aplicación de la ley [33], diferentes países [34] y organizaciones para contrarrestar el crecimiento de este tipo de actividad criminal, y que se elevó la prioridad de las investigaciones de los ataques de ransomware al mismo nivel que el terrorismo [35], la amenaza digital se mantiene en ascenso.

Ante un escenario cada vez más alarmante y reconociendo que el ransomware es un flagelo mundial, el gobierno de EE.UU convocó la Iniciativa Internacional de Lucha contra el Ransomware (CRI, por sus siglas en inglés) para su tercera reunión en Washington, D.C. [36], que reunió a 50 miembros, incluidos 48 países y representantes de la Unión Europea e INTERPOL, para debatir nuevos proyectos operativos y desarrollar compromisos políticos concretos [37].

“La naturaleza compleja y sin fronteras del delito cibernético se ve agravada por la participación de grupos del crimen organizado transnacional, lo que subraya la necesidad de montar una respuesta urgente, coordinada y global” (INTERPOL).

10 principales demandas de pago de ransomware en millones de dólares

| Grupo | Víctima | Demanda |

| Hive | MediaMarkt | US$ 240 millones |

| REvil | Acer | US$ 100 millones |

| LockBit | Royal Mail | US$ 80 millones |

| REvil | Kaseya | US$ 70 millones |

| LockBit | TSMC | US$ 70 millones |

| LockBit | Pendragon | US$ 60 millones |

| Yanluowang | Walmart | US$ 55 millones |

| LockBit | Continental | US$ 50 millones |

| LockBit | Accenture | US$ 50 millones |

| REvil | Quanta | US$ 50 millones |

Según una investigación de la firma de análisis de criptomonedas Chainalysis, los actores de ransomware ya han extorsionado al menos 449,1 millones de dólares durante el primer semestre de este año, lo que supone 175,8 millones de dólares más de lo que obtuvieron durante el mismo período en 2022 [38]. Se estima que, entre 2018 y 2023, casi 500 empresas manufactureras que fueron afectadas por ransomware perdieron aproximadamente 46,2 mil millones de dólares solo en tiempo de inactividad [39].

¿Cuál es el futuro del ransomware?

Los actores de ransomware (y otros) se las han ingeniado para hacer madurar su modelo de negocio más allá de los umbrales de las sombras (web oscura), hasta el punto de publicitar “sus productos” en la web superficial, por lo que se estima que las redes criminales sigan ampliando sus mercados.

Como bien señaló Kubovič (2021), en esencia, el ransomware aprovecha la dependencia de una organización de la tecnología y, por tanto, cuanto más dependan las organizaciones de la tecnología, mayor será el alcance del ransomware. Esto significa que podemos esperar que el ransomware persista y evolucione en el futuro (salvo cambios imprevistos en la política y la economía mundial) [40]. Entre los diferentes escenarios posibles, según el autor citado, se pueden mencionar:

– El malware en los routers podría limitar o bloquear el tráfico hasta que se pague un peaje, respaldado por amenazas de bloquear el router, o revelar el contenido del tráfico, si se intenta eliminar el malware.

-El bloqueo a distancia de vehículos, casas y edificios podría utilizarse para la extorsión.

– La manipulación de los sistemas de automatización de edificios (BAS, por sus siglas en inglés) que pueden controlar el acceso al edificio, la calefacción, la ventilación y el aire acondicionado podría servir de base para esquemas de extorsión.

-En cuanto a los robots comerciales, ya se ha demostrado la viabilidad de los ataques de ransomware contra ellos.

En materia de amenazas y retos para el 2030, ENISA [41] advierte que grupos patrocinados por Estados pueden utilizar una nueva forma de ransomware para aprovecharse de las vulnerabilidades de los equipos OT (del inglés, Operational technology) heredados.

Por otra parte, del Reporte de Amenazas Cibernéticas 2022/2023 del Centro Nacional de Seguridad Cibernética de Nueva Zelanda, se extraen algunos aspectos a tener en cuenta:

-Se observa la mejora, rapidez e innovación en el acceso inicial, el cifrado ha evolucionado y se automatizan cada vez más.

-Los ciberdelincuentes se han optimizado por el rescate de los proveedores.

-En 2022/2023, una serie de las organizaciones más grandes que alojan servicios para clientes intermedios se vieron afectados por el ransomware.

-Varios incidentes (2022/2023) involucraron el uso de proveedores legítimos de la nube para la exfiltración de datos. Es probable que los actores cibernéticos malintencionados prefieran estos servicios para extraer grandes volúmenes de datos de forma rápida y sin ser detectados.

Para concluir, en el presente artículo se abordó de la forma más sintética posible la evolución del ransomware y se expusieron algunos de los aspectos más relevantes que presenta este fenómeno. No obstante, más allá de los impactos señalados, debemos ser conscientes que este tipo de amenazas también tiene consecuencias desde el punto de vista social y psicológico, y ha tenido impacto directo sobre la vida de las personas.

El ransomware se ha convertido en una amenaza global y logró posicionarse entre los malware más prolíficos. La profundidad del despliegue de los ataques sugiere que los actores maliciosos conocen muy bien, tanto el terreno como a sus objetivos (superficie de ataque-perfilación), lo que sugiere la existencia de un componente de regionalización [42] que les ofrece la posibilidad de mantenerse un paso adelante y tomar la iniciativa, además de imprimir un componente disruptivo y reducir los tiempos.

Los actores de la amenaza utilizan y actualizan de forma permanente múltiples técnicas de extorsión, cifrado avanzado y evasión, con lo cual logran sembrar un caos, extremadamente difícil de combatir.

Referencias:

[1] Kaspersky (2022). Separados por un mismo lenguaje ¿Puede la alta dirección descifrar y actuar ante la amenaza real de los ciberataques? Disponible desde: https://media.kasperskydaily.com/wp-content/uploads/sites/88/2023/05/30114918/Kaspersky-Speaks-your-Language-Report-spain_DEF.pdf

[2] Wagner Ramsdell K & Esbeck K.E (2021). Evolution of ransomware. The MITRE Corporation.

[3] Kaspersky. ¿Cuáles son los diferentes tipos de malware?, disponible desde: https://latam.kaspersky.com/resource-center/threats/types-of-malware

[4] Kaspersky. 58 percent of malware families sold as a service are ransomware. Disponible desde: https://www.kaspersky.com/about/press-releases/2023_58-percent-of-malware-families-sold-as-a-service-are-ransomware

[5] Techtarget. The history and evolution of ransomware. Disponible desde: https://www.techtarget.com/searchsecurity/feature/The-history-and-evolution-of-ransomware

[6] Ward K. (2023). A Brief History of Ransomware. Disponible desde: https://ransomware.org/blog/a-brief-history-of-ransomware/

[7] Wagner Ramsdell K & Esbeck K.E. Ob. Cit.

[8] Mendoza M.A. (2015). La evolución del ransomware: del ochentero PC Cyborg a un servicio en venta. Welivesecurity. Disponible desde: https://www.welivesecurity.com/la-es/2015/08/21/evolucion-del-ransomware/

[9] Stormshield. A short history of ransomware. Disponible desde: https://www.stormshield.com/news/a-short-history-of-ransomware/

[10] Ídem. Ob. Cit.

[11] Wagner Ramsdell K & Esbeck K.E. Ob. Cit.

[12] Ídem. Ob. Cit.

[13] Ob. Cit.

[14] IBM. What is ransomware-as-a-service (RaaS), disponible desde: https://www.ibm.com/topics/ransomware-as-a-service

[15] Europol (2023), Internet Organised Crime Threat Assessment (IOCTA) 2023, Publications Office of the European Union, Luxembourg.

[16] Elhacker.net. Rusia y su relación con el ransomware. Disponible desde: https://blog.elhacker.net/2021/04/rusia-y-su-relacion-conexion-el-ransomware.html

[17] Clay J. (2022). Organized Cyber Crime Cases: Access as a Service. Trendmicro. Disponible desde: https://www.trendmicro.com/pl_pl/ciso/22/a/organized-cybercrime-what-cisos-need-to-know.html

[18] Crowdstrike. Access Brokers: Who Are the Targets, and What Are They Worth?, disponible desde: https://www.crowdstrike.com/blog/access-brokers-targets-and-worth/

[19] Brammer Z. (2022). Mapping the Ransomware Payment Ecosystem: A comprensive visualization of the Process and Participants.IST.

[20] Kaspersky. ¿Qué es la suplantación de identidad? Definición y explicación. Disponible desde: https://www.kaspersky.es/resource-center/definitions/spoofing

[21] INCIBE. Insider, the two faces of the employee. Disponible desde: https://www.incibe.es/en/incibe-cert/blog/insider-two-faces-employee

[22] Barracuda. Threat Spotlight: Reported ransomware attacks double as AI tactics take hold. Disponible desde: https://blog.barracuda.com/2023/08/02/threat-spotlight-ransomware-attacks-double-ai-tactics

[23]CISA. #StopRansomware Guide. Disponible desde: https://www.cisa.gov/stopransomware/ransomware-guide

[24] Kovacs E. (2023). Cybersecurity Companies Report Surge in Ransomware Attacks. Securityweek. Disponible desde: https://www.securityweek.com/cybersecurity-companies-report-surge-in-ransomware-attacks/

[25] Criptokio. ¿Qué es un crypto mixer (mezclador de criptomonedas) ?, disponible desde: https://criptokio.com/noticias/que-es-un-crypto-mixer/

[26] Dirección Nacional de Ciberseguridad -Argentina. Botnets. Una guía y un glosario para entender su funcionamiento. Disponible desde: https://www.argentina.gob.ar/sites/default/files/2021/07/informe_botnets_-_julio_2021.pdf

[27] ENISA (2023). Threat Landscape 2023. Disponible desde: https://www.enisa.europa.eu/publications/enisa-threat-landscape-2023/@@download/fullReport

[28] Toulas B. (2023). Ransomware gangs increase efforts to enlist insiders for attacks. Bleeping Computer. Disponible desde: https://www.bleepingcomputer.com/news/security/ransomware-gangs-increase-efforts-to-enlist-insiders-for-attacks/

[29] Abrams L. (2023). LockBit 3.0 introduces the first ransomware bug bounty program. Bleeping Computer. Disponible desde: https://www.bleepingcomputer.com/news/security/lockbit-30-introduces-the-first-ransomware-bug-bounty-program/

[30] Lakshmanan R. (2023). Ransomware Hackers and Scammers Utilizing Cloud Mining to Launder Cryptocurrency. The Hacker News. Disponible desde: https://thehackernews.com/2023/06/ransomware-hackers-and-scammers.html

[31] Sophos. Conti y Karma atacan a un proveedor de servicios médicos al mismo tiempo mediante exploits de ProxyShell. Disponible desde: https://news.sophos.com/es-es/2022/03/07/conti-y-karma-atacan-a-un-proveedor-de-servicios-medicos-al-mismo-tiempo-mediante-exploits-de-proxyshell/

[32] IVANTI. Ransomware Research Reveals 12 Vulnerabilities Have Become Newly Associated with Ransomware in Q1 2023. Disponible desde: https://www.ivanti.com/es/company/press-releases/2023/ransomware-research-reveals-12-vulnerabilities-have-become-newly-associated-with-ransomware-in-q1-2023

[33] INTERPOL. Urge actuar de inmediato para evitar una pandemia de ransomware. Disponible desde: https://www.interpol.int/es/Noticias-y-acontecimientos/Noticias/2021/Urge-actuar-de-inmediato-para-evitar-una-pandemia-de-ransomware-INTERPOL

[34] The White House. Joint Statement of the Ministers and Representatives from the Counter Ransomware Initiative Meeting October 2021. Disponible desde: https://www.whitehouse.gov/briefing-room/statements-releases/2021/10/14/joint-statement-of-the-ministers-and-representatives-from-the-counter-ransomware-initiative-meeting-october-2021/

[35] Bing C. (2021). Exclusive: U.S. to give ransomware hacks similar priority as terrorism. Reuters. Disponible desde: https://www.reuters.com/technology/exclusive-us-give-ransomware-hacks-similar-priority-terrorism-official-says-2021-06-03/

[36] The White House. FACT SHEET: Biden-Harris Administration Convenes Third Global Gathering to Counter Ransomware. Disponible desde: https://www.whitehouse.gov/briefing-room/statements-releases/2023/11/01/fact-sheet-biden-harris-administration-convenes-third-global-gathering-to-counter-ransomware/

[37] The White House. International Counter Ransomware Initiative 2023 Joint Statement. Disponible desde: https://www.whitehouse.gov/briefing-room/statements-releases/2023/11/01/international-counter-ransomware-initiative-2023-joint-statement/

[38] Wright R. Chainalysis observes sharp rise in ransomware payments. Techtarget. Disponible desde: https://www.techtarget.com/searchsecurity/news/366544598/Chainalysis-observes-sharp-rise-in-ransomware-payments

[39] Kovacs E. Cybersecurity Companies Report Surge in Ransomware Attacks. Securityweek. Disponible desde: https://www.securityweek.com/cybersecurity-companies-report-surge-in-ransomware-attacks/

[40] Kubovič O. (2021). RANSOMWARE: Un vistazo al arte criminal de los códigos maliciosos, la presión y la manipulación

[41] ENISA (2023). IDENTIFYING EMERGING CYBER SECURITY THREATS AND CHALLENGES FOR 2030.

[42] Microsoft Digital Defense Report 2023.Building and improving cyber resilience.

¡Muy completa la nota! Queda claro que es necesario un acompañamiento de la evolución de la ciberseguridad para estar a la altura de las amenazas mencionadas, especialización, estrategias e incorporando más aun cuando aparece la IA se convierte en objetivo por su aplicación en ámbitos sensibles, ni hablar cuando se empiece a ceder control sin intervención de las personas.

Me gustaMe gusta