Introducción

En el Ciberespacio la información fluye libremente sin fronteras y las interacciones digitales son constantes, sin embargo, existen muchas «herramientas» que son aparentemente inofensivas, pero que ocultan potenciales amenazas. Entre estas herramientas se encuentran los web beacons, pequeñas y discretas imágenes invisibles incrustadas en correos electrónicos, sitios web y documentos digitales. A simple vista, estos web beacons pueden pasar desapercibidos, pero su capacidad para rastrear la actividad en línea y recopilar información personal los ha convertido en piezas del arsenal de algunos grupos de actores maliciosos.

El contexto actual de bombardeo publicitario es el caldo de cultivo óptimo para propagar este tipo de amenazas sin ser detectadas. Después de todo, ¿Quién no ha experimentado alguna vez la molestia de recibir correos electrónicos no deseados ofreciendo productos o servicios?

¿Qué son los web beacons?

Los web beacons, o balizas web, también conocidos como píxeles de seguimiento o píxeles espía, entre otros nombres [1], son elementos de seguimiento utilizados en páginas web, dentro de aplicaciones y en correos electrónicos para verificar que el usuario ha accedido a cierto contenido (abierto un correo electrónico o visitado una página web). Su propósito principal es recopilar estadísticas y construir informes analíticos sobre las actividades del usuario.

Este tipo de técnicas y otras, por ejemplo: cookies de navegador, identificadores únicos de dispositivos, fingerprinting del navegador, direcciones IP, huellas digitales de dispositivos móviles, seguimiento de enlaces, análisis de comportamiento, etc., son utilizadas por el marketing digital para rastrear a los usuarios en línea.

En el caso particular de los web beacons (funcionamiento técnico), operan de manera invisible para el usuario y sin su conocimiento. En decir, no hay manera de saber si un correo electrónico o un sitio web contiene un web beacon, lo cual significa que la actividad en línea puede ser rastreada sin que el usuario lo sepa, constituyendo una vulneración a la privacidad que puede generar preocupación y tener impactos sobre la seguridad de los datos personales.

Amenazas Persistentes y Avanzadas (APT) que utilizan web beacons como herramienta de ataque

Ciertos grupos de APT [2] los emplean para llevar a cabo sus operaciones, pues son una herramienta versátil y poderosa que brinda la capacidad para infiltrarse en dispositivos y redes sin dejar rastro. Veamos:

- APT28 ha llevado a cabo campañas de phishing de credenciales con enlaces incrustados hacia dominios controlados por los atacantes.

- APT32 ha utilizado enlaces maliciosos para dirigir a los usuarios a páginas web diseñadas para recolectar credenciales.

- Dragonfly ha utilizado spearphishing con archivos PDF adjuntos que contenían enlaces maliciosos que redirigían a sitios web de recolección de credenciales.

- Kimsuky ha utilizado enlaces en correos electrónicos para robar información de cuentas.

- Magic Hound ha utilizado mensajes de SMS y correo electrónico con enlaces diseñados para robar credenciales o rastrear a las víctimas.

- Mustang Panda ha entregado web beacons para perfilar a sus objetivos.

- Patchwork ha utilizado web beacons con enlaces de seguimiento únicos por destinatario en sus correos electrónicos con la finalidad de identificar qué destinatarios abrieron los mensajes.

- Sandworm Team ha elaborado correos electrónicos de spearphishing con hipervínculos diseñados para engañar a los destinatarios desprevenidos para que revelen sus credenciales de cuenta.

- Sidewinder ha enviado correos electrónicos con enlaces maliciosos a sitios web de recolección de credenciales.

- Silent Librarian ha utilizado enlaces en correos electrónicos para dirigir a las víctimas a sitios web de recolección de credenciales diseñados para parecerse a la página de inicio de sesión de la organización objetivo.

- SMOKEDHAM (software) ha sido entregado a través de enlaces maliciosos en correos electrónicos de phishing.

- ZIRCONIUM ha utilizado web beacons en correos electrónicos para rastrear visitas a URLs controladas por los atacantes.

Operación más reciente

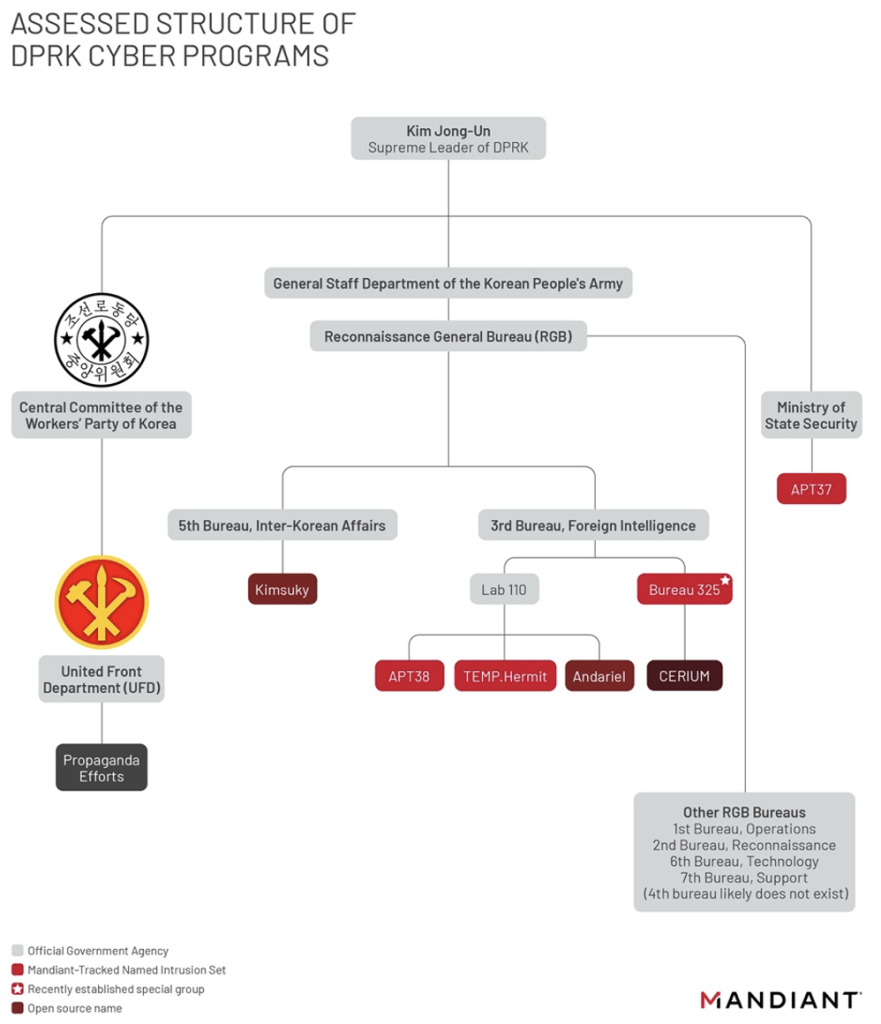

Kimsuky [3], también conocido como TA427, Emerald Sleet, APT43 o THALLIUM, recientemente ha incorporado los web beacons [4] para el reconocimiento inicial de sus objetivos.

Perfil de la amenaza

Se trata de un grupo de ciberespionaje calificado por la comunidad de ciberseguridad como experto en ingeniería social que inició sus actividades en 2012. Se cree opera desde Corea del Norte y se ha determinado que persigue información sensible, centrándose principalmente en Corea del Sur y extendiendo su alcance a Estados Unidos y Europa.

Identificación del Adversario

Nombre en clave/alias: G0086, APT43, TA427, Emerald Sleet, Black Banshee, Velvet Chollima, THALLIUM, Operation Stolen Pencil.

Motivación: Espionaje. Puede incluir información sensible, información estratégica, militar, política o económica que pueda ser de interés para el gobierno norcoreano o para otros fines relacionados con el ciberespionaje.

Área de Operaciones: Se centra en objetivos de Corea del Sur, Estados Unidos y Europa. Sin embargo, posee capacidades de despliegue global. Los targets a los que suele dirigirse son: gobiernos, academia, medios de comunicación, Think Tanks, infraestructuras críticas, bancos, finanzas y servicios de información.

Modus operandi

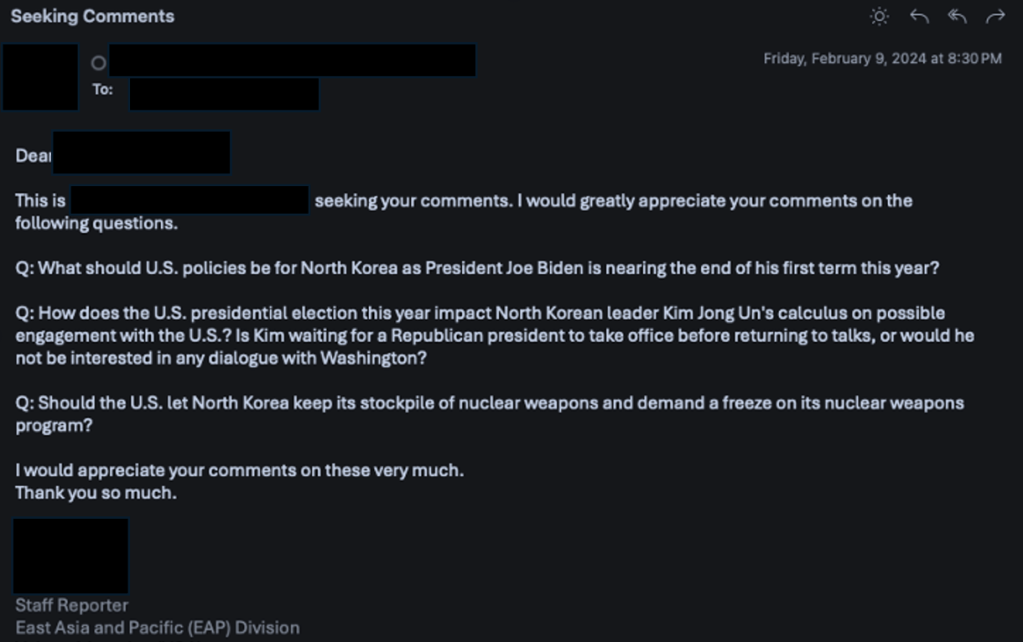

– Desde 2023, Kimsuky ha solicitado directamente a expertos en política exterior sus opiniones sobre desarme nuclear, políticas US-ROK y sanciones a través de conversaciones «benignas» de correo electrónico.

-En los últimos meses, los investigadores de Proofpoint han observado un flujo constante, y a veces creciente, de esta actividad.

– Se apoya en tácticas de ingeniería social y abuso de infraestructura de correo electrónico (p.ej. DMARC).

– En febrero de 2024, comenzó a incorporar web beacons para perfilar objetivos. Es probable que los web beacons estén destinados como reconocimiento inicial para validar los correos electrónicos específicos y para obtener información fundamental sobre los entornos de red de destinatarios, incluyendo direcciones IP visibles externamente, Usuario-Agente del anfitrión, y el tiempo que el usuario abrió el correo electrónico.

Este adversario utiliza varias técnicas para atacar, por ejemplo, spearphishing emails, extensiones de Google Chrome maliciosas, explotación de vulnerabilidades conocidas y un amplio catálogo de malware de robo de información con alto grado de sofisticación (ver: TTP).

Recientemente, también se observó que Kimsuky comparte características operativas con APT37 (ScarCruft, Inky Squid, RedEyes, Reaper), como infraestructura y configuraciones de servidores de comando y control (C2). Se sospecha que este último ha estado preparando ataques dirigidos contra investigadores de ciberseguridad y otros miembros de la comunidad de inteligencia de amenazas [6], [7], [8] probablemente con el objetivo de robar inteligencia de amenazas no públicas y mejorar su estrategia operativa.

Kimsuky y su relación con la Inteligencia Artificial

Según una reciente investigación de Microsoft y OpenAI que proporciona [9] una visión detallada de cómo la inteligencia artificial (IA) está impactando el panorama de la ciberseguridad, tanto en términos de amenazas como de defensas, se destacó que la rápida evolución y adopción de la IA ha llevado a un aumento en la velocidad, escala y sofisticación de los ataques cibernéticos.

Asimismo, se extrae que Kimsuky ha estado utilizando grandes modelos de lenguaje (LLM, por sus siglas en inglés) en apoyo de sus actividades para investigar grupos de expertos y expertos en Corea del Norte, así como la generación de contenido que probablemente se utilizará en campañas de spearphishing e interactuó con los LLM para comprender las vulnerabilidades conocidas públicamente, solucionar problemas técnicos y obtener ayuda con el uso de diversas tecnologías web.

Mapeo y clasificación de TTP

| Técnica | Descripción |

| Investigación de vulnerabilidades asistida por LLM | Interacción con LLM para comprender mejor las vulnerabilidades notificadas públicamente, como la vulnerabilidad CVE-2022-30190 de la herramienta de diagnóstico de soporte técnico de Microsoft (MSDT, por sus siglas en inglés) (conocida como «Follina»). |

| Técnicas de scripting mejoradas por LLM | Uso de LLM para tareas básicas de scripting, como la identificación mediante programación de determinados eventos de usuario en un sistema y la búsqueda de ayuda para la resolución de problemas y la comprensión de diversas tecnologías web. |

| Ingeniería social respaldada por LLM | Uso de LLM para ayudar con la redacción y generación de contenido que probablemente se utilizaría en campañas de spearphishing contra personas con experiencia regional. |

| Reconocimiento informado por LLM | Interactuar con los LLM para identificar grupos de expertos, organizaciones gubernamentales o expertos en Corea del Norte que se centren en cuestiones de defensa o en el programa de armas nucleares de Corea del Norte. |

Recomendaciones para usuarios

– Evitar hacer clic en enlaces sospechosos o descargar archivos adjuntos de remitentes desconocidos.

– Mantener tu software actualizado y utilizar soluciones de seguridad confiables.

– Utilizar una red privada virtual (VPN) de confianza.

– Utilizar contraseñas seguras que incluyan una combinación de letras (mayúsculas y minúsculas), números y caracteres especiales, en todos los casos de más de 12 caracteres.

– Habilitar la autenticación en dos pasos en todas las aplicaciones si es posible.

– Mantenerse al tanto sobre las alertas de seguridad y verificar regularmente los registros de actividad del correo electrónico.

– Revisar la configuración de seguridad, principalmente las opciones de recuperación de cuenta, dispositivos conectados y aplicaciones con acceso a tu cuenta.

– Utilizar clientes de correo electrónico con bloqueo de contenido externo.

– Utilizar extensiones de navegador que bloquean el seguimiento de terceros.

– Configurar el cliente de correo electrónico para no cargar imágenes automáticamente.

Recomendaciones para organizaciones

Si bien no existen soluciones mágicas contra ataques de amenazas avanzadas por la evolución constante de sus capacidades, se pueden considerar algunas contramedidas, previa evaluación del contexto interno y externo de las organizaciones, junto con una estrategia de infraestructura, herramientas y software necesario:

#1>Concientización y entrenamiento regular del personal: lo que incluye herramientas y software, p.ej. plataformas de formación en línea, simulaciones de phishing, programas de concienciación sobre seguridad.

>Inteligencia y Caza de ciberamenazas: investigación y monitoreo de los adversarios para estar un paso adelante y generar una defensa proactiva.

>Implementación de autenticación multifactor (MFA) en todos los sistemas y aplicaciones críticos para agregar una capa adicional de seguridad en el acceso.

>Estrategia de actualizaciones y parches: políticas y procedimientos para aplicar parches de seguridad de manera regular y automatizada en todos los sistemas y dispositivos.

>Segregación de redes. Considerar herramientas y software, p.ej. firewalls de red, VLANs, sistemas de detección y prevención de intrusiones (IDS/IPS), segmentos separados y aplicar políticas de firewall.

>Monitoreo y análisis de logs. Considerar Sistemas de gestión de eventos e información de seguridad (SIEM).

>Implementación de controles de acceso basados en roles (RBAC).

>Respuesta ante incidentes y planificación de continuidad del negocio: Considerar herramientas y software (Plataformas de gestión de incidentes).

>Colaboración con organismos de ciberseguridad.

>Implementación de herramientas de seguridad avanzadas: Detección y respuesta de punto final (Endpoint Detection and Response, EDR), detección y respuesta extendidas (Extended Detection and Response, XDR) y análisis de comportamiento de usuarios (User and Event Behavioral Analytics, UEBA).

>Evaluación y mejora continua de la postura de seguridad: incluye auditorías, pruebas periódicas, pruebas de penetración, simulacros de incidentes, Red Team y Blue Team, y emulación de adversarios.

>Enfoque global de Zero Trust/Proveedores/Cadena de Suministros

Conclusión

Es importante reflexionar acerca de que las herramientas y servicios digitales que utilizamos a diario -aparentemente inofensivos-, pueden ocultar potenciales amenazas y convertirse en una pieza del arsenal de los ciberdelincuentes, susceptible de ser utilizada contra nosotros.

En el caso de los web beacons operan de manera invisible para el usuario y sin su conocimiento, además de permitir rastrear la actividad en línea, vulnerar la privacidad e información personal, son aprovechados por APTs en el marco de operaciones que pueden acarrear impactos devastadores y persistentes.

Como suele observarse, por ejemplo, con la reutilización de código malicioso por parte de diferentes actores de amenazas, es altamente probable que otros grupos empiecen a experimentar o adopten la técnica de web beacons -en sus diferentes versiones- aprovechando la fragilidad del contexto, pues ellos están en la búsqueda constante de nuevas vulnerabilidades y reutilizando técnicas que otros adversarios han utilizado con éxito, tanto a nivel técnico como humano. Los recientes hallazgos de Proofpoint sobre Kimsuky, son una prueba más de ello.

Referencias:

[1] Web beacons on websites and in e-mail

[2] https://attack.mitre.org/techniques/T1598/003/

[4] From Social Engineering to DMARC Abuse: TA427’s Art of Information Gathering

[5] Not So Lazarus: Mapping DPRK Cyber Threat Groups to Government Organizations

[6] Nation-state campaign targets Talos researchers

[7] North Korea’s ScarCruft Attackers Gear Up to Target Cybersecurity Pros

[8] North Korean Hackers Target Security Researchers — Again

[9] Mantenerse a la vanguardia de los actores de amenazas en la era de la IA