Resumen Ejecutivo

“RansomHub” es un grupo de ransomware como servicio (RaaS) que apareció en febrero de 2024. La notoriedad de este grupo ha crecido rápidamente debido a sus ataques de ransomware de alto perfil contra empresas como Change Healthcare, la casa de subastas Christie’s y Frontier Communications. A pesar de haber surgido a inicios de este año, RansomHub se ha posicionado como el tercer grupo de ransomware más activo de 2024, sólo detrás de “LockBit” y “Play”.

Durante el incidente con Change Healthcare, se especuló que RansomHub estaba compuesto por antiguos miembros del grupo de ransomware “ALPHV”/“BlackCat”. Además, sus métodos operativos son similares a los del grupo “Knight”, ya inactivo.

RansomHub continúa evolucionando sus tácticas, como la introducción de un cifrador para Linux que ataca entornos VMware y ESXi, el cual fue implementado en junio de 2024. Se espera que sigan realizando ataques de alto perfil para ganar reputación en la comunidad de ransomware.

Origen:

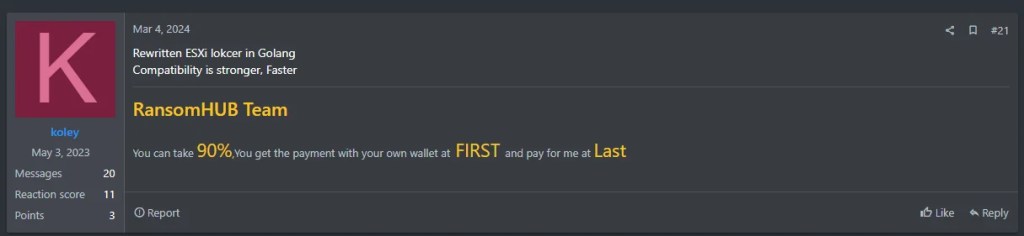

Este grupo apareció por primera vez el 2 de febrero de 2024, a través de una publicación en el foro RAMP que anunciaba la creación de un nuevo grupo de ransomware como servicio (RaaS). El anuncio fue hecho por “Koley”, un miembro de habla inglesa, quien afirmó que el modelo de RaaS del grupo retiene el 10 % de los fondos obtenidos una vez que un actor de amenazas consigue el pago de un rescate. Además, aseguró que el programa de afiliados, está diseñado para evitar la confiscación de fondos si una operación RaaS es cerrada por las fuerzas del orden. La operación implica que los afiliados envíen su billetera al chat y envíen el descifrador tras confirmar el pago.

RansomHub también opera un sitio de filtraciones basado en Onion en la red TOR para publicar datos de víctimas y realizar anuncios. Este sitio incluye una sección de contacto donde el grupo se presenta como intermediario entre las víctimas y los actores de amenazas responsables de los ataques de ransomware. En su publicación en RAMP, Koley indicó que el grupo se comunica mediante TOX y Jabber.

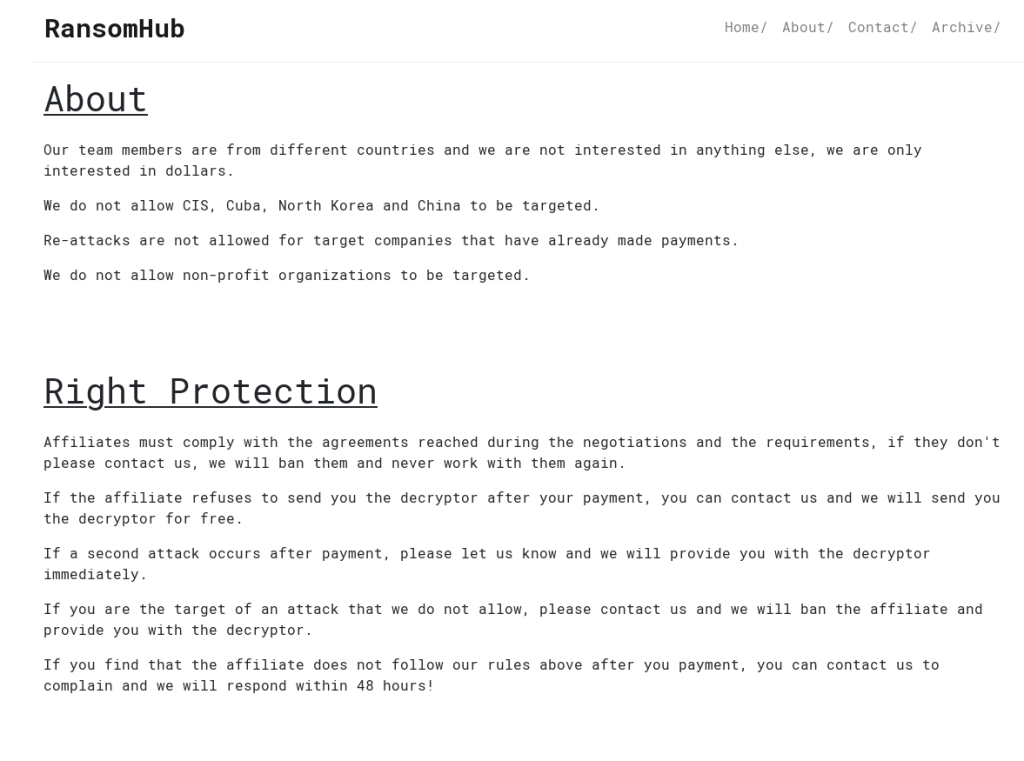

Ellos han declarado que no atacarán a entidades en China, Cuba, Corea del Norte y Rumanía. Asimismo, prohíbe a sus afiliados volver a atacar a víctimas que ya hayan pagado en un incidente previo.

El sitio de filtraciones también opera como un espacio comunitario para listar víctimas de los afiliados, estableciendo pautas para ambos. Por ejemplo, si un listado en el sitio se refiere a una organización en uno de los países prohibidos, RansomHub promete proporcionar un descifrador gratuito a la víctima, ayudar a restaurar sus servicios y expulsar al afiliado responsable por atacar una región prohibida.

La sección “Right Protection” en la página «Acerca de» detalla las directrices para los afiliados y destaca la importancia de actuar con “conciencia”. Esta parte también revela que opera como un grupo de ransomware en colaboración con sus afiliados, lo que permite clasificarlo como un grupo de Ransomware como Servicio (RaaS).

RansomHub enfatiza que los afiliados deben cumplir con los acuerdos y requisitos establecidos durante las negociaciones, advirtiendo que el incumplimiento resultará en la expulsión y la finalización de la colaboración.

Estructura:

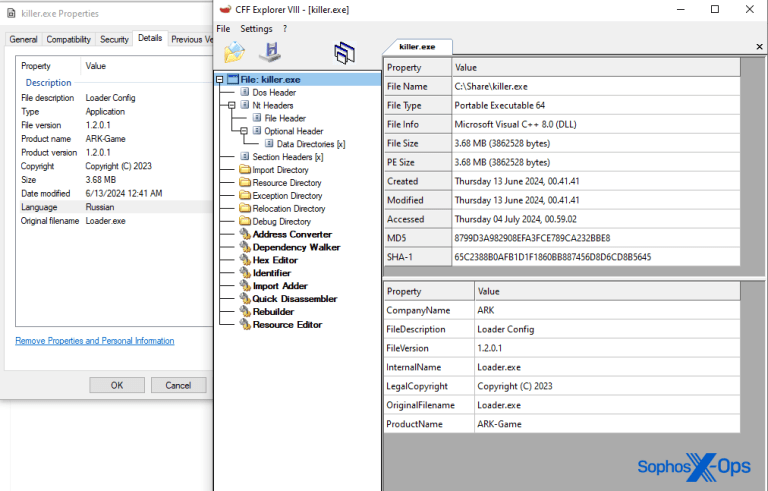

El ransomware utilizado por Ransomhub está desarrollado en Golang, un lenguaje de programación que se utiliza para crear diversos tipos de ransomware, como Ghostsec. Además, incluye el lenguaje de programación C++ en su estructura. Estos dos lenguajes de programación permiten que el ransomware pueda ser dirigido a sistemas Windows, Linux y ESXi.

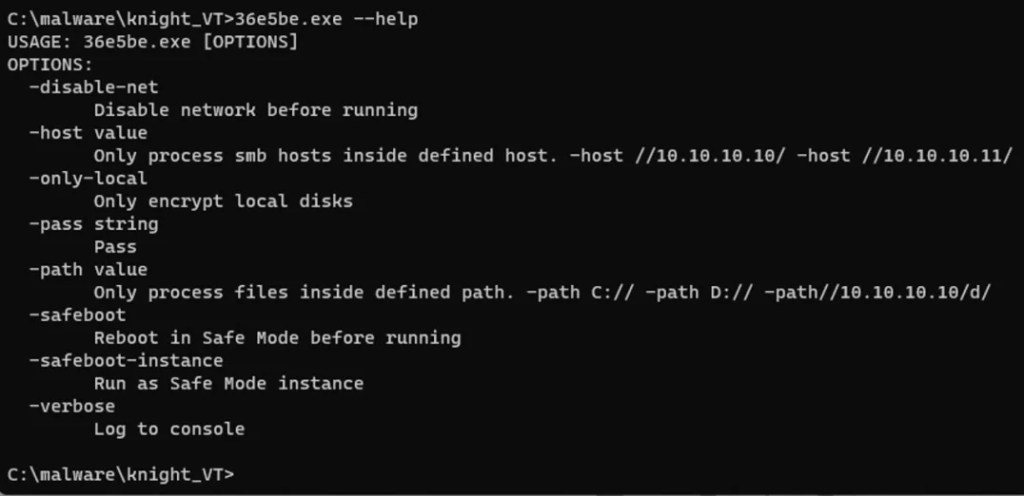

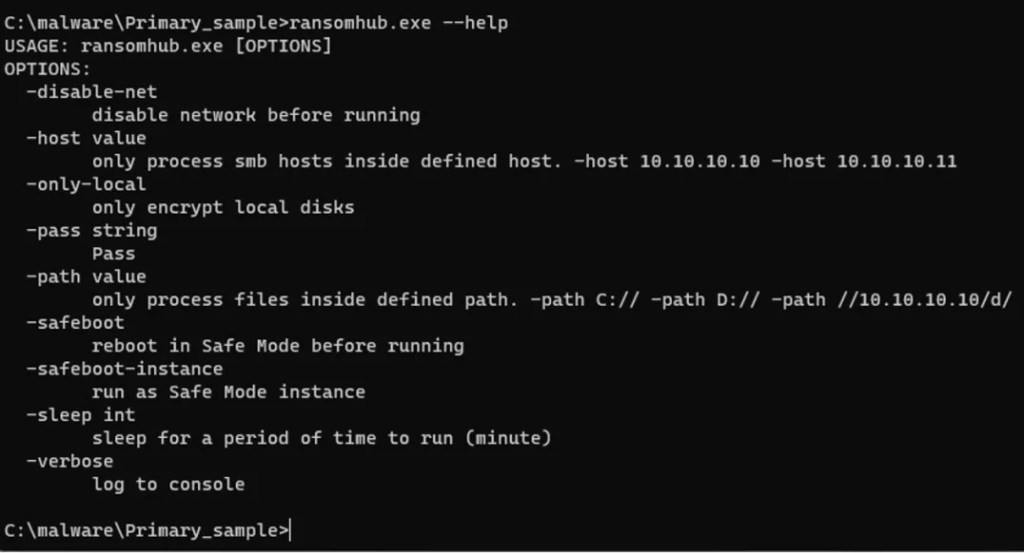

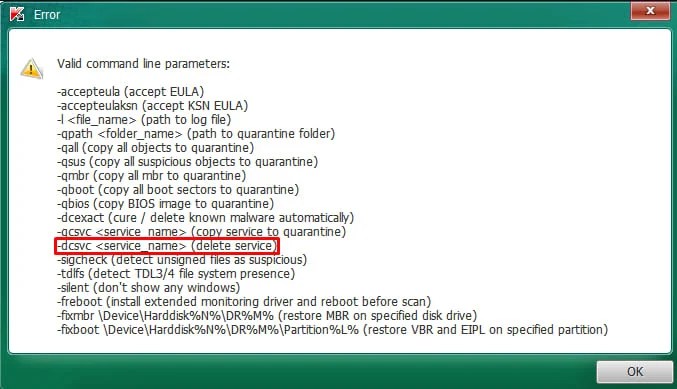

A su vez, Ransomhub es comparado con el ransomware Knight, ya que ambos poseen ciertas similitudes, como tener cargas útiles escritas en Golang, o hasta compartir el mismo menú en línea de comandos de la carga útil.

Menú de línea de comandos de Knight

Menú de la línea de comandos de Ransomhub

Este grupo de ransomware obtiene acceso inicial explotando vulnerabilidades cómo la CVE-2020-1472, conocida como ZeroLogon, la cual permite escalar privilegios de dominio e iniciar su control. Esta falla permite a los atacantes tomar el control de los controladores de dominio de una organización mediante el establecimiento de una conexión de canal seguro de Netlogon vulnerable. La explotación exitosa permite a un atacante ejecutar aplicaciones especialmente diseñadas en dispositivos de red, obteniendo acceso de administrador de dominio.

Los investigadores informan de que en estos ataques, los operadores de RansomHub utilizan herramientas como Atera y Splashtop para el acceso remoto y NetScan para el reconocimiento de la red. Antes de implementar el ransomware, utilizan herramientas de línea de comandos como iisreset[.] exe para detener todos los servicios de Internet Information Services (IIS).

Funcionamiento y metodología de ataque:

El grupo trabaja de manera descentralizada, permitiendo que varios grupos cibercriminales colaboren en las actividades de ataque para mantener un nivel más elevado de anonimato. A su vez, proporciona herramientas para que sus aliados puedan ejecutar campañas de ransomware, lo que permite ser una opción más atractiva para los ciberdelincuentes con menos experiencia técnica.

En cuanto al manejo de las solicitudes de rescate, Ransomhub suele imponer que los pagos se realicen generalmente en Bitcoin u otras criptomonedas que permitan garantizar el anonimato y reducir la trazabilidad.

Uso de EDRKillShifter:

Ransomhub ha logrado implementar un software malicioso diseñado para desactivar sistemas EDR, una tecnología que monitorea continuamente los puntos finales en busca de evidencia de amenazas y realiza acciones automáticas para ayudar a mitigarlos. Esta herramienta, conocida cómo EDRKillShifter, fue descubierta por la empresa de Ciberseguridad Sophos, tras un ataque fallido que ocurrió en Mayo de 2024.

EDRKillShifter logra desactivar los sistemas EDR, en ataques conocidos como «Bring Your Own Vulnerable Driver» (BYOVD). Este tipo de ataques aprovecha controladores legítimos pero vulnerables, lo que habilita a los atacantes a obtener privilegios elevados, desactivar soluciones de seguridad y, cómo última instancia, tomar el control del sistema objetivo.

La ejecución de este proceso consta de tres instancias. En la primera, el atacante debe ejecutar EDRKillShifter desde la línea de comandos, la cual incluye una cadena de contraseña. En la segunda, si se proporciona la contraseña correcta, el ejecutable descifrará un recurso adjunto llamado BIN y lo ejecutará en la memoria del sistema. En la tercera instancia, el código BIN desempaquetará y ejecutará la carga útil final. Esto soltará y explotará una de diversas variedades de controladores legítimos vulnerables, con el fin de obtener privilegios suficientes para desactivar la protección de un EDR.

Uso de TDSSKiller:

Recientemente, la empresa Kaspersky informó que Ransomhub está utilizando TDSSKiller, una herramienta legítima de la empresa, para intentar desactivar los servicios de detección y respuesta de puntos finales (EDR) en los sistemas de destino, algo similar al funcionamiento de EDRKillShifter.

La herramienta TDSSKiller se utiliza para identificar la presencia de rootkits o bootkits en los sistemas. Sin embargo, los operadores detrás de RansomHub están haciendo un uso indebido del software para interactuar con los servicios a nivel de kernel utilizando un script de línea de comandos o un archivo por lotes que intenta deshabilitar los servicios de seguridad.

Después de derribar las defensas de seguridad de un sistema, RansomHub intenta implementar la herramienta LaZagne (herramienta de descifrado y recolección de contraseñas) para extraer inicios de sesión de varias bases de datos de aplicaciones que podrían ayudar a moverse lateralmente en la red afectada.

Para evitar que los atacantes deshabiliten las soluciones EDR utilizando herramientas como TDSSKiller, los expertos en seguridad recomiendan habilitar la protección contra manipulaciones dentro del sistema EDR y monitorear el parámetro “-dcsvc”, que destaca la desactivación o eliminación de servicios.

Ataques Destacados:

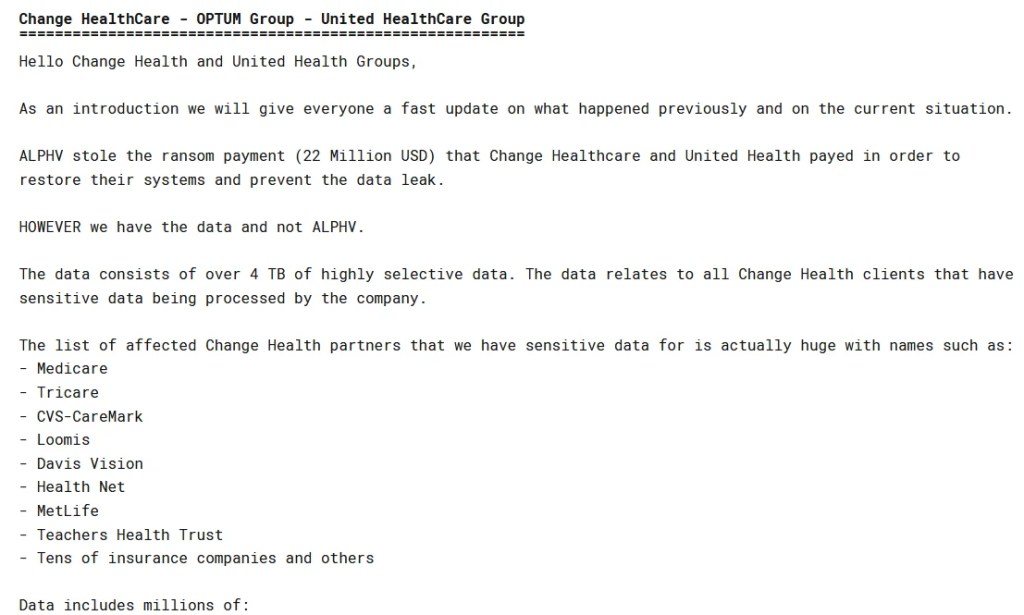

CHANGE HEALTHCARE

El 28 de febrero de 2024, Change Healthcare apareció inicialmente en el blog de ALPHV/BlackCat después de que la empresa, con sede en Estados Unidos, revelara un ataque de ransomware una semana antes. Supuestamente, BlackCat exfiltró más de 6 TB de datos sensibles de las redes de Change Healthcare. ALPHV/BlackCat se atribuyó la responsabilidad y un afiliado confirmó posteriormente el pago. Sin embargo, los operadores de este grupo no pagaron al afiliado la comisión del 80 %, alegando que su sitio fue incautado por las autoridades por segunda vez. Se cree con alta confianza que ALPHV llevó a cabo una estafa de salida.

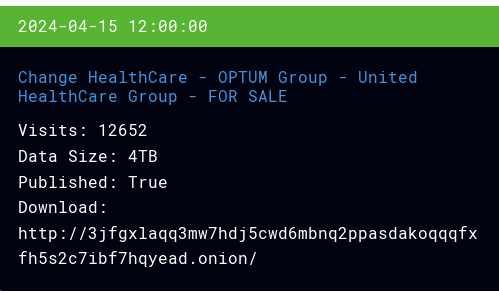

El 8 de abril, RansomHub incluyó a Change Healthcare en su lista, lo que indicó una posible segunda ronda de extorsión. Este hecho también generó la teoría de que los afiliados de ALPHV/BlackCat migraron a este nuevo equipo de ransomware.

El 16 de abril, RansomHub anunció la venta de los datos de Change Healthcare que aparentemente habían sido robados previamente. Este afirmó tener 4 TB de datos, en contraste con los 6 TB listados anteriormente.

Fuente: RansomHub ransomware blog

RansomHub solo proporcionó capturas de pantalla de su acceso en su sitio de filtraciones, pero no mostró una muestra de los datos. La dirección de «descarga» publicada por RansomHub llevaba a una página de índice. Los analistas compilaron todos los nombres de archivos listados en esa página en un archivo de texto, sumando más de 1 millón de líneas. Había tres subdirectorios, pero los analistas no pudieron recopilar los nombres de archivos dentro de esos subdirectorios, por lo que la lista podría no ser completa.

El 22 de abril, el listado de Change Healthcare en el sitio de filtraciones de RansomHub fue eliminado. El enlace separado que dirigía a los archivos de muestra de datos también fue eliminado y aparecía como un enlace roto.

CHRISTIE’S AUCTION HOUSE

El 9 de mayo, Christie’s Auction House emitió un comunicado en el que afirmaba haber sido víctima de un incidente cibernético, pero negó que los datos hubieran sido comprometidos. El 27 de mayo, RansomHub afirmó en una publicación que había obtenido información sensible y personal de más de 500,000 clientes de la casa de subastas, estimando que se trataba de aproximadamente 2 GB de datos. El grupo indicó que la información incluía fechas de nacimiento, nombres completos, direcciones físicas, nacionalidades y documentos diversos de los clientes.

Posteriormente, RansomHub publicó que había vendido los datos en una subasta privada. El precio de los datos y la identidad del comprador no se dieron a conocer. Estos alegaron que Christie’s dejó de comunicarse con el grupo a mitad de las negociaciones.

Estadísticas:

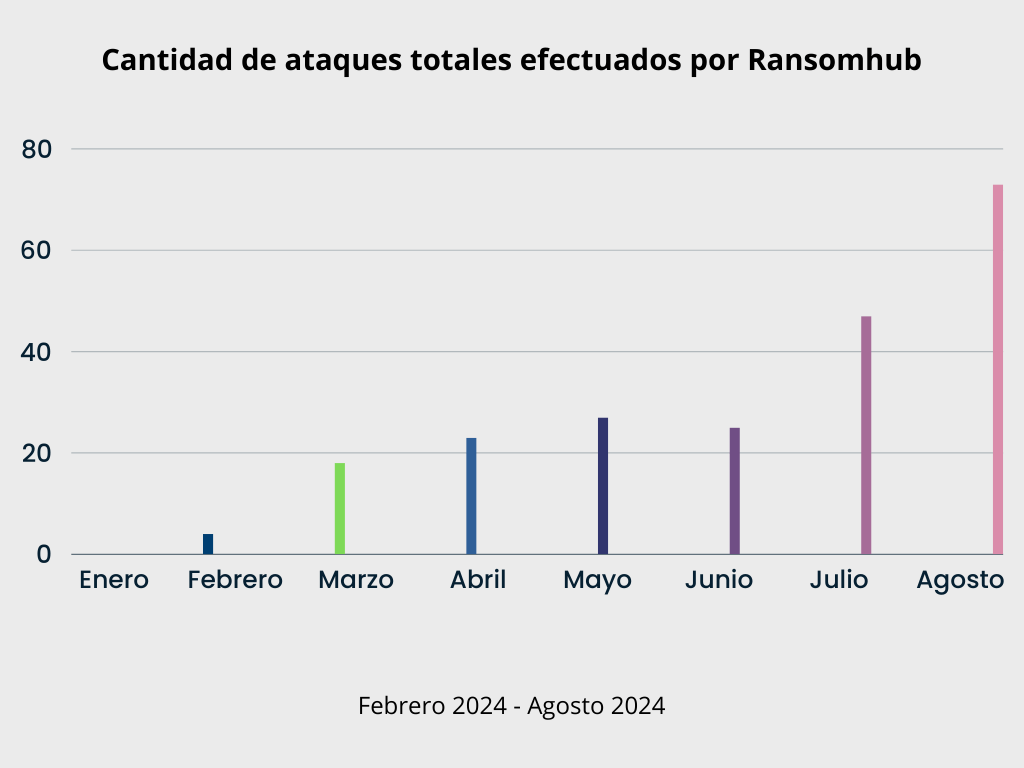

Desde sus inicios en Febrero de este año, hasta fines de Agosto, se ha observado que Ransomhub ha logrado ejecutar 217 ataques de ransomware efectivos, contra entidades tanto públicas cómo privadas.

Es importante remarcar, el incremento exponencial que se puede observar en la métrica expuesta, ya que nos muestra el nivel de efectividad que tuvo el grupo de Ransomware desde sus inicios, hasta fines del mes de Agosto del 2024.

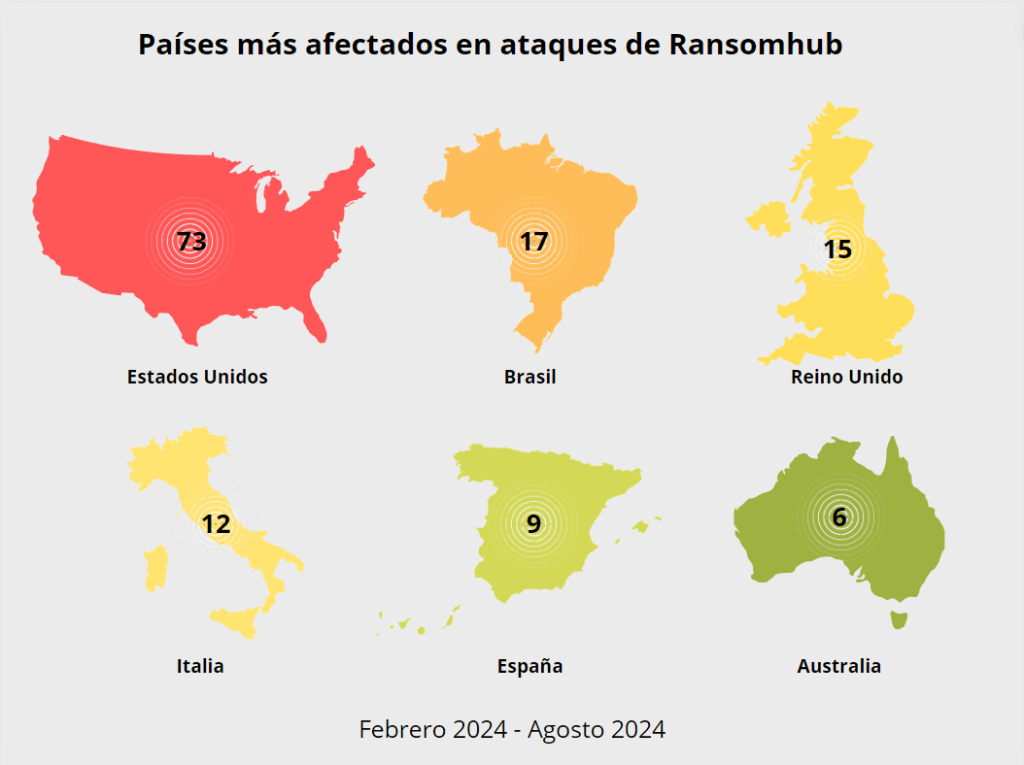

Países más afectados por Ransomhub:

Estados Unidos se ha convertido en el objetivo principal de Ransomhub con 73 ataques efectuados, a esto le siguen Brasil, Reino Unido, Italia, España y Australia.

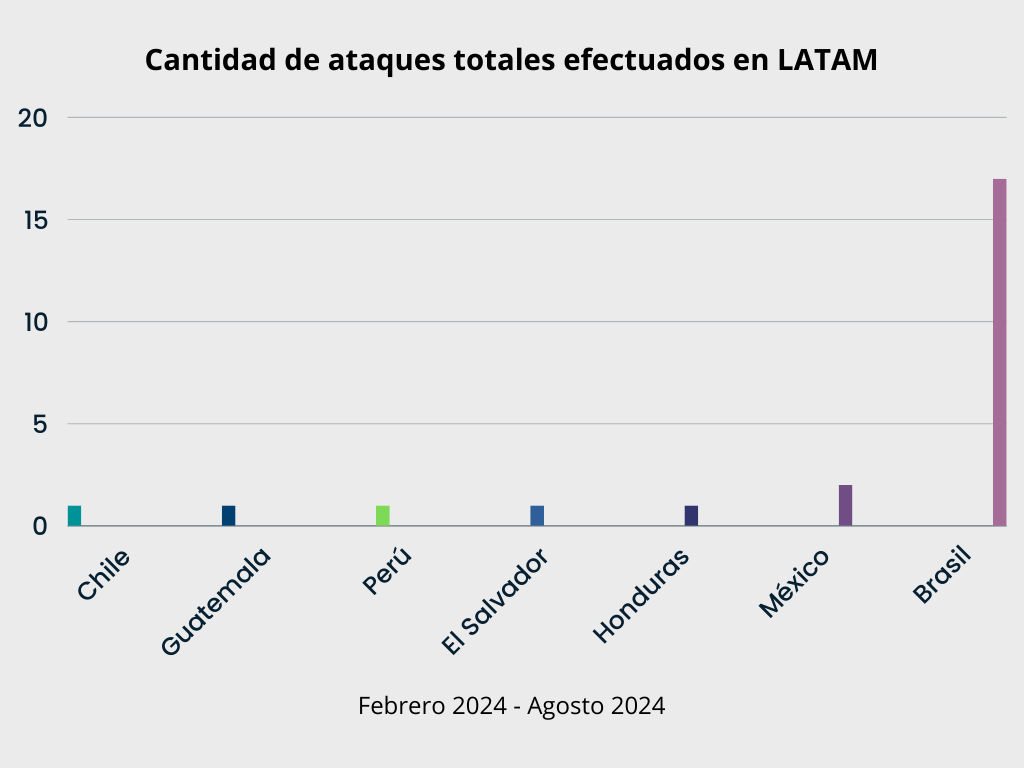

Países de LATAM afectados por Ransomhub:

En relación con LATAM, los países más afectados fueron Brasil con 17 ataques de ransomware, México con 2 ataques, y Honduras, El Salvador, Perú, Guatemala y Chile, cada uno con un ataque efectuado por Ransomhub.

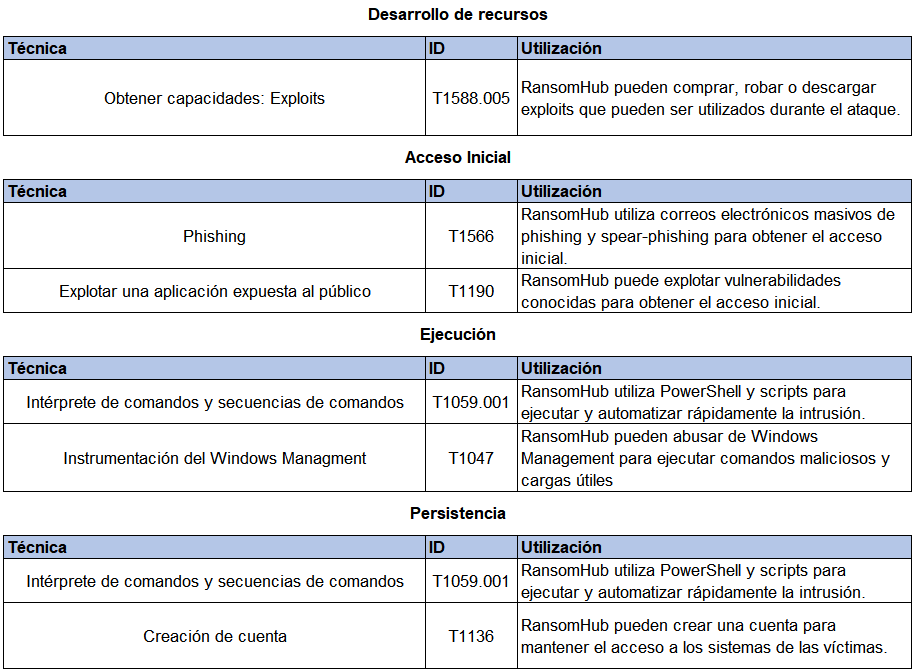

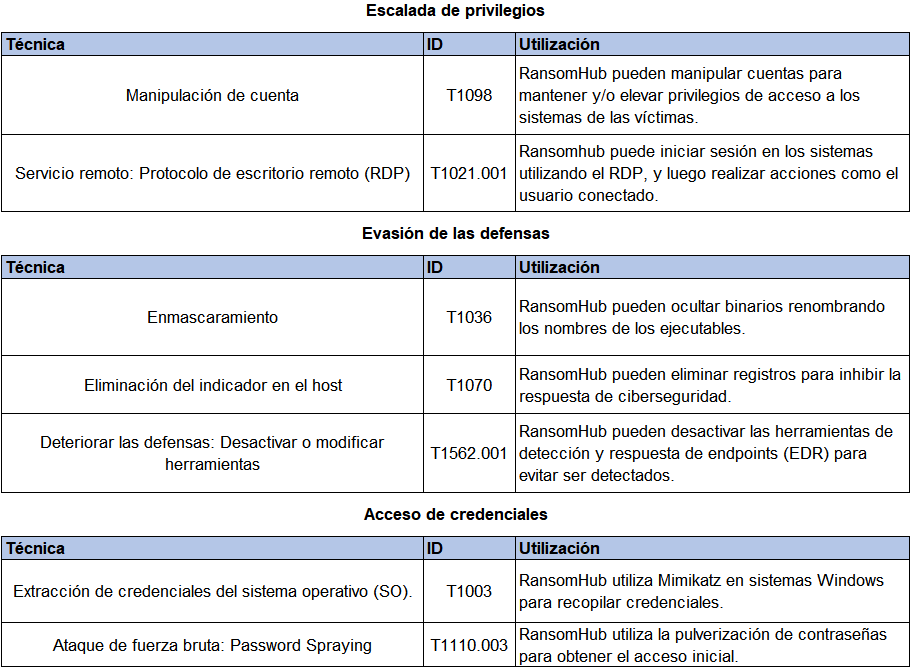

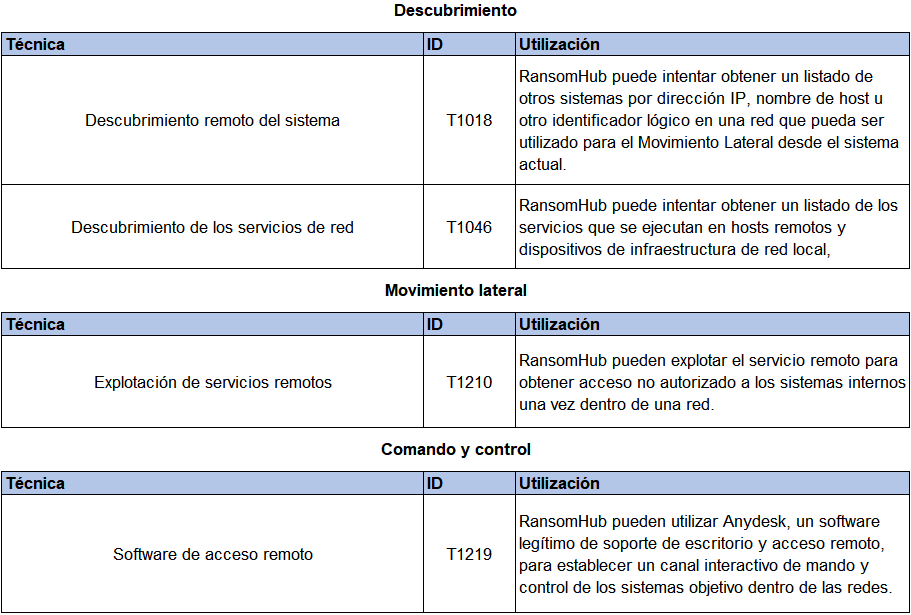

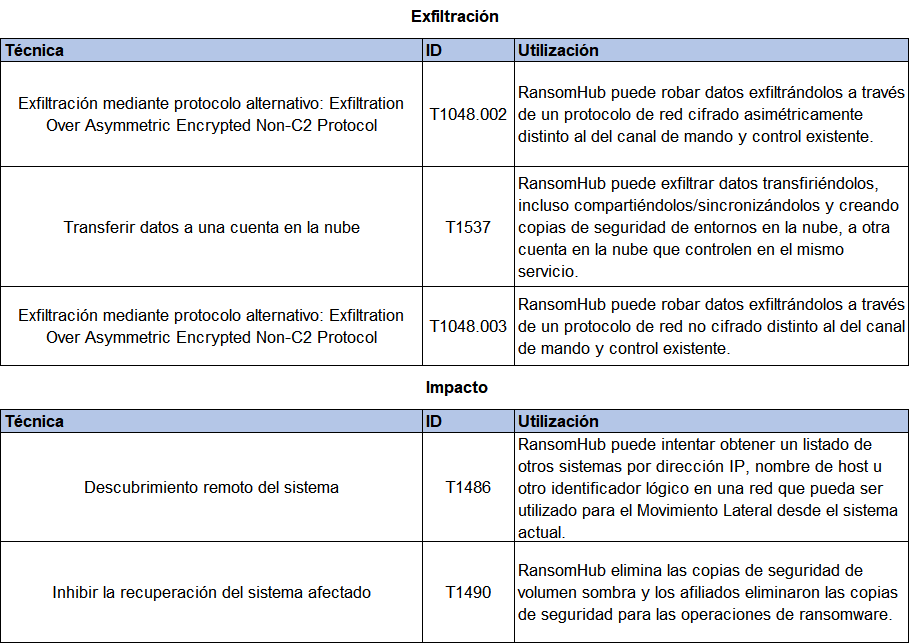

MITRE ATT&CK TTP:

Las Tácticas, Técnicas y Procedimientos (TTPs) abarcan un conocimiento exhaustivo sobre el modus operandi de los diversos actores de amenaza. En este caso las siguientes tablas permiten tener un mejor entendimiento y permitirán visualizar todas TTPs que el actor de amenaza Ransomhub implementa.

Análisis final:

Desde su aparición en febrero de 2024, RansomHub demostró ser un grupo de ransomware con una capacidad significativa para ejecutar ataques elaborados, convirtiéndose en uno de los actores de amenaza más activos dentro del grupo de los Ransomware. Su rápida ascensión, alcanzando el tercer lugar en actividad entre los grupos de ransomware de este año, refleja tanto su organización como la efectividad de sus ataques.

La introducción de herramientas, cómo EDRKillShifter o TDSSKiller, le ha permitido a este grupo tener una mayor alcance que otros ransomwares y esto ha permitido que se destaque la actividad llevada a cabo en este 2024.

A medida que avance el año, es previsible que RansomHub continúe buscando notoriedad y expandiendo su alcance, con nuevos ataques dirigidos a organizaciones clave. Este grupo sigue representando una amenaza latente que las empresas deben tener en cuenta, ajustando sus estrategias de ciberseguridad para mitigar posibles intrusiones.

Por nuestra parte, seguiremos generando este tipo de reportes con la finalidad de hacerles llegar la información más reciente en relación a este tipo de actores de amenazas o actividades que puedan afectar los activos más importantes de una empresa u organismos del estado, la información.

Referencias:

- Dark Web Profile: RansomHub – SOCRadar® Cyber Intelligence Inc.

- RansomHub Draws in Affiliates with Multi-OS Capability and High Commission Rates | Recorded Future

- Linux version of RansomHub ransomware targets VMware ESXi VMs (bleepingcomputer.com)

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-242a

Hola Braian, excelente articulo !! Felicitaciones !!! Una vez mas .

Una pequeña sugerencia, solo eso, se podria incorporar la opcion de imprimir el articulo, muchas veces es practico tenerlo en papel para escribir notas y comentarios personales que disparen nuevas lecturas.

Abrazo a la distancia !!!

Me gustaMe gusta