La semana pasada, un investigador de seguridad envió 122GB de datos extraídos de miles de canales de Telegram. Este voluminoso conjunto de información contenía 1.7k archivos con 2 mil millones de líneas de datos y 361 millones de direcciones de correo electrónico únicas, de las cuales 151 millones nunca habían sido vistas antes en Have I Been Pwned (HIBP). Además de las direcciones de correo, se encontraban contraseñas y, en muchos casos, los sitios web correspondientes a estos datos. Tras una minuciosa verificación, confirmaron la legitimidad de esta información.

Telegram: Un canal para la exposición de datos.

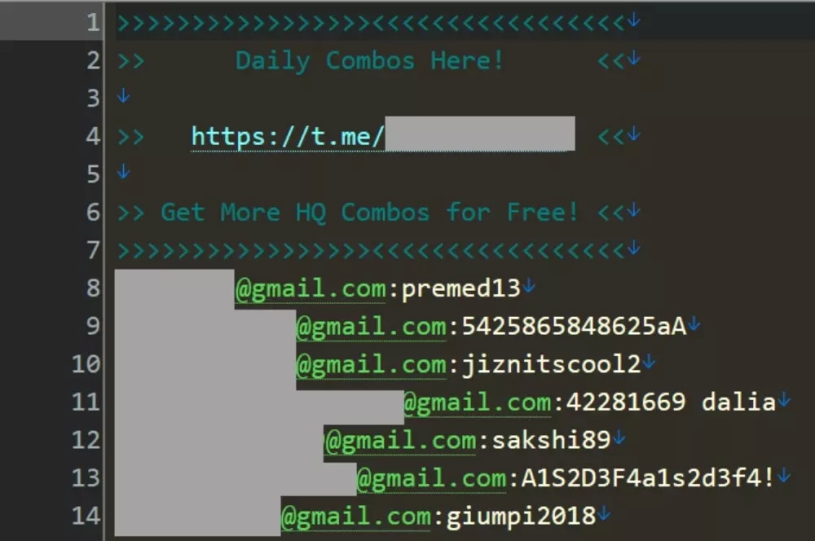

Telegram es una plataforma de mensajería popular que facilita la creación de «canales» para compartir información con aquellos que desean acceder a ella. Según su propia descripción, el servicio es simple, privado y seguro, lo que lo ha convertido en un recurso preferido para quienes buscan compartir contenido de forma anónima, incluyendo datos relacionados con brechas de seguridad. Muchas de las filtraciones que previamente se han cargado en HIBP han sido distribuidas a través de Telegram, dado que es sencillo publicar este tipo de datos en la plataforma.

Recientemente, un nuevo conjunto de direcciones de correo electrónico filtradas en diversos canales de Telegram fue recopilado e indexado por HIBP. Troy Hunt, fundador del sitio, analizó parte de la información y detectó que al menos 151 millones de registros no se habían visto antes en la base de datos de su sitio, lo que representa un 42% del total que no había sido visto previamente en HIBP, la referencia mundial para buscar cuentas filtradas. Esto no agota el universo de la información filtrada, pero sí es un indicador tangible en un registro unificado.

La magnitud de la filtración.

El investigador de seguridad que proporcionó la información reveló que los datos contenían 1.7k archivos con 2 mil millones de líneas de datos y 361 millones de direcciones de correo electrónico únicas. De estas, 151 millones nunca habían sido vistas antes en HIBP. Junto a esas direcciones había contraseñas y, en muchos casos, el sitio web al que pertenecían los datos. Según todas las comprobaciones realizadas, se trata de datos legítimos.

Credenciales en la mira: sitios afectados.

Como explica Hunt, entre la información recopilada no sólo hay correos electrónicos sino también, en algunos casos, sus respectivas contraseñas (combolists). Entre las pruebas de Hunt para corroborar la legitimidad de la información había credenciales de inicio de sesión a sitios como Nike, Footlocker, Epic Games, Disney Plus, Netflix y otros servicios populares.

La información fue compartida por investigadores anónimos a otros especialistas y medios de comunicación, incluyendo Bleeping Computer, que también se vio afectado por esta filtración. Lawrence Abrams, fundador de Bleeping Computer, tuvo la oportunidad de revisar el leak y declaró:

«Para bleepingcomputer.com, estos datos me permitieron restablecer las contraseñas de aproximadamente mil cuentas y notificarles que habían sido infectadas con stealers. Aunque no es un número muy elevado, el impacto es enorme para estas personas, ya que por fin se explica por qué sus cuentas han sido hackeadas o han mostrado un comportamiento extraño a lo largo de los años».

Origen de la filtración.

La nueva filtración probablemente proviene de ataques de credential stuffing, software de captura de passwords (stealers, como Redline o Raccoon a los que hace referencia Abrams) y nuevos breaches subidos a diversos canales públicos de Telegram, donde se filtra información que se pone a la venta o, en otros casos, se disponibiliza gratis. Los stealers no sólo roban contraseñas sino que también pueden llevarse session tokens, historial de navegación y cookies. La información está disponible para ser buscada en Have I Been Pwned.

La gravedad del problema.

La importancia y gravedad de esta información es una de las preguntas más frecuentes ante filtraciones de datos que, muchas veces, quedan sin responder. Complementó Abrams:

«Todos los días oímos hablar de nuevos ataques realizados con credenciales robadas, como los recientes de Snowflake y un breach en el servidor de gestión de proyectos de Disney. Muchas de estas credenciales se roban utilizando stealers, que se ejecutan silenciosamente en un dispositivo sin que nadie sea consciente de que se están robando sus datos. Esto no sólo afecta a las empresas, sino también a los consumidores, cuyas cuentas son blanco de los actores de amenazas para llevar a cabo fraudes u otras actividades maliciosas».

En cuanto al impacto de esta filtración, no está de más recordar lo que siempre es una premisa : “SSDD”, Same sh@t, different day (misma mi@rda, diferente dia). Pero es siempre una buena oportunidad para recordar algunos pasos básicos de la higiene en seguridad. Abrams concluyó:

«Como siempre, se recomienda que todo el mundo, independientemente de dónde viva, utilice la autenticación multifactor en todas sus cuentas, ya que esto suele impedir que los atacantes inicien sesión con credenciales robadas».

La exposición de estos datos en Telegram y su posterior indexación en HIBP subrayan la necesidad de una constante vigilancia y adopción de mejores prácticas de seguridad para proteger tanto a las empresas como a los consumidores de las crecientes amenazas cibernéticas.

Fuente: https://blog.segu-info.com.ar/2024/06/listas-combinadas-de-361-direcciones-de.html